Pesquisadores de segurança descobriram um novo malware que tem como alvo os servidores Microsoft SQL. A porta dos fundos é apelidada de Maggie, já infectou centenas de máquinas em todo o mundo. A maior distribuição de malware é observada na Coreia do Sul, Índia, Vietnã, China, Rússia, Tailândia, Alemanha e EUA.

Deixe-me lembrá-lo de que também escrevemos isso Fargo Ransomware visa vulneráveis Servidores Microsoft SQL, e também isso Épsilon Vermelho ransomware ameaça servidores Microsoft Exchange.

DCSO CyTec relatório de especialistas que o malware está disfarçado como um DLL de procedimento armazenado estendido (sqlmaggieAntiVirus_64.dll) assinado digitalmente por DEEPSoft Co.. Ltda, que parece estar baseado na Coreia do Sul.

Maggie é controlado por meio de consultas SQL que informam para executar determinados comandos ou interagir com arquivos. O malware também é capaz de forçar credenciais de administrador para penetrar em outros servidores Microsoft SQL..

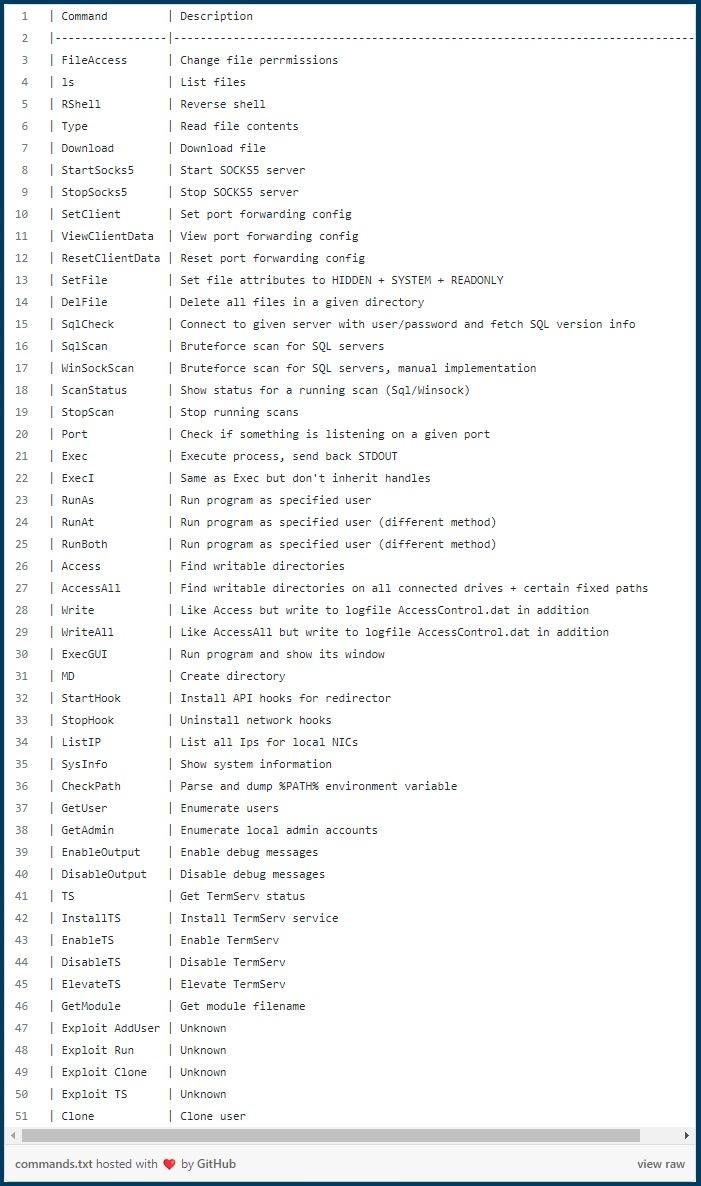

Arquivos de procedimento armazenado estendido estendem a funcionalidade de consultas SQL usando uma API que aceita argumentos de usuários remotos e responde com dados não estruturados. Como resultado, a lista de comandos suportados pelo backdoor parece bastante impressionante.

Então, Maggie pode solicitar informações do sistema, executar programas, interagir com arquivos e pastas, habilitar serviços de área de trabalho remota (TermoServiço), começar um MEIAS5 Servidor proxy, e configurar o encaminhamento de porta.

Os pesquisadores observam que a lista de comandos também contém quatro “Explorar” comandos, o que significa que os invasores podem contar com a exploração de vulnerabilidades conhecidas para executar determinadas ações, como adicionar um novo usuário. Infelizmente, não fomos capazes de estudar essas façanhas, as they seem to depend on an additional DLL and are not shipped with Maggie.

O SqlScan e WinSockScan commands are responsible for brute-forcing administrator passwords, which are executed after defining a file with a list of passwords and the number of threads. Se for bem sucedido, a new hard-coded user appears on the server.

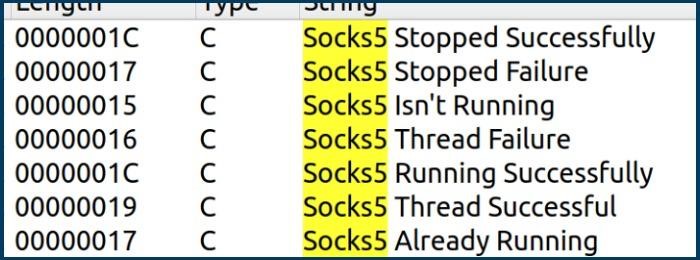

Os pesquisadores’ report also notes that the malware has a simple TCP redirect feature that helps attackers connect to any IP address available to the infected MS-SQL server.

Além disso, the backdoor has SOCKS5 proxy functionality that can be used to route all network packets through the proxy, tornando a ameaça ainda mais invisível, se necessário.

Atualmente, ainda não está claro como exatamente os hackers usam Maggie após a infecção, como o malware é introduzido nos servidores, e quem está por trás desses ataques.