Especialistas da Microsoft falou sobre o novo ransomware Android AndroidOS/MalLocker. (doravante simplesmente MalLocker), que engana facilmente os russos fingindo ser um bloqueio de tela da polícia.

O ransomware Android abusa dos mecanismos por trás das notificações de chamadas recebidas e do botão Home.

“Este malware está escondido dentro de aplicativos que são distribuídos através de vários fóruns e sites de terceiros. Como a maioria dos ransomwares móveis, MalLocker não criptografa arquivos do usuário, simplesmente bloqueia o acesso ao telefone”, – dizem especialistas da Microsoft

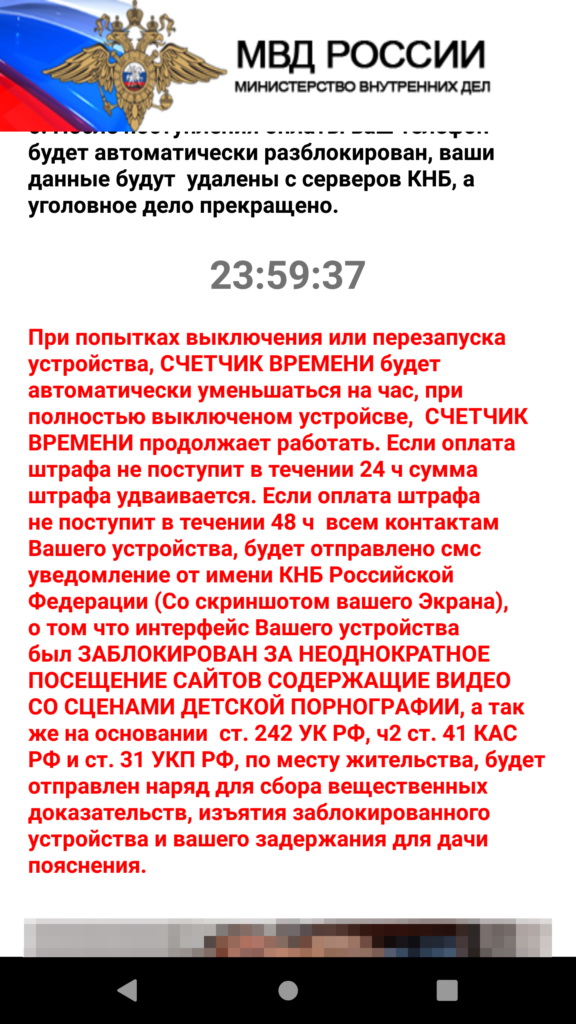

Uma vez no dispositivo, MalLocker captura a tela, bloqueia e exige resgate da vítima, alegando que o usuário visitou sites de pornografia infantil e deve pagar uma multa.

Para fazer a ameaça parecer mais impressionante, o malware finge ser o Ministério de Assuntos Internos da Federação Russa. Deve-se notar que esta não é uma tática nova, e ransomware muitas vezes assustam os usuários com agências de aplicação da lei. No entanto, por algum motivo, funciona de maneira especialmente eficaz na Rússia.

“Se o pagamento da multa não for recebido no prazo 48 horas, uma notificação será enviada a todos os seus contatos telefônicos em nome do Comitê de Segurança Nacional Russo (com capturas de tela da sua tela) que a interface do seu dispositivo foi bloqueada para visitas repetidas a sites que contêm vídeos com cenas de pornografia infantil”, – disse na mensagem dos cibercriminosos.

O lado técnico do MalLocker é um pouco diferente da maioria dessas ameaças. Por exemplo, ransomware geralmente abusa da janela de Alerta do Sistema ou desativa funções responsáveis por interagir com os botões físicos do dispositivo.

MalLocker, por sua vez, age de forma diferente.

Primeiro, abusa da notificação de chamada recebida. Este recurso é ativado ao receber chamadas e é responsável por exibir informações detalhadas sobre quem ligou. O malware o utiliza para exibir uma janela que cobre completamente a tela inteira.

Segundo, o bloqueador abusa do onUserLeaveHint() função, que é acionado quando o usuário deseja colocar o aplicativo em segundo plano e mudar para outro aplicativo. É iniciado quando botões como Home ou Recentes são pressionados. O malware usa esse recurso para manter a nota de resgate sempre em primeiro plano, impedindo que o usuário retorne à tela inicial ou mude para outro aplicativo.

"Interessantemente, essa tática é nova e quase única. Por exemplo, ransomware costumava abusar apenas da funcionalidade do botão Home (por exemplo DoubleLocker), mas geralmente combina isso com o uso do serviço de Acessibilidade”, - escrevem pesquisadores da Microsoft.

Os pesquisadores escrevem que embora o código do MalLocker seja muito simples e claramente malicioso, então o ransomware não pode penetrar na Google Play Store. No entanto, especialistas lembram que os usuários devem evitar instalar aplicativos de fontes de terceiros, como fóruns, sites ou lojas de aplicativos não oficiais.

Deixe-me lembrá-lo que Elon Musk confirmou um acidente, quando o Russo ofereceu um milhão de dólares a um funcionário da Tesla por hackear a empresa.

E por algum motivo, Também quero que você depois de ler as notícias sobre um extorsionário russo que finge ser um serviço policial, para ler sobre o vulnerabilities in Chinese men’s chastity belts. Eu não sei por que isso acontece)