Pesquisadores detectaram contas de empresas falsas no GitHub vinculado a uma empresa de segurança cibernética enganosa. Essas contas estão promovendo repositórios prejudiciais no serviço de hospedagem de código. De acordo com os especialistas, todos os repositórios reivindicam uma prova de conceito (PoC) explorar supostas vulnerabilidades de dia zero em discórdia, Google Chrome, e Microsoft Exchange. Embora na verdade, esse foi mais um exemplo de malware no GitHub.

O que é GitHub?

GitHub é uma plataforma enorme para hospedagem de código. Pesquisadores de todo o mundo usam-no para compartilhar explorações de PoC com o comunidade de segurança da informação. Isso ajuda outros a testar patches e determinar a escala e o impacto dos bugs. Ano passado, havia 10 milhões de ocorrências de secrets being exposed on GitHub, a 67% aumento em relação ao ano anterior.

Empresa de segurança falsa espalha malware no GitHub

Uma equipe de VulnCheck especialistas estão monitorando de perto um grande número de repositórios GitHub como parte de uma oferta Exploit Intelligence. Durante uma verificação de rotina no início de maio, pesquisadores descobriram um repositório malicioso no GitHub que afirmava ser Signal 0-day. Então foi removido. No dia seguinte, um repositório quase idêntico foi descoberto em uma conta diferente, desta vez alegando ser WhatsApp Zero Day. Mas isso, também, was deleted by the GitHub team. Este processo continuou por um mês.

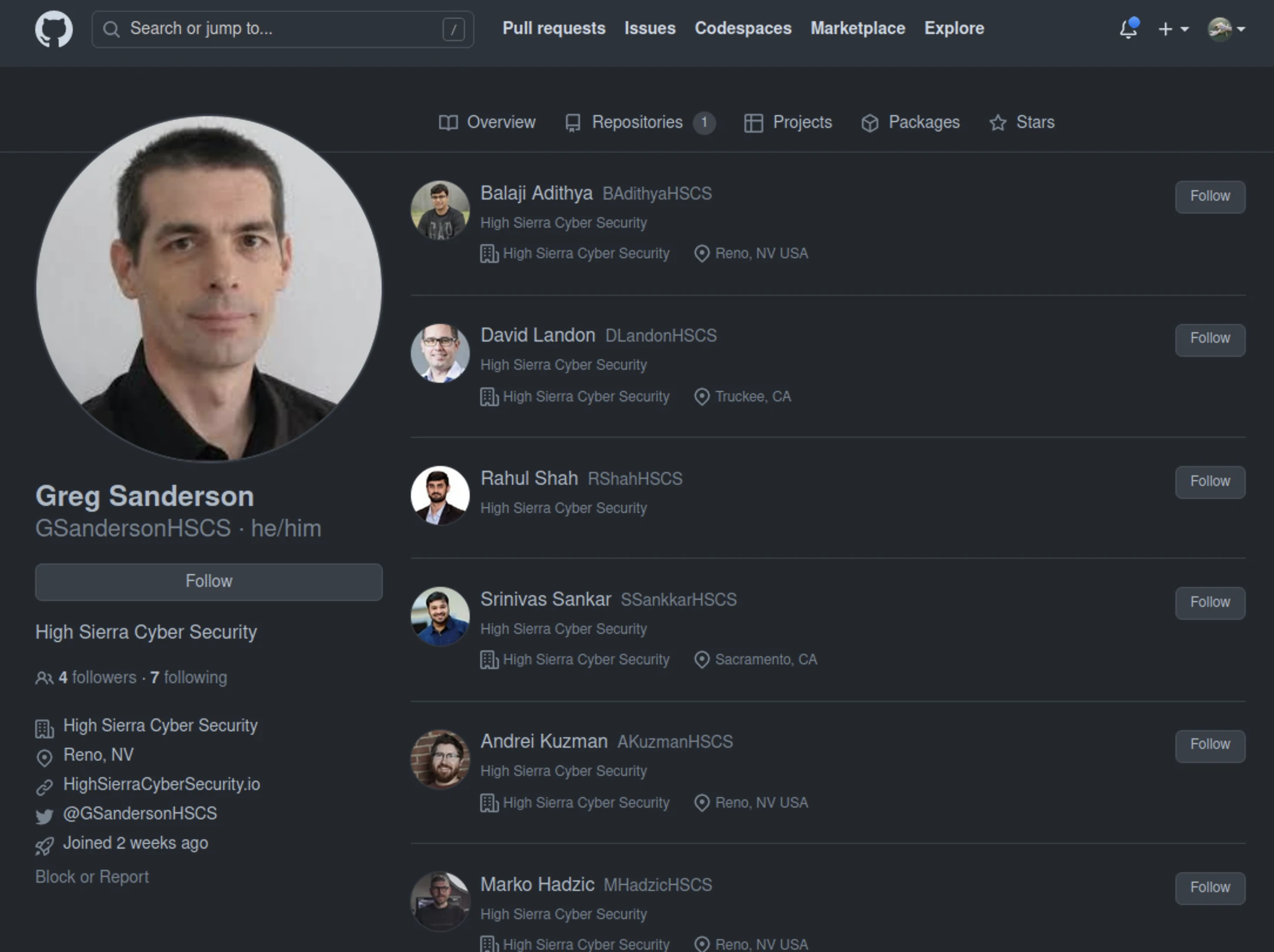

Depois disso, os atacantes criou toda uma rede de contas, incluindo meia dúzia de contas do GitHub e várias contas do Twitter relacionadas. Essas contas fingem fazer parte de uma empresa de segurança extinta chamada High Sierra Cyber Security. Aqui está um exemplo de uma dessas contas:

De acordo com engenheiros técnicos, atores de ameaças agora usam repositórios de código para enganar desenvolvedores desavisados para que façam seu trabalho por eles. Esses atores concentraram-se em táticas de engenharia social para fazer o proprietário do repositório parecer legítimo, mas o malware deles no Github é bastante fácil de identificar. Como há muito espaço para melhorias, esses ataques podem se tornar muito mais eficazes.

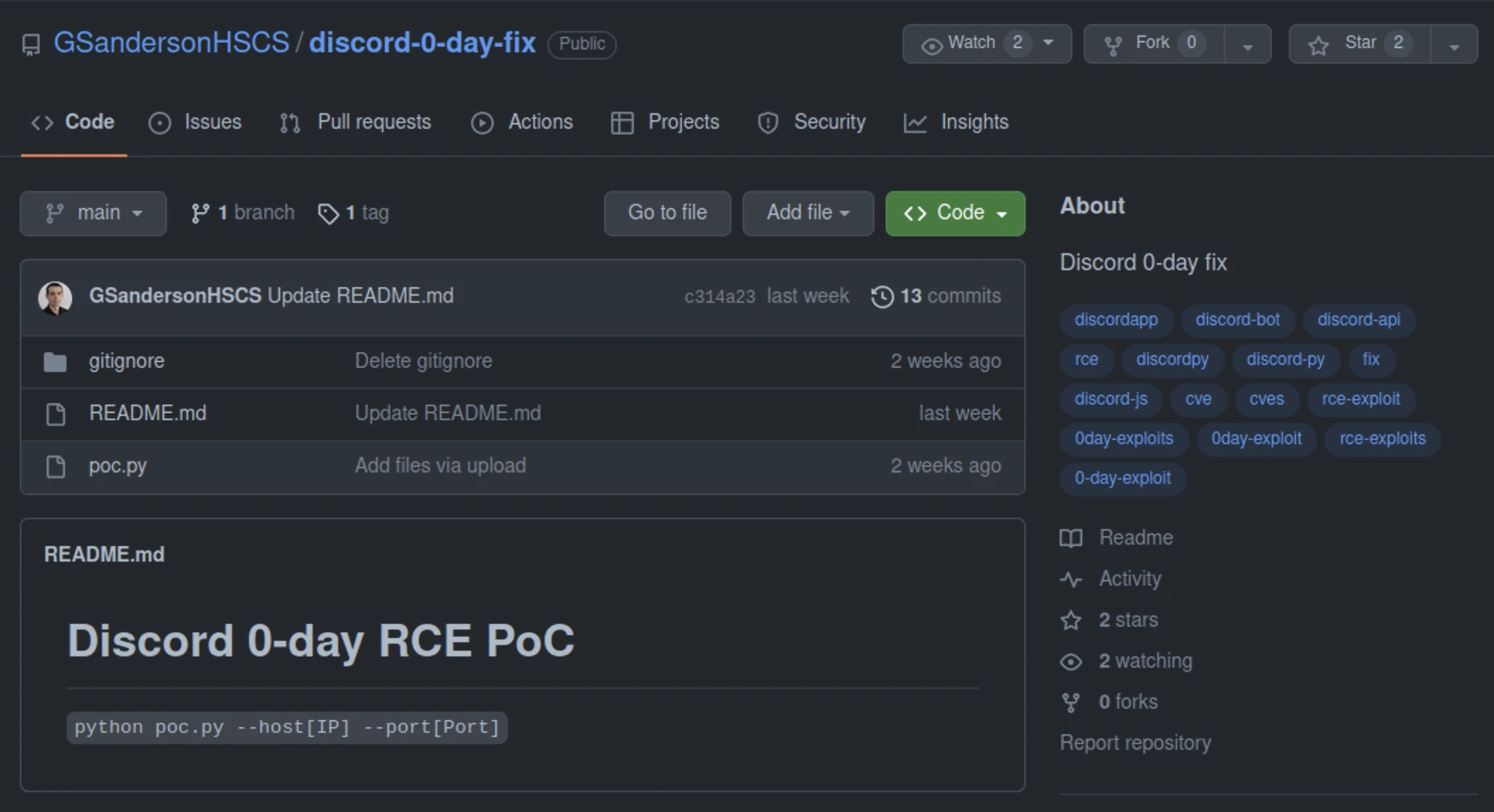

Todos os repositórios possuem uma estrutura simples mostrada na imagem abaixo. Adicionalmente, eles usam o “quente” Marcação CVE para atrair vítimas em potencial.

Como funciona?

O código em poc.py baixa um binário prejudicial e o executa. O script Python baixará uma carga específica com base no sistema operacional do alvo. Esta discórdia “0-dia” exploit utiliza o código mencionado acima para realizar essas tarefas.

Depois, poc.py obtém um dos dois arquivos zip do GitHub: cveslinux.zip ou cveswindows.zip. O programa descompacta o arquivo, salva no disco do computador, e então executa. No entanto, o binário do Windows tem um high detection rate on VirusTotal (43/71). Em contraste, o binário do Linux tem uma taxa de detecção mais baixa (3/62) mas contém algumas strings que sugerem seu propósito.

Conclusões:

Um invasor se esforçou muito para criando identidades falsas para espalhar malware óbvio no GitHub. Eles podem ter tido sucesso, mas como eles continuam a usar esse método, eles devem pensar que vai funcionar. É preciso esclarecer se se trata de um indivíduo com muito tempo livre ou de uma campanha mais avançada como a descoberta pelo Google TAG em janeiro 2021.

Sem considerar, os pesquisadores de segurança devem estar cientes de que são alvos atraentes para os cibercriminosos e deve ter cuidado ao baixar código do GitHub. Examine constantemente o código que você está prestes a executar e evite usar qualquer coisa que você não entende. Use máquinas virtuais ou dedicadas nas quais você não risk losing your data. Lá, precauções nunca são excessivas, especialmente considerando a gravidade do malware no GitHub.

Sua segurança pode ter sido comprometida se você interagiu com alguma das contas listadas: