Os pesquisadores da Securonix notaram uma interessante campanha de malware que distribui um malware chamado GO#WEBBFUSCATOR escrito em Go. Hackers usam e-mails de phishing, documentos maliciosos, e imagens do telescópio James Webb para divulgá-lo.

Deixe-me lembrá-lo que também conversamos sobre isso MeuKingz usos de botnet Taylor Swift foto para infectar máquinas alvo, e também isso Hackers se escondem MageCart skimmers em botões de mídia social.

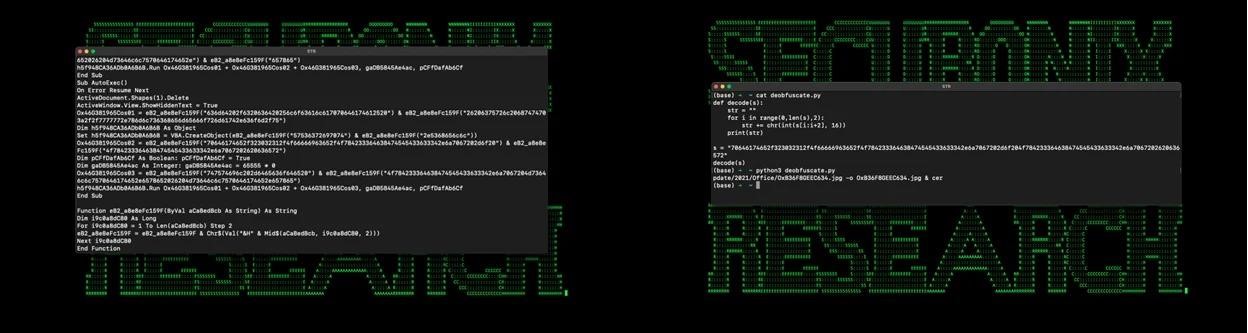

Tipicamente, a infecção começa com um e-mail de phishing com um documento malicioso Taxas geográficas.docx apegado, que baixa um arquivo de modelo. Este ficheiro, por sua vez, contém uma macro VBS ofuscada que é executada automaticamente se as macros estiverem habilitadas no Office.

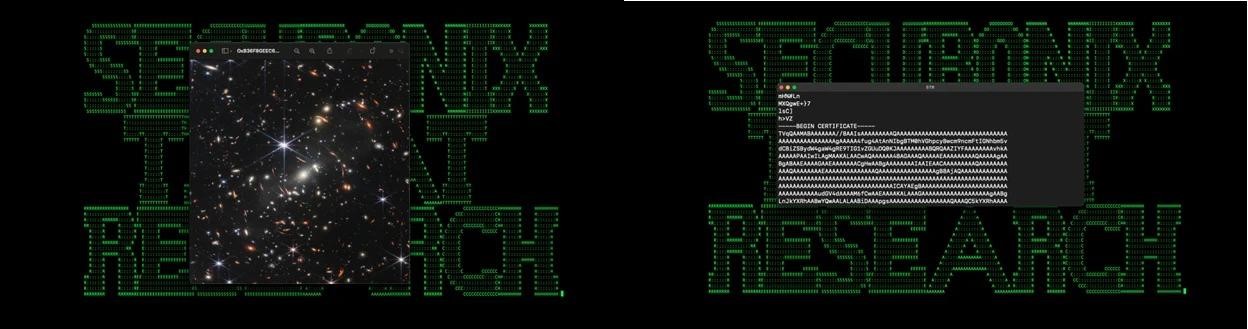

Então, uma imagem em formato JPG (OxB36F8GEEC634.jpg) é baixado de um recurso remoto controlado pelos invasores (xmlschemeformato[.]com). A imagem é decodificada em um arquivo executável (msdllupdate.exe) usando certificadoutil.exe, após o qual o arquivo é iniciado.

Interessantemente, se você simplesmente abrir este .JPG malicioso, você pode ver o aglomerado de galáxias SMACS 0723, tomada pelo James Webb Telescópio e publicado pela NASA em julho 2022. Se você abrir o arquivo em um editor de texto, você pode encontrar conteúdo adicional, ou seja, a carga útil criptografada com Base64, que eventualmente se transforma em um arquivo executável malicioso.

A análise dinâmica do malware mostrou que o arquivo executável fornece ao malware uma presença estável no sistema, copiando-se para “%%localappdata%%\microsoft\vault\” e criando uma nova chave de registro. Uma vez lançado, o malware estabelece uma conexão DNS com o servidor de comando e controle e envia solicitações criptografadas para ele.

O servidor de comando e controle pode responder a malware definindo intervalos de tempo entre solicitações de conexão, alterando o tempo limite do nslookup, ou enviando comandos para serem executados usando cmd.exe. Por isso, Securonix especialistas observaram como os invasores executaram comandos de enumeração arbitrários em sistemas de teste, aquilo é, eles realizaram reconhecimento inicial em máquinas infectadas.

Os pesquisadores observam que os domínios utilizados nesta campanha foram registrados recentemente, o mais antigo dos quais é datado de maio 29, 2022.