A Trend Micro relata que o ambiente de desenvolvimento em nuvem GitHub Codespaces, disponível ao uso público desde novembro 2022, pode ser usado para armazenar e entregar malware, bem como scripts maliciosos.

Deixe-me lembrá-lo de que também conversamos sobre Ignorar hackers CAPTCHA sobre GitHub para automatizar a criação de contas, e também isso Hackers comprometidos Folga repositórios GitHub privados.

E também, a mídia noticiou que Muitos repositórios no GitHub são clonados e distribuem malware.

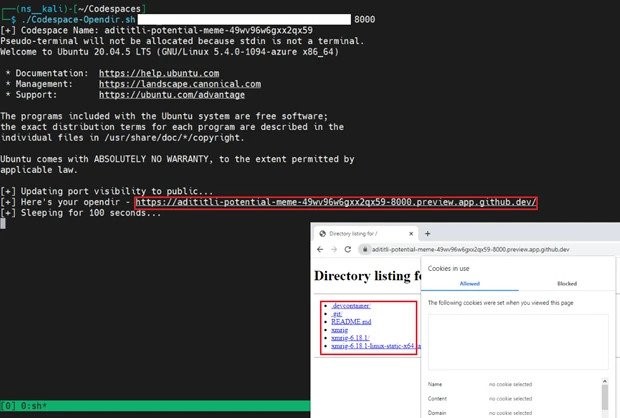

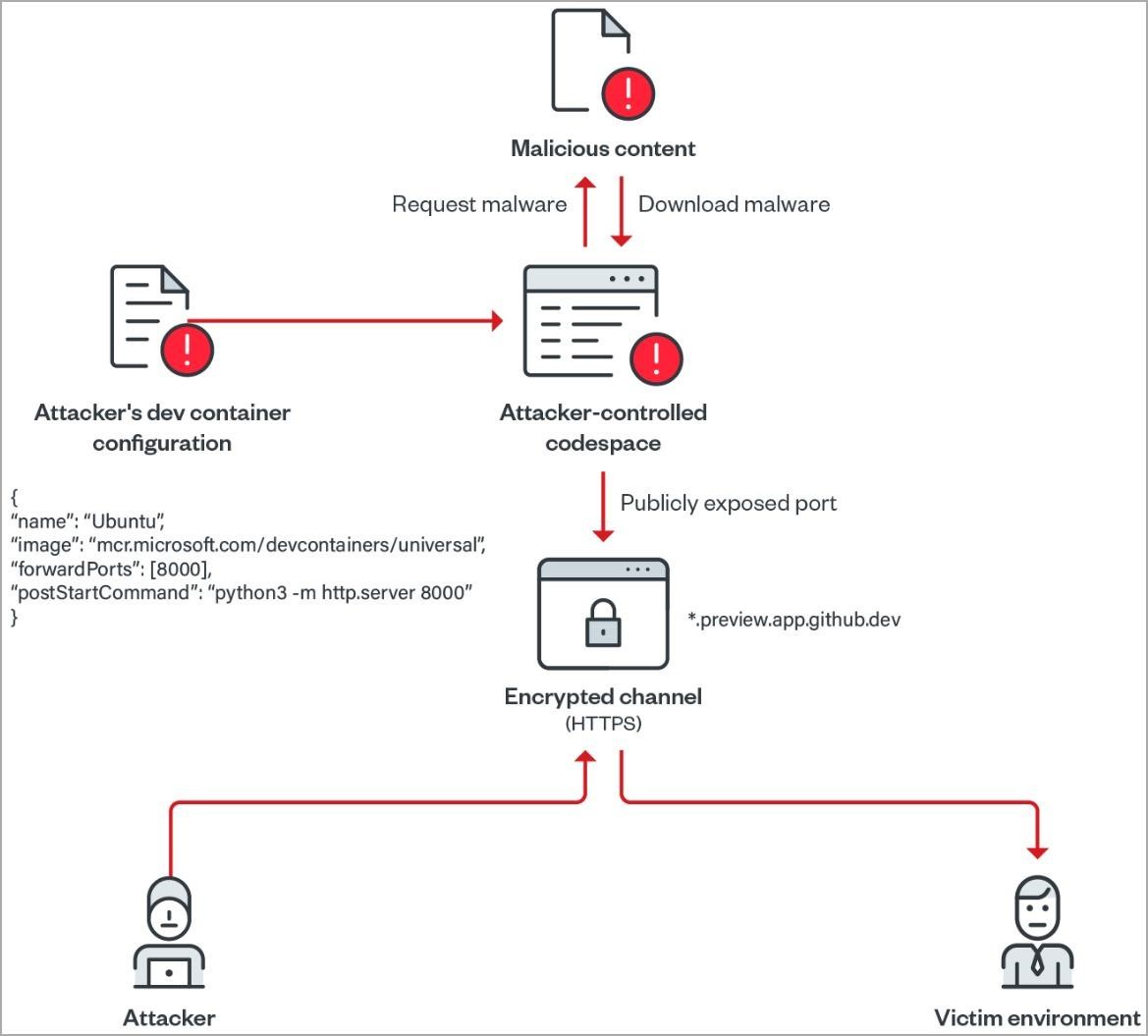

Em seu relatório, os pesquisadores demonstram como é fácil configurar o GitHub Espaços de código atuar como um servidor web para distribuir conteúdo malicioso evitando a detecção, pois o tráfego se origina de Microsoft servidores.

O fato é que o GitHub Codespaces permite que os desenvolvedores compartilhem portas encaminhadas de uma máquina virtual de forma privada e pública para fins de colaboração em tempo real..

Ao encaminhar portas em uma máquina virtual, Codespaces irão gerar uma URL para acessar o aplicativo em execução naquela porta, que pode ser configurado como privado ou público. O acesso ao URL da porta privada exigirá autenticação na forma de token ou cookies. No entanto, a porta pública estará disponível para qualquer pessoa sem autenticação se souber a URL.

Tendência Micro analistas escrevem que os invasores podem facilmente usar essa funcionalidade para colocar conteúdo malicioso na plataforma. Por exemplo, um invasor pode executar um servidor web Python simples, fazer upload de scripts maliciosos ou malware em seu Codespace, abra uma porta de servidor web em uma máquina virtual e torne-a pública.

O URL gerado pode então ser usado para acessar arquivos hospedados que podem ser usados em campanhas de phishing ou se tornarem executáveis maliciosos baixados por outro malware.. É assim que os invasores geralmente abusam de outros serviços conhecidos, Incluindo Google Nuvem, AmazonAWS, e Microsoft Azure.

Também, Os analistas da Trend Micro escrevem que um invasor pode criar um script simples para criar um Codespace com uma porta pública e usá-lo para hospedar conteúdo malicioso, e configure-o para autoexclusão automática após o URL ser acessado.

Até aqui, nenhum caso de abuso de GitHub Codespaces foi encontrado desta forma, mas os analistas estão confiantes de que é improvável que os invasores percam esta oportunidade.