Os fóruns na dark web são conhecidos por serem um centro de atividade cibercriminosa, incluindo um sistema de leilão. Aqui, maus atores podem trocar dicas sobre hackers, compartilhar amostras de malware, e demonstrar como explorar vulnerabilidades. Para quem desenvolve malware, Plataformas de comunicação Darknet, especificamente fóruns, tornou-se um plataforma de marketing perfeita. Os desenvolvedores de software questionável ou de dupla finalidade também apreciam esse lugar livre de leis. Aqui, eu escolhi 6 amostras de malware que são promovidas ativamente na Darknet.

Ladrão do EvilExtractor

Os desenvolvedores do EvilExtractor apresentam-no como uma ferramenta legítima baseada em assinatura. No entanto, pesquisadores descobriram que foi anunciado para atores de ameaças em vários fóruns de hackers desde 2022. Os invasores o usam para roubar informações confidenciais, particularmente data from web browsers. Kodex o criou e tem sido atualizado regularmente desde seu lançamento em outubro 2022.

A maioria das infecções ocorreu devido a uma campanha de phishing. Lá, os invasores enviaram solicitações de confirmação de conta com um anexo executável compactado semelhante a um arquivo PDF ou Dropbox legítimo. Fortinet descobriu vários desses ataques. Quando o alvo abre o arquivo, um arquivo PyInstaller é executado, que inicia um carregador .NET que inicia ainda mais um executável EvilExtractor usando um script PowerShell codificado em base64. Para evitar a detecção, o malware verifica a hora do sistema e o nome do host na inicialização para determinar se ele está sendo executado em um ambiente virtual. Se for, o malware sairá.

Programa de afiliados Trigona

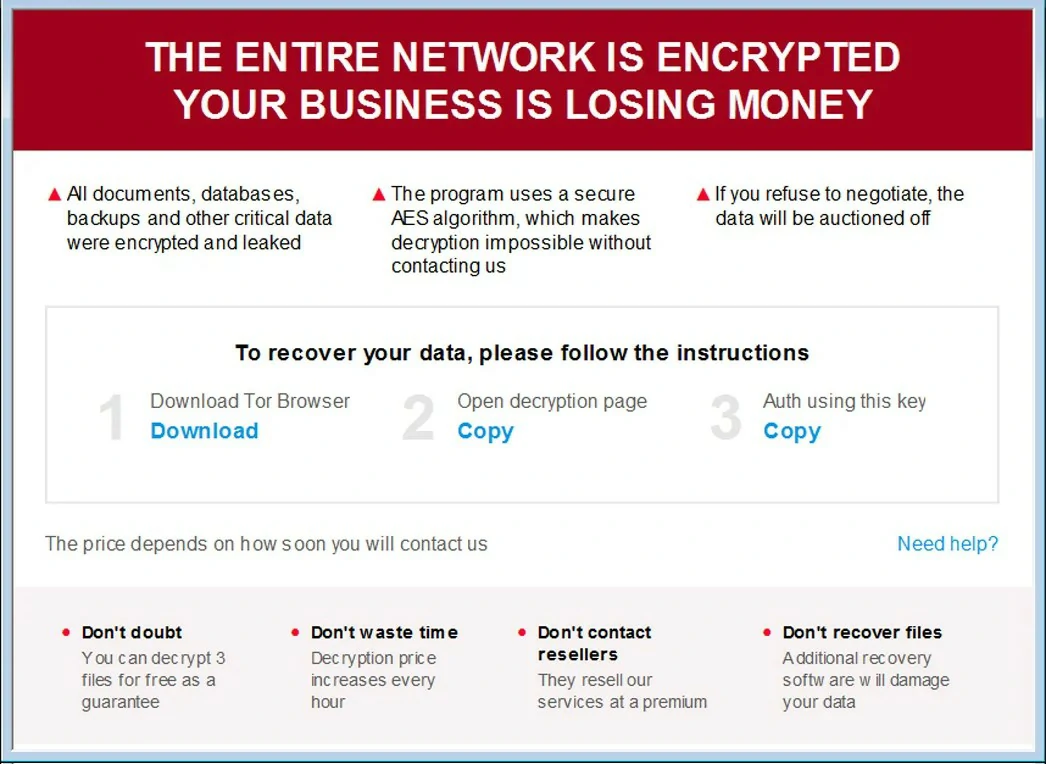

Um dos fóruns Darknet oferece um programa de afiliados Trigona. O ransomware Trigona foi detectado inicialmente em outubro 2022 e ganhou notoriedade por exigir exclusivamente pagamentos de resgate na criptomoeda Monero. No pouco tempo que esteve ativo, este grupo vitimou pessoas em todo o mundo.

Trigona é um grupo que hackeia vítimas’ dispositivos e criptografa todos os seus arquivos, exceto aqueles em pastas específicas, como Arquivos de Programas e diretórios do Windows. Adicionalmente, eles roubar documentos confidenciais e adicioná-los ao site de vazamento da dark web antes de criptografá-los. Este programa fornece ransomware como serviço (RaaS) e tem vários recursos:

- O painel de administração da rede Tor vem equipado com criptografia ponta a ponta para todos os dados.

- Armazenando bancos de dados vazados na nuvem.

- Construção multiplataforma com criptografia criptograficamente avançada.

- Capacidades DDoS.

- Facilidades de chamada para países em todo o mundo.

Shadow Vault – Ladrão de MacOS

Um malware chamado RedLine Stealer é sendo vendido em fóruns clandestinos. Ele foi projetado especificamente para usuários de MacOS. Um software prejudicial conhecido como malware é projetado para extrair informações confidenciais de navegadores de internet, como detalhes de login salvos, dados de preenchimento automático, e informações de cartão de crédito. Uma vez instalado em um computador, é preciso um inventário do sistema, coletando detalhes como o nome de usuário, Dados de localização, configuração de hardware, e informações sobre software de segurança instalado. As versões mais recentes do RedLine pode até roubar criptomoeda. Este malware tem como alvo clientes FTP e IM e pode fazer upload e download de arquivos, executar comandos, e enviar informações periodicamente sobre o computador infectado.

- Esse software has a keylogging function que registra as teclas digitadas e cria várias cópias dos dados roubados. Essas cópias são salvas em vários locais para que as informações ainda possam ser recuperadas mesmo se excluídas.

- O extrator pode capturar dados da Metamask, Êxodo, Coinomi, Binância, Base de moedas, marciano, Atômico, Fantasma, Confiar, Link Tron, Kepler, etc..

- Este software pode ser instalado usando os formatos de arquivo PKG ou DMG.

- O processo de extração de dados de dispositivos Apple’ banco de dados de chaves é criptografado, fazendo isto difícil detectar a quantidade de informações roubadas e evite ser pego.

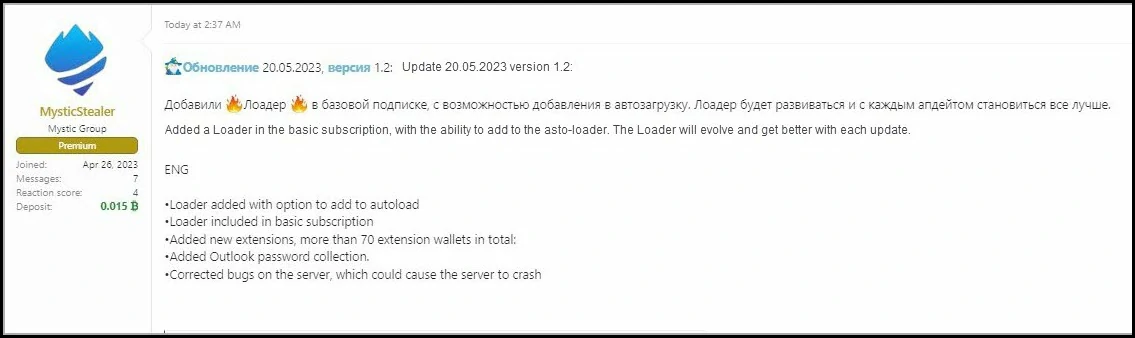

A ascensão do Mystic Stealer

Uma nova versão do Mystic Stealer, versão 1.0, foi lançado no final de abril 2023, mas uma versão atualizada, 1.2, foi lançado rapidamente em maio, indicando que o projeto está sendo desenvolvido ativamente. O o vendedor está anunciando o malware em vários fóruns de hackers, como WWH-Club, BHF, e XSS, e está disponível para aluguel aos interessados.

Místico é capaz de roubar credenciais de login de quase 40 diferentes navegadores da web, como o Chrome, Borda, Raposa de fogo, e ópera (mas não o Safari), bem como acabou 70 extensões de navegador, incluindo carteira Coinbase, Dashlane, e LastPass.

- O Mystic Stealer é capaz de operar em diferentes versões do Windows, variando de XP a 11, e é compatível com arquiteturas de sistema operacional de 32 e 64 bits.

- Funciona na memória de um computador para evitar a detecção de software antivírus.

- A comunicação C2 é criptografada usando um protocolo binário exclusivo sobre TCP. Também, qualquer dados roubados são enviados diretamente para o servidor sem ser armazenado no disco.

- Místico atua múltiplas verificações anti-virtualização, incluindo o exame das informações do CPUID para confirmar se ele não está sendo executado em um ambiente de área restrita.

Ransomware Akira

Em março de 2023, os cibercriminosos começaram using a new ransomware chamado Akira. Este ransomware criptografa dados e altera os nomes dos arquivos de todos os arquivos afetados adicionando a extensão “.Akira”. Ele também cria uma nota de resgate chamada “akira_readme.txt”. A carta afirma que a infraestrutura interna da empresa foi parcial ou totalmente desligada e que todos os backups foram excluídos.

Os agressores também afirmam que obteve dados corporativos importantes antes da criptografia. A nota de resgate oferece um processo de negociação com exigências razoáveis e promete não arruinar financeiramente a empresa. Inclui instruções sobre como acessar uma sala de chat through a Tor browser e um código de login. Os invasores enfatizam que quanto mais rápido a empresa responder, menos danos serão causados. Akira tem divulgou informações sobre quatro indivíduos em seus data leak website. A quantidade de dados vazados varia de 5.9 GB para uma empresa 259 GB para outro.

Ladrão LummaC2

Em dezembro 2022, LummaC2 foi introduzido em fóruns de crimes cibernéticos. Desde então, foi continuamente desenvolvido e tornou-se um produto altamente avançado, mas com preços razoáveis malware que rouba informações. Este malware, disponível como um serviço, está ao redor 150-200 KB em tamanho e é projetado para extrair dados de vários navegadores, como o Chrome, Cromo, Mozilla Firefox, Microsoft borda, e corajoso. Seu alvo principal é o sistema operacional Windows mais recente, de 7 para 11.

Atualizações recentes foram feitas no LummaC2 que envolvem melhorar sua segurança através do redesenho dos módulos usados para criando compilações prejudiciais e recebendo logs roubados. Adicionalmente, um novo módulo com um balanceador de carga já adicionado. Os desenvolvedores também anunciaram seu MaaS em um conhecido fórum em russo, frequentemente usado por operadores de RaaS para promover seus programas de afiliados e parcerias.

E daí?

Os sites de fóruns Darknet fornecem o anonimato de seus membros, deixando-os compartilhar livremente suas ideias, pensamentos, e experiência. Como resultado, essas comunidades online são fontes valiosas de inteligência para profissionais de segurança cibernética. O impacto da dark web nas empresas de vários setores destaca a necessidade de uma compreensão completa das ameaças cibernéticas e estratégias defensivas eficazes.

Para proteger sua organização dos perigos da dark web e ficar um passo à frente dos cibercriminosos, é essencial adotar uma abordagem proativa. Especialistas em segurança cibernética monitoram atores de ameaças comunidades na web clara e escura, canais ilícitos do Telegram, e outros mensageiros.

A aplicação da lei foi recentemente encerrada os amplamente populares fóruns Darknet. Como resultado, a comunidade Darknet está curiosa para ver quais fóruns ocuparão seu lugar. Os Fóruns Populares forneceram um balcão único para uma vasta quantidade de dados, com postagens verificadas, e os usuários o consideraram um intermediário confiável para transações de fornecedores. No entanto, a crescente popularidade de Canais do Telegram com foco em vazamentos e sites indica uma tendência à descentralização. Essa tendência destaca que pequenos grupos e indivíduos estão vendendo dados vazados, não apenas grupos de ransomware. Portanto, indivíduos têm opções mais descentralizadas para comprar, vender, e baixar dados vazados.