O mundo do malware evolui constantemente, e seria imprudente ignorar os recém-chegados e o seu potencial. Meduza Stealer parece ser uma variante de ladrão bastante potente com seus recursos exclusivos e modelo de marketing. Adicionalmente, este malware pode ser considerado o primeiro de uma nova geração de malware – aquele que quebra antigas regras de filtragem de geolocalização.

O que é Meduza Stealer?

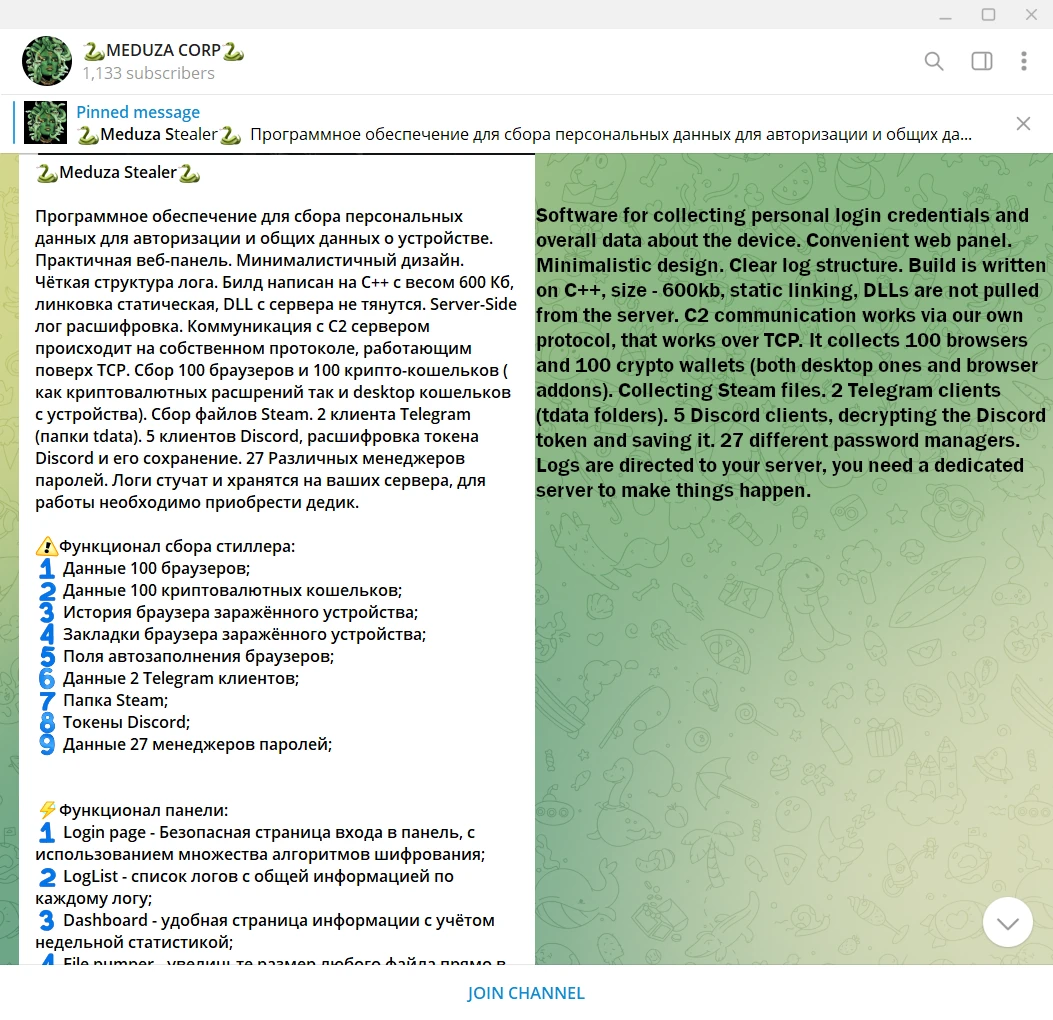

Meduza é um infostealer abrangente, que é um pouco semelhante à velha guarda à primeira vista. No entanto, coisas bem conhecidas como Redline ou Ladrões de guaxinins ganhou a capacidade de roubar informações de criptomoeda apenas com atualizações adicionais. Medusa, por outro lado, posso fazer isso imediatamente, com a capacidade de contornar medidas de proteção mais complicadas de aplicativos criptográficos. Além disso, inclui uma lista muito maior de carteiras e navegadores dos quais pode extrair dados do que qualquer um dos ladrões mencionados.

A característica distintiva do Meduza Stealer é a forma como ele esconde suas amostras. Em vez de uma embalagem habitual, hackers usam ofuscação e recompilação de código, o que lhes permite contornar até mesmo os mecanismos antimalware mais robustos. Bem, essas abordagens não parecem algo fenomenal, mas quando aplicados juntos, e de uma forma incomum, as coisas podem se tornar muito menos previsíveis – e detectáveis.

No entanto, esta não é a lista completa de coisas incomuns para este malware. No preço, o malware oferece 2 planos fixos e uma licença vitalícia negociável. Para $199 você recebe malware, todas as opções de personalização possíveis para a carga útil, painel de administração, e a capacidade de baixar todos os logs com um clique, para o prazo de 1 mês. Hackers oferecem o mesmo material para $399 para 3 meses. E a cobertura de cereja, como eu disse, é a capacidade de negociar os preços de uma licença vitalícia para este malware. Provavelmente, os desenvolvedores de malware estão até prontos para compartilhar o código-fonte – mas isso é apenas um palpite, já que havia grupos que usaram esse modelo anteriormente.

Uma prole de Aurora Stealer?

Existem muitos exemplos de como um malware totalmente novo pode ser uma amostra antiga renomeada, com uma equipe ligeiramente diferente de bandidos por trás disso. O malware raramente é desenvolvido por uma única pessoa. Os desenvolvedores de um malware podem começar a trabalhar em outro, e trazer seus desenvolvimentos anteriores em um novo produto. alternativamente, parte de uma gangue de crimes cibernéticos that stopped functioning podem decidir retomar seus atos ilegais – e eles reformulam suas “ferramentas” para começar com uma nova imagem. Esta ou outra maneira, é uma ocasião comum lá.

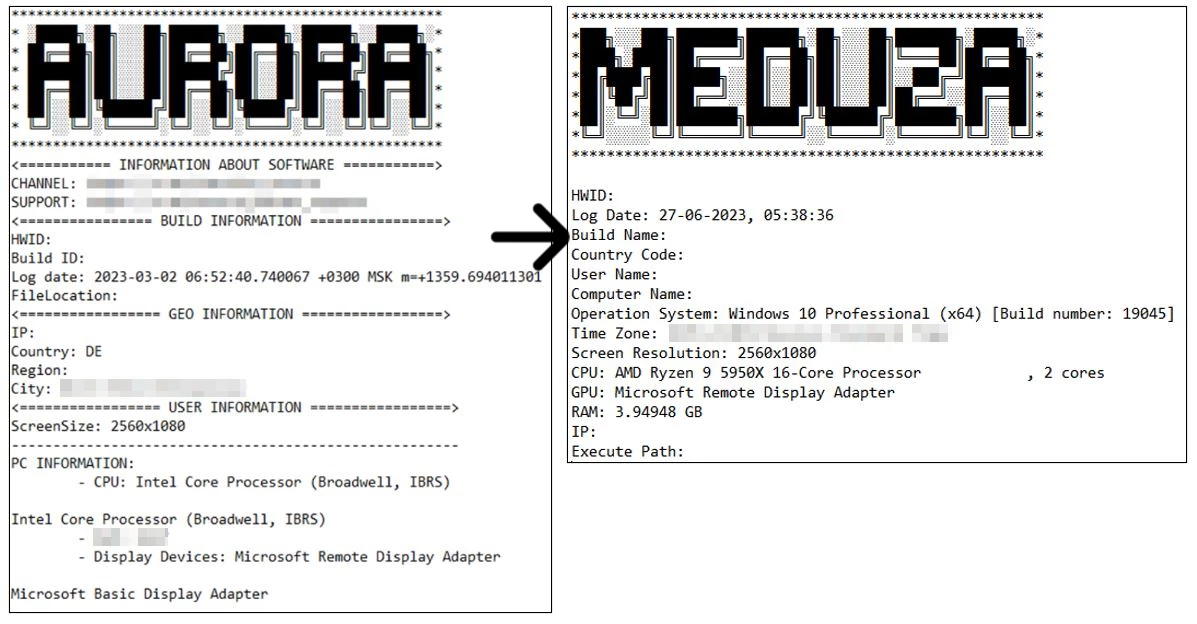

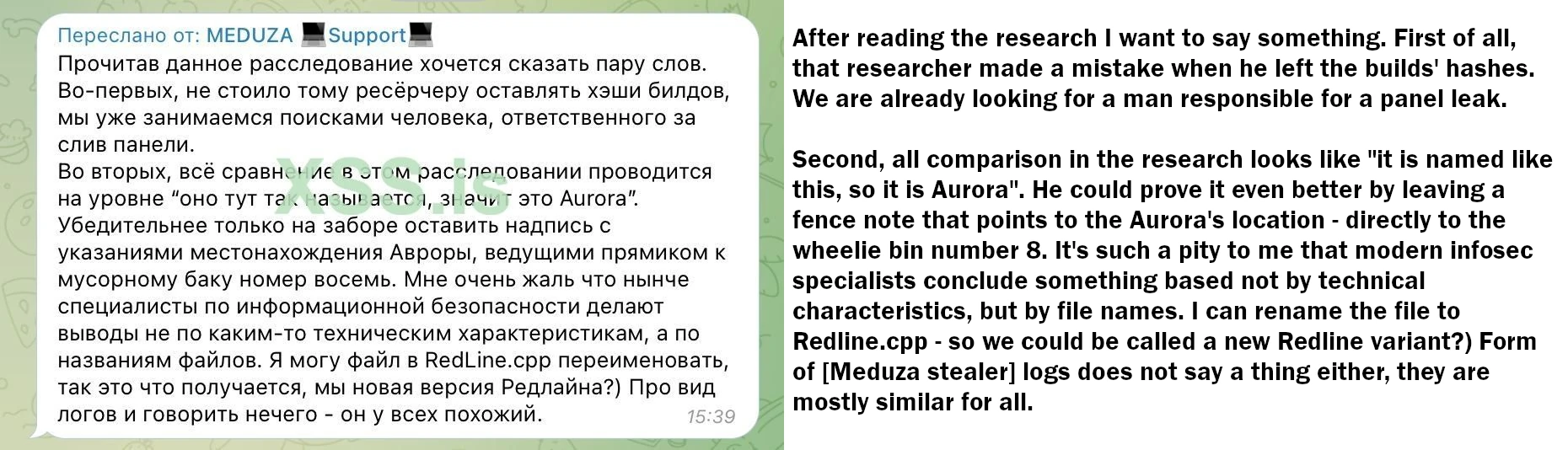

No caso do Ladrão de Meduza, as coisas não são tão simples. Devido ao uso de ofuscação aprimorada, é difícil dizer se ele compartilha algum detalhe de código com famílias de malware conhecidas. Alguns analistas de malware afirmam que Meduza é an offspring of Aurora Stealer – malware que apareceu no final 2022. Seus principais argumentos são a semelhança na forma de chamadas C2 e logs com os dados coletados.

Como você pode ver, Os logs da Meduza se assemelham aos do Aurora pelo cabeçalho no estilo ASCII e alguns elementos visuais. No entanto, não é uma coisa definitiva – os desenvolvedores de malware às vezes inspiram ou copiam completamente coisas de outras famílias de malware. Outros detalhes que os pesquisadores colocaram sob o suspeito são políticas de nomenclatura de arquivos – mas esta também não é a prova mais brilhante.

Esse, no entanto, causou uma reação dura dos desenvolvedores de malware. Em seu “apoiar” canal eles chamaram todas as provas de lixo, e também disseram que encontraram o rastro de quem vazou a compilação do malware. Também, havia evidências decentes que comprovam a originalidade de Meduza – está escrito em C++, que não chega nem perto do Golang usado no Aurora Stealer.

Análise do ladrão de Meduza: Me pegue ou eu te pego

A ameaça que vem de cada amostra específica de malware depende aproximadamente de dois fatores: quão difícil é detectá-lo e quanto dano ele pode causar. Meduza Stealer tenta superar seus homólogos nestes dois fatores. Não é o malware mais furtivo, claro que sim, e há aqueles que roubam ainda mais dados, mas amostras raras podem se orgulhar de uma combinação desses dois. E Meduza faz.

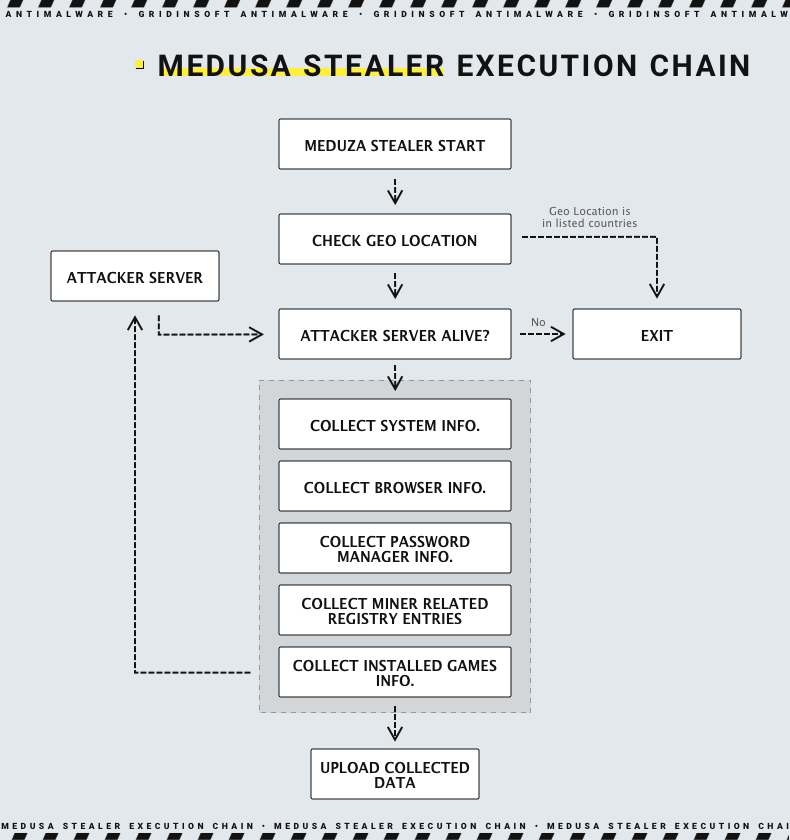

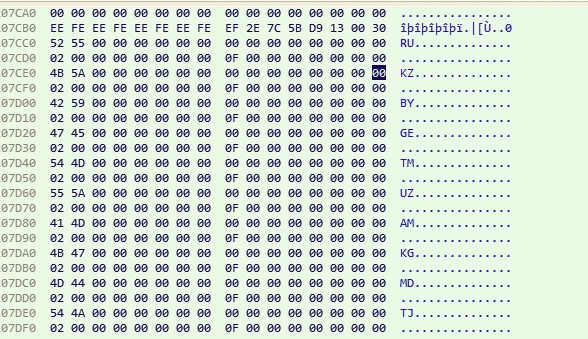

Na imagem acima você pode ver o esquema simplificado do processo de operação do Meduza Stealer. Em primeiro lugar, verifica a geolocalização do sistema atacado pelo seu endereço IP. Aí reside outra característica incomum deste malware – ele tem uma lista típica de países banidos para malware da Rússia, embora não inclua a Ucrânia. Em vez de, o malware será encerrado assim que o IP do sistema atacado estiver na Geórgia. Este último tornou-se um destino bastante popular entre os russos que tentam evitar o alistamento no exército.. Geral, malware não será executado Armênia, Bielorrússia, Geórgia, Cazaquistão, Quirguistão, Moldávia, Rússia, Tadjiquistão e Turcomenistão.

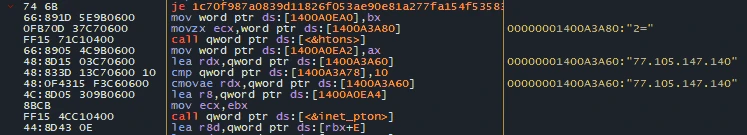

A próxima etapa é entrar em contato com o servidor C2. Esta etapa não é muito comum entre ladrões, já que eles preferem derrubar o C2 somente depois de terem sucesso no roubo de dados. Em vez de, Meduza entra em contato com o servidor imediatamente após garantir que o sistema não está no local proibido – mas sem nenhuma ação estrita. O malware envia a solicitação POST em branco, que não recebe nenhuma resposta do servidor. Somente quando a conexão for bem-sucedida, o malware continuará.

Coleta de dados

Como eu disse, Meduza é diferenciado por um número escandalosamente amplo de navegadores da web, aplicativos de desktop, e carteiras criptográficas que ele pode vasculhar. Amostras de malware mais comuns geralmente param nos aplicativos e carteiras mais populares, incluindo algumas opções alternativas. Este, no entanto, não desdenha nem mesmo os oprimidos. Prevenção, Mail.ru, Átomo, Amigo – alguns deles são até considerados PUPs pelos fornecedores de segurança, e Aposto que você nem sabia que alguns deles existem.

Lista de navegadores Meduza coleta dados de:

| cromada | Chrome Beta | Chrome SxS | 360ChromeX | ChromePlus |

| Cromo | Borda | Navegador corajoso | Navegador de privacidade épico | Amigo |

| Vivaldi | Cometa | Órbita | Átomo | Dragão Conveniente |

| Tocha | Confortável | Slimjet | 360Navegador | 360se6 |

| Baidu Faísca | Falcão | Navegador AVAST | Raposa d'água | BitTubeBrowser |

| Navegador Netbox | Mustang | InsomniacBrowser | Maxton | Navegador Viasat |

| Ópera estável | Ópera Néon | Desenvolvedor de criptografia Opera | Opera GX estável | QQNavegador |

| SLBrowser | K-Meleon | Ir! | Navegador seguro | Sputnik |

| Nicromo | Navegador CocCoc | Carreira | Cromodo | YandexBrowser |

| 7Estrela | Chedot | CentBrowser | Irídio | Baleia Naver |

| Navegador Titã | SeaMonkey | Navegador UC | CLIQZ | Rebanho |

| Falcão | Ajudante | Basilisco | Navegador Fantasma | GarenaPlus |

| URBrowser | Dragão de Gelo | Navegador CryptoTab | Lua pálida | Superpássaro |

| Navegador de elementos | Cítrico | XPom | Visualizador de cromo | QIP Surf |

| Liebao | Coowon | Suhba | TorBro | RockMelt |

| Bromo | Prevenção | Navegador CCleaner | AcWebBrowser | LegalNovo |

| Ferro SRWare | Mozilla Firefox | Navegador AVG | Pássaro Trovão | Raio |

| Cyberfonx | SwingBrowser | Mozilla Ice Cat | SalamWeb | SlimBrowser |

Os navegadores geralmente têm maneiras diferentes de lidar com senhas e informações de preenchimento automático – e o malware tem sua abordagem para cada um. Para aqueles que armazenam esses dados em bancos de dados, malware prepara uma solicitação de banco de dados SQL, que simplesmente extrai todos os objetos de valor. Outro, navegadores menos seguros, mantenha essas informações em um arquivo de texto simples – o que não é uma grande tarefa de encontrar.

Mais um ponto de interesse para malware ladrão em navegadores da web são os arquivos de cookies. Os cookies podem conter coisas diferentes – desde conteúdos quase inúteis do carrinho de compras até tokens de sessão, nomes de usuário, e-mails, e similar. Cookie files can have a great value quando se trata de roubo de dados – especialmente quando eles são recentes. Pode-se dizer – exatamente como os reais.

Aplicativos de desktop

Além dos navegadores da web, Meduza Stealer reúne informações de vários aplicativos de desktop, nomeadamente Telegrama, Vapor, e outros clientes Discord. Para colocar as mãos nos tokens de sessão do Steam, o malware chega à chave de registro do programa na ramificação CurrentUser. O HKCUSoftwareVálvulaSteam chave contém muitas informações, além dos dados de login e informações da sessão – para que o malware não atinja apenas a conta.

O Telegram não mantém os dados de login de forma tão acessível, embora o malware consiga coletar informações confidenciais de forma semelhante. Verificando essas duas chaves, Medusa pode obter informações sobre o sistema mantidas nas informações da sessão do Telegram, versões do aplicativo, nomes de usuário, e outras coisas importantes.

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{53F49750-6209-4FBF-9CA8-7A333C87D1ED}_is1

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\{C4A4AE8F-B9F7-4CC7-8A6C-BF7EEE87ACA5}_is1

Discord também é um osso duro de roer quando se trata de obter informações da sessão. Por essa razão, limites de malware apenas para informações do sistema registradas em uma sessão, configurações de aplicativos, e similar. Esse, ao contrário de dois outros aplicativos, é feito diretamente nos programas’ pasta. Malware ataca diversas edições diferentes do Discord, já que a API gratuita permite a criação de forks e modificações do usuário.

2Extensões FA

Bem, eu disse que Meduza é voraz quando se trata de coleta de dados? Mantenha as extensões 2FA do navegador perto do seu corpo – o malware também os caça. A lista de complementos direcionados não é tão grande quanto a dos navegadores, embora não haja muitos deles presentes.

| Nome da extensão | ID da loja on-line |

|---|---|

| Autenticador 2FA | bhghoamapcdpbohphigoooaddinpkbai |

| Autenticador 2FA | ocglkepbibnalbgmbachknglpdipeoio |

| Autenticador EOS | oeljdldpnmdbchonielidgobdffflal |

| Gerenciador de senhas Trezor | imloifkgjagghnncjkhggdhalmcnfklk |

| Autenticador GAuth | ilgcnhelpchnceeipipijaljkblbcobl |

| 1Senha | oeljdldpnmdbchonielidgobdffflal |

| 1Senha | dppgmdbiimibapkepcbdbmkaabgiofem |

| Gerenciador de senhas Dashlane | fdjamakpfbbddfjaooikfcpapjohcfmg |

| Gerenciador de senhas Dashlane | gehmmocbbkpblljhkekmfhjpfbkclbph |

| Gerenciador de senhas Bitwarden | nngceckbapebfimnlniiiahkandclblb |

| Gerenciador de senhas Bitwarden | jbkfoedolllekgbhcbcoahefnbanhhlh |

| NordPass | jbkfoedolllekgbhcbcoahefnbanhhlh |

| Gerenciador de senhas do Keeper | bfogiafebfohielmmehodmfbbebbbpei |

| RoboForm | pnlccmojcmeohlpggmfnbbiapkmbliob |

| RoboForm | ljfpcifpgbbchoddpjefaipoiigpdmag |

| Autenticador SSO | nhhldecdfagpbfggphklkaeiocfnaafm |

| Cofre Zoho | igkpcodhieompeloncfnbekccinhapdb |

| KeePassXC | dppgmdbiimibapkepcbdbmkaabgiofem |

| KeePassXC | pdffhmdngciaglkoonimfcmckehcpafo |

| Última passagem | hdokiejnpimakedhajhdlcegeplioahd |

| Última passagem | bbcinlkgjjkejfdpemiealijmmooekmp |

| BrowserPass | naepdomgkenhinolocfifgehidddafch |

| MYKI | bmikpgodpkclnkgmnpphehdgcimmided |

| MYKI | nofkfblpeailgignhkbnapbephdnmbmn |

| Divisividade | jhfjfclepacoldmjmkmdlmganfaalklb |

| Chave comum | chgfefjpcobfbnpmiokfjjaglahmnded |

| Authy | gaedmjdfmmahhbjefcbgaolhhanlaolb |

Carteiras de criptomoeda

A coleta de dados sobre carteiras criptografadas não era algo comum entre os ladrões da geração mais antiga. Com tempo, a maioria das famílias que conhecemos e amamos adotou essa funcionalidade. Os da geração moderna os apresentam por padrão, e provavelmente compensa o número de nomes dos quais eles podem coletar informações.

| MetaMask | Carteira Binance | Carteira BitApp | Carteira Coin98 |

| Carteira SafePal | DAppPlay | Guarda | Carteira EQUA |

| Carteira da Guilda | Carteira Casper | ICONex | Carteira Matemática |

| Starcoin | Carteira Hiro | MetaCarteira | Swash |

| Finny | Keplr | Carteira Crocobit | Oxigênio |

| CARTEIRA MOBOX | Fantasma | TronLink | XDCPay |

| Tonelada | Sollet | Declive | Carteira DuinoCoin |

| Carteira Folha | Carteira corajosa | Carteira Ópera | Carteira C |

| Carteira Flint | Carteira Exodus Web3 | Carteira Confiável | Airdrops criptográficos & Recompensas |

| Carteira bacana | Liqualidade | Carteira de Ron | Oásis |

| têmpora | Carteira Bridge Aptos | Carteira Solflare | Yoroi |

| Carteira | Carteira de jogos Wombat | Carteira Coinbase | MEW CX |

| Liberdade Jaxx | Uma chave | Cliente Hycon Lite | Subcarteira |

| Vai de | TezBox | NA carteira | Hashpack |

| Ciano | Carteira Marciana | Carteira do remetente | Zecrey |

| Ouro | Estação Terra | KardiaChain | Carteira Rabby |

| NeoLine | Nabox | XDEFI | KHC |

| Uma chave | CLW | Polimalha | ZilPay |

| Por um | Eterno | Nami | Carteira Maiar DeFi |

Esta extensa lista contém carteiras criptografadas que podem ter formulários para desktop e navegador. Em tais casos, o malware os trata de maneira separada – coletando dados de entradas de registro que eles deixam. Aqui estão alguns exemplos de chaves que o malware pode ler para coletar dados de login da sua carteira criptografada:

HKCU\SOFTWARE\Etherdyne\Etherwall\geth

HKCU\SOFTWARE\monero-project\monero-core

HKCU\SOFTWARE\BitcoinCore\BitcoinCore-Qt

HKCU\SOFTWARE\LitecoinCore\LitecoinCore-Qt

HKCU\SOFTWARE\DashCore\DashCore-Qt

HKCU\SOFTWARE\DogecoinCore\DogecoinCore-Qt

Impressão digital do sistema

Para distinguir entre os sistemas atacados, os ladrões geralmente coletam algumas informações triviais sobre o sistema. Meduza não é uma exclusão – coleta todas as coisas básicas que podem identificar o computador entre outros.

- Detalhes de construção do sistema

- Nome de usuário

- Nome do computador

- Detalhes de resolução de tela

- Captura de tela

- Detalhes do sistema operacional

- Detalhes da CPU

- Detalhes de RAM

- GPU

- Detalhes do ID do hardware

- Executar caminho

- IP Público

- Geografia

- Tempo

- Fuso horário

Outra aplicação para esses dados surge quando lembramos que a Meduza também pode coletar cookies do navegador. A combinação de biscoitos, senhas, e informações do sistema permite criar uma cópia completa do dispositivo – pelo menos do ponto de vista do site. Havia até Darknet services dedicated specifically à falsificação do perfil do sistema – você insere os cookies e as especificações do sistema, e torna seu sistema indistinguível do original. Isso ajuda com contornando os mecanismos de proteção mais sofisticados.

Extração de dados

Todos os dados que Meduza Stealer consegue coletar do sistema infectado está armazenado em uma pasta específica, criado após a descompactação do malware e execução. Quando se trata de enviar os dados para o servidor de comando, o malware arquiva esses dados e os envia para o servidor – nada de incomum aí. Como o malware usa uma conexão protegida para o C&Comunicação C, não é tão fácil detectar o processo de extração.

Ao contrário dos ladrões “clássicos”, como Vidar, Meduza não realiza o colapso depois de terminar a coleta de dados. Ele continua rodando em segundo plano, realizando pings periódicos para o C2 e aguardando comandos. Existe um comando para auto-remoção – mas provavelmente eles são enviados apenas em casos exclusivos.

Como se proteger contra o Meduza Stealer?

Na verdade, as formas de proteção contra Meduza são o mesmo que no caso de qualquer outro ladrão. No entanto, há uma diferença ditada pelas excepcionais capacidades de evasão de detecção deste malware. Para uma prevenção eficiente da atividade dos ladrões de Meduza, uma forte proteção heurística é essencial.

Tenha cuidado com todas as coisas que podem atuar como fonte de malware. Spam por e-mail ou postagens de phishing nas redes sociais estão entre as formas mais exploradas de propagação de malware. Um menos popular, mas às vezes uma abordagem ainda mais eficiente é explorar o Google Ads nos resultados de pesquisa. Os fraudadores farão o possível para fazer você acreditar que a coisa é legítima, e você não deve ter medo de interagir com ele.

Implementar medidas preventivas antimalware. Para eliminar malware com um modelo de evasão de detecção tão incomum, o programa deve incluir um mecanismo heurístico robusto. Adicionalmente, você pode buscar soluções com funções de proteção de e-mail e aplicativos CDR. Eles ajudam você a proteger um dos possíveis vetores de ataque.

Evite software crackeado. Outro local usado para propagação de malware são os programas crackeados – eles servem esse propósito há mais de duas décadas.. E mesmo que a sua participação tenha diminuído nos últimos anos, você ainda pode conseguir algo desagradável daí. Você pode obter malware dropper através do crack do programa, e então injetará qualquer outra coisa – de spyware a ransomware.