A Microsoft supostamente desativou o protocolo do instalador MSIX no Windows, devido à sua exploração em ataques cibernéticos do mundo real. Hackers encontraram uma maneira de usar indevidamente o protocolo para instalar software malicioso, ignorando a detecção de software anti-malware.

Protocolo do instalador MSIX explorado

O surgimento de um mercado de kits de malware, explorando o formato de arquivo MSIX e o protocolo de instalação do ms-app não é nada novo. No entanto, nesse caso, o kit, vendido como serviço, permite que os invasores aproveitem as vulnerabilidades do protocolo para distribuir malware, incluindo ransomware.

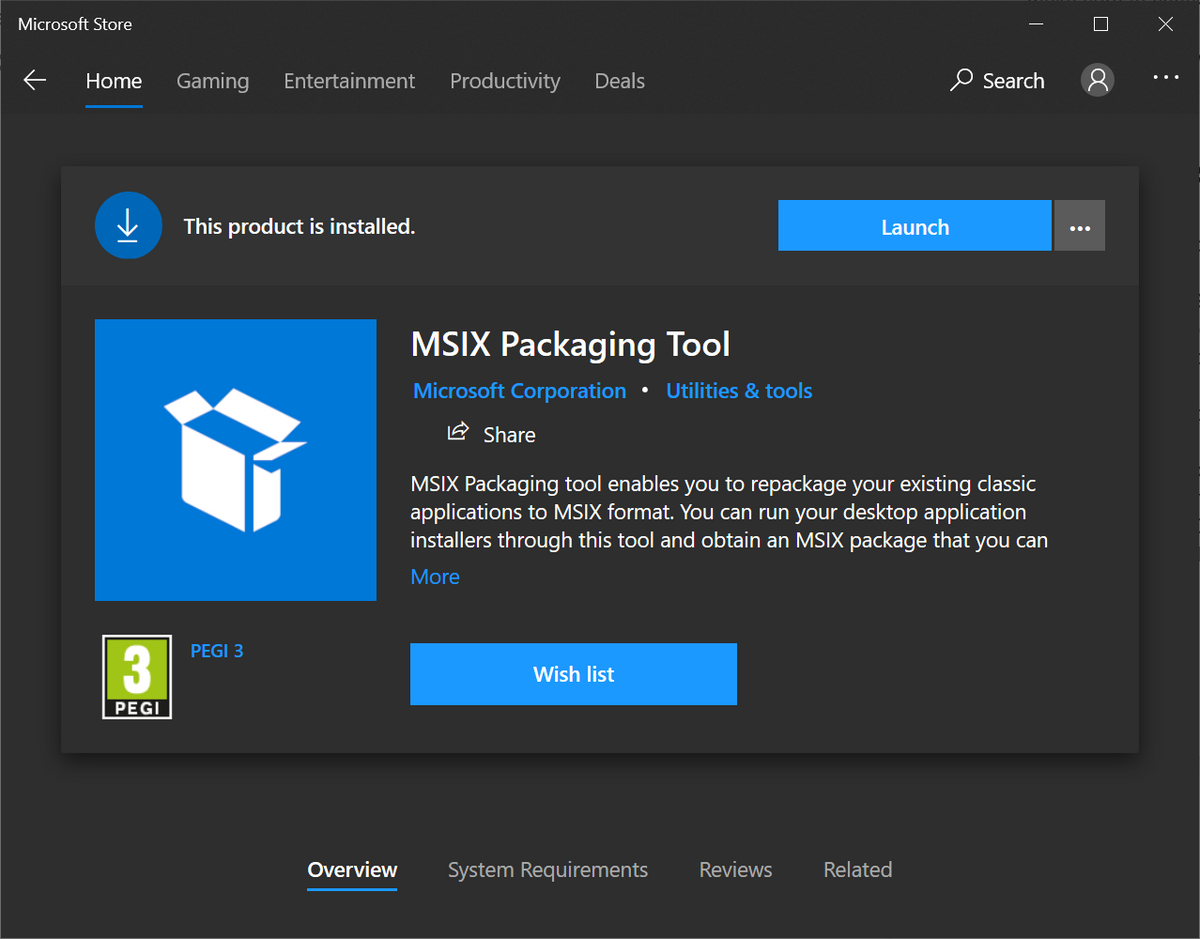

Como um lembrete, MSIX é um formato de empacotamento de arquivo projetado especificamente para Windows 10. Foi baseado no conceito de arquivos de manifesto XML. Nestes arquivos, os desenvolvedores podem descrever como funciona o processo de implantação, quais arquivos são necessários, e onde podem ser obtidos. A raiz do problema é que os arquivos empacotados com MSIX pode ser entregue ao sistema pela Internet via ms-appinstaller. Que, por sua vez, torna possível criar links em formato ms-appinstaller:?fonte=//website.com/file.appx, invocando a instalação de malware de tal forma.

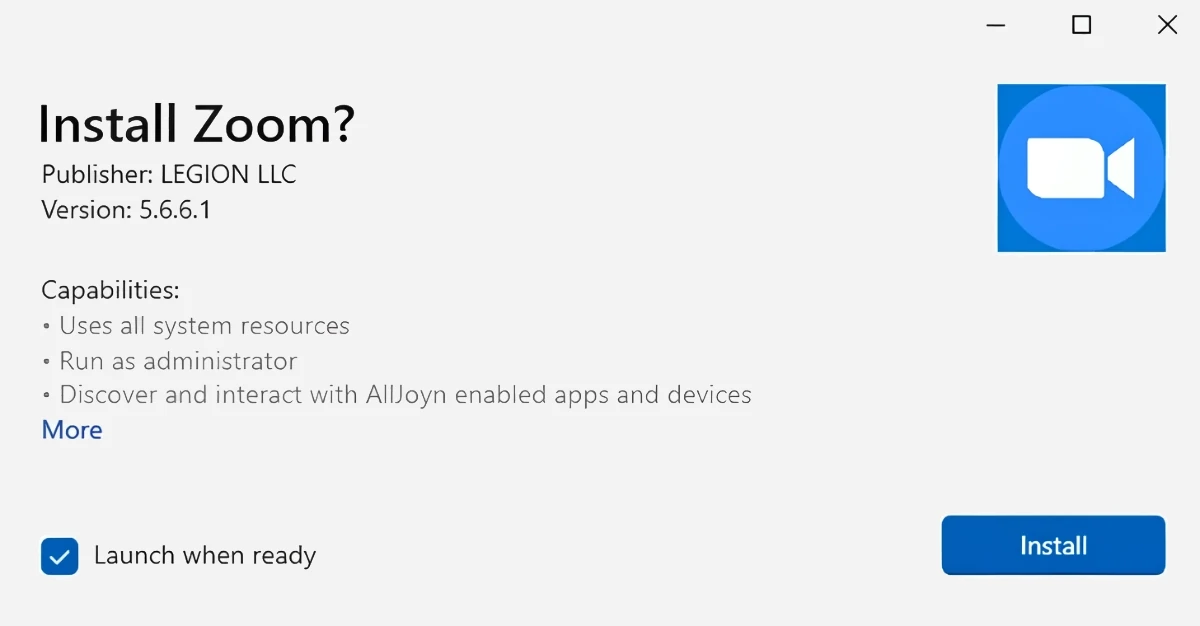

Quanto ao modus operandi, bandidos utilizaram efetivamente pacotes de aplicativos MSIX maliciosos assinados camuflados como software legítimo infiltrar-se em sistemas. Esses pacotes são distribuídos por vários canais. Nesse caso, é o Microsoft Teams e deceptive advertisements on popular search engines. Esta estratégia permite que os invasores contornem as medidas de segurança tradicionais, como o Microsoft Defender SmartScreen e avisos de download do navegador, tornando os ataques mais difíceis de detectar e prevenir.

Vários grupos de hackers foram descobertos que exploram o serviço App Installer desde meados de novembro 2023. Esses grupos usam várias técnicas para distribuir software malicioso, incluindo instaladores e páginas de destino falsos. Alguns grupos notáveis incluem Tempestade-0569, Tempestade-1113, Tempestade de Sangria, e Tempestade-1674.

Microsoft bloqueia instalador MSIX

That is not the first time Microsoft enfrenta a exploração deste método de instalação. Em fevereiro 2022, A Microsoft desativou o protocolo vulnerável, devido a sua exploração pela Emotet, TruqueBot, e malware BazaLoader. Antigamente, a vulnerabilidade usada era um pouco diferente, mas levam quase ao mesmo efeito – a instalação de malware drive-by.

Desta vez, A Microsoft recomenda instalar o App Installer corrigido versão 1.21.3421.0 ou mais tarde para bloquear possíveis abusos. O patch desabilita o identificador ms-appinstaller por padrão, tornando assim impossível o seu uso indevido. Redmond também aconselha os administradores que não podem instalar imediatamente a versão mais recente do App Installer a desabilitar o protocolo por meio da Política de Grupo. Eles podem fazer isso por definindo EnableMSAppInstallerProtocol como desativado.

Esta vulnerabilidade é perigosa?

É bastante perigoso, e fica claro quando você vê a lista de agentes de ameaças que exploram esse problema. A maior parte do tempo, permite instalação de backdoor e RAT, que funcionam como portas abertas para mais programas maliciosos. Embora nos ataques atuais a vulnerabilidade MSIX seja usada principalmente contra corporações, nada impede que os cibercriminosos o apliquem contra usuários domésticos.

Para ficar protegido contra tais ataques, é vital instalar os patches mais recentes e ficar de olho nas notícias de segurança cibernética. Como você pode ver, qualquer vulnerabilidade crítica quase sempre chega às manchetes dos boletins informativos.

Como uma camada de proteção reativa, Posso recomendar uma solução de segurança avançada. Embora seja difícil de detectar em uma análise de assinatura devido ao certificado falsificado, o malware é bastante fácil de descobrir em execução com um sistema de detecção heurística. GridinSoft Anti-Malware é uma solução que pode fornecer esse tipo de proteção.