A Microsoft corrigiu mais de 120 vulnerabilidades este mês, incluindo o bug DogWalk, como parte do tradicional “Atualização terça-feira”.

De fato, uma das questões mais graves do pacote era a DogWalk dia zero vulnerabilidade (CVE-2022-34713, Pontuação CVSS 7.8), o que leva à execução remota de código arbitrário e já está sob ataque.

No total, 121 vulnerabilidades foram corrigidas em agosto, 17 dos quais receberam status crítico porque permitem execução remota de código ou escalonamento de privilégios.

Deixe-me lembrá-lo de que também escrevemos isso Microsoft Já corrigiu uma vulnerabilidade no Windows RDP duas vezes, e também isso Microsoft corrigida Folina Vulnerabilidade e 55 Outros erros.

Passeio de cachorro

O mais grave entre os problemas corrigidos é definitivamente o CVE-2022-34713 vulnerabilidade, que os pesquisadores nomearam Passeio de cachorro. Este bug está associado à ferramenta de diagnóstico de suporte do Microsoft Windows (MSDT) e já está sendo usado por invasores que enganam os usuários para que abram arquivos especialmente criados, o que eventualmente leva à execução do código. O problema afeta todas as versões suportadas do Windows, incluindo as versões mais recentes do Windows 11 e Windows Servidor 2022.

Interessantemente, o CVE-2022-34713 erro foi originalmente encontrado de volta em janeiro 2020 pelo especialista em segurança da informação Imre Rad, mas então a Microsoft relatou que o bug encontrado não era um problema de segurança.

Recentemente, esse bug foi descoberto novamente, e desta vez foi relatado por um especialista conhecido como j00sean. Então um patch não oficial apareceu para o bug, e a empresa finalmente decidiu prestar atenção no que estava acontecendo.

Agora, Microsoft enfatiza que embora invasores não autenticados possam explorar esta vulnerabilidade, a interação do usuário ainda é necessária para um ataque bem-sucedido: você precisa forçar a vítima a abrir um anexo malicioso de um e-mail ou clicar em um link para baixar e executar um arquivo malicioso.

Se o ataque for bem sucedido, o invasor poderá instalar programas, visualizar, alterar ou excluir dados, e criar novas contas no contexto do usuário atual.

Intercâmbio

Também é importante notar que outra vulnerabilidade de dia 0 foi corrigida como parte deste “atualização terça-feira”, mas ainda não foi explorado por hackers. Estamos falando sobre o assunto CVE-2022-30134 (7.6 pontos na escala CVSS), que está associado à divulgação de informações no Microsoft Exchange e que permite que invasores leiam emails de outras pessoas.

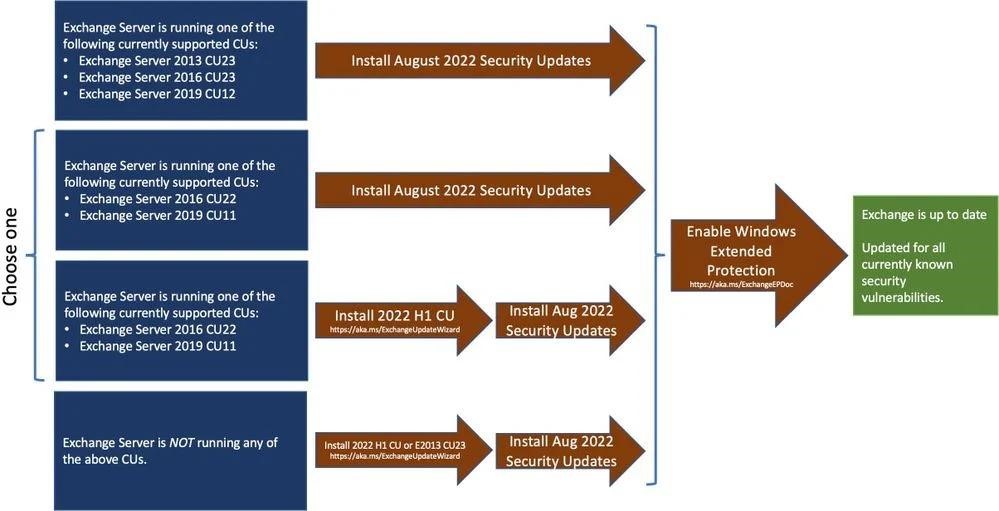

Ao mesmo tempo, Engenheiros da Microsoft explicar que alguns dos bugs corrigidos no Exchange este mês exigirão mais do que apenas correção. Os administradores também terão que ativar manualmente a Proteção Estendida (PE) em servidores vulneráveis, que estende a autenticação do Windows Server e protege contra homem no meio e retransmissão de autenticação ataques.

Tal ação teria que ser tomada devido a questões CVE-2022-21980, CVE-2022-24477, e CVE-2022-24516, que pode ser usado para aumentar privilégios se um usuário puder ser induzido a visitar um servidor malicioso (usando e-mails ou mensagens de phishing).

Para incluir o EP, a empresa forneceu um roteiro especial. No entanto, antes de ativá-lo, os administradores são aconselhados a avaliar cuidadosamente seu ambiente e estudar os problemas potenciais mencionados no documentação.

Outro

Dois outros problemas críticos relacionados à execução remota de código no protocolo ponto a ponto do Windows, CVE-2022-30133 e CVE-2022-35744, recebeu uma pontuação CVSS de 9.8 fora de 10. No entanto, A Microsoft garante que eles só podem ser usados na troca de dados por porta 1723. Aquilo é, mesmo um simples bloqueio do tráfego através desta porta é adequado como medida de proteção temporária.

É preciso dizer também que não só a Microsoft lançou atualizações para seus produtos. Então, em agosto 2022, outros patches importantes foram lançados, incluindo correções para muitos Cisco, SEIVA e VMware produtos, bem como atualizações de agosto para Android e Adobe patches que fecham vulnerabilidades RCE no Acrobat e Reader.