Os hackers estão explorando ativamente a vulnerabilidade crítica do Follina de dia 0, que a Microsoft não tem pressa em consertar.

Pesquisadores alertam que governos e municípios europeus nos EUA foram alvo de uma campanha de phishing usando documentos RTF maliciosos.

Deixe-me lembrá-lo disso a descoberta de Folina ficou conhecido no final de maio, embora os primeiros pesquisadores tenham descoberto o bug em abril 2022, mas então Microsoft recusou-se a reconhecer o problema.

A vulnerabilidade foi rastreada sob o identificador CVE-2022-30190 e é conhecido por ser explorável para executar código arbitrário através da abertura normal de um documento do Word ou visualização no File Explorer, recorrendo à execução maliciosa PowerShell comandos por meio da ferramenta de diagnóstico da Microsoft (MSDT).

O bug afeta todas as versões do Windows que recebem atualizações de segurança, ou seja. Windows 7 e depois, bem como servidor 2008 e depois.

Pior, nota-se que a vulnerabilidade é em muitos aspectos semelhante à ImprimirPesadelo problema, que a Microsoft não conseguiu consertar por algum tempo. O fato é que Follina também puxou a descoberta de outros bugs, as consequências da exploração que não podem ser menos graves.

Já escrevemos isso Os hackers chineses estão usando ativamente o novo 0-dia, e especialistas alertaram que em breve haverá mais ataques desse tipo. Infelizmente, as previsões dos especialistas revelaram-se corretas: agora Ponto de prova analistas relatam que descobriram uma campanha de phishing destinado a agências governamentais na Europa e autoridades municipais nos Estados Unidos, que no total afectaram pelo menos 10 dos clientes da empresa. De acordo com os especialistas, hackers do governo estão por trás desses ataques.

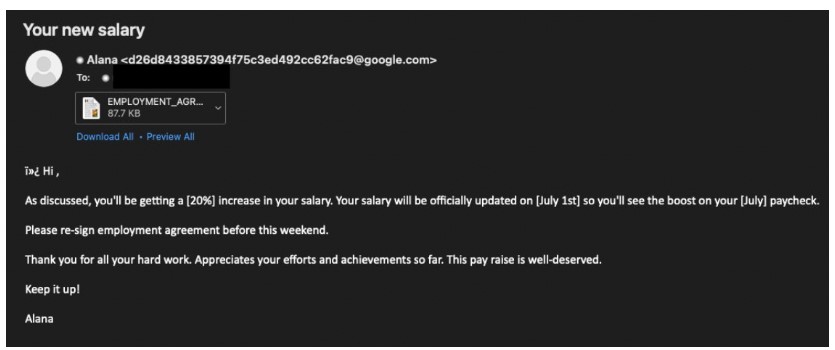

Para enganar potenciais vítimas e forçá-las a abrir um documento falso, os atacantes usaram o tema de um aumento salarial. A abertura do documento resultou na implantação de um script Powershell que verificou se o sistema era uma máquina virtual e foi então usado para roubar informações de vários navegadores, clientes de e-mail, e serviços de arquivo, bem como coletar informações do sistema, depois de transferir os dados para um servidor controlado por hackers.

De acordo com Computador bipando, a carga útil coletou muitos dados de uma ampla variedade de aplicativos, Incluindo:

- senhas de navegadores: Google cromada, Mozilla Raposa de fogo, Microsoft borda, Ópera, Yandex, Vivaldi, CentBrowser, Confortável, CheDot, Órbita, Cromo, Slimjet, Xvast, Prevenção, Irídio, CocCoc e Avast Navegador;

- dados de outros aplicativos: Mozilla Thunderbird, Netsarang arquivos de sessão, Contatos do Windows Live Mail, Arquivozilla senhas, ToDesk arquivo de configuração, WeChat, Oray SunLogin RemoteClient, MailMaster, Servir, Massa, FTP123, WinSCP, Administrador, Microsoft Office, Navicat;

- informação do sistema: informações do computador, lista de nomes de usuário, Informações de domínio do Windows.

A maioria dos ataques teria ocorrido nos Estados Unidos, assim como o Brasil, México e Rússia.

Como ainda não há patch para Follina, administradores e usuários podem bloquear ataques a CVE-2022-30190 desabilitando o protocolo MSDT, que os invasores usam para iniciar depuradores e executar código em sistemas vulneráveis. Também é oficialmente recomendado desativar as visualizações de arquivos no Windows Explorer, porque o ataque também é possível desta forma.

Na ausência de um patch oficial, um não oficial já apareceu, de 0correção. Deixe-me lembrá-lo que 0patch é uma plataforma projetada apenas para tais situações, aquilo é, corrigindo vulnerabilidades de dia 0 e outras vulnerabilidades não corrigidas, para oferecer suporte a produtos que não são mais suportados pelos fabricantes, Software personalizado, e assim por diante.

Patches não oficiais são fornecidos para Windows 11 v21H2, Windows 10 (1803 às 21H2), Windows 7 e Windows Servidor 2008 R2. Além disso, em vez de desabilitar o MSDT recomendado pela Microsoft, 0especialistas em patches adicionou limpeza adicional do caminho fornecido pelo usuário, o que também ajuda a evitar a exploração do bug.

Enquanto isso, especialistas em segurança da informação já começam a criticar a Microsoft por sua lentidão e falta de soluções.