A Microsoft continua investigando o ataque à cadeia de suprimentos que a SolarWinds e seus clientes sofreram este ano. Analistas da Microsoft relataram que hackers da SolarWinds estavam em busca de acesso aos recursos da nuvem.

Deixe-me lembrá-lo de que hackers desconhecidos atacaram a SolarWinds e infectaram sua plataforma Orion com malware.

Entre as vítimas estavam gigantes como a Microsoft, Cisco, FogoEye, bem como muitas agências governamentais dos EUA, incluindo o Departamento de Estado e a Administração Nacional de Segurança Nuclear.

Deixe-me lembrá-lo disso SolarWinds foi hackeado porque suas credenciais estavam disponíveis publicamente no GitHub.

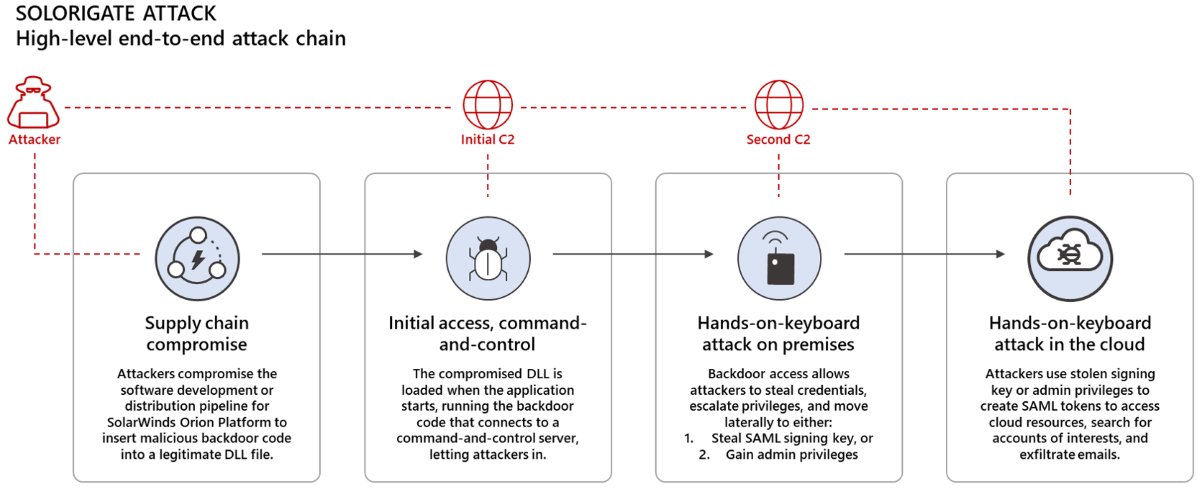

Uma nova postagem no blog da Microsoft 365 Defender não contém novos detalhes técnicos, mas os especialistas escrevem que parecem ter identificado o objetivo final dos hackers: depois de se infiltrar nas redes de empresas usando o SUNBURST (ou Solorigato) porta dos fundos, hackers tentaram obter acesso às vítimas’ recursos de nuvem.

Este ataque é uma campanha avançada e furtiva com a capacidade de se misturar, o que poderia permitir que os invasores permanecessem fora do radar por longos períodos de tempo antes de serem detectados.

Os especialistas da Microsoft observam que o objetivo final dos hackers, aparentemente, foi a criação do SAML (Linguagem de marcação de declaração de segurança) tokens para forjar tokens de autenticação que fornecem acesso aos recursos da nuvem. Por isso, hackers conseguiram extrair e-mails das contas de interesse.

A Microsoft detalhou as táticas que os invasores usaram para obter acesso aos recursos da nuvem de suas vítimas:

- Usando uma DLL SolarWinds comprometida para ativar um backdoor que permitia o controle remoto e a operação do dispositivo;

- Usando um backdoor para roubar credenciais, escalar privilégios, e lateralmente para criar tokens SAML válidos de duas maneiras: roubar o certificado de assinatura SAML, adicionar ou modificar relações de confiança de federação existentes.

- Uso de tokens SAML gerados para acessar recursos da nuvem e executar ações que levam ao roubo de e-mails e manter o acesso à nuvem.

Deixe-me também lembrá-lo que O hack da SolarWinds permitiu que invasores russos se infiltrassem em dezenas de caixas de correio do Departamento do Tesouro dos EUA.