Fraudsteds empregam massivamente a hospedagem do Microsoft Azure para iniciar páginas fraudulentas de segurança da Microsoft. Eles variam desde um aviso assustador que bloqueia a janela do seu navegador até páginas de phishing, indistinguível do real. Vamos ver os tipos mais comuns desses golpes e suas características.

O que é o aviso de segurança do Windows Defender?

Aviso falso de segurança do Windows Defender (Aviso de segurança da Microsoft) é uma tentativa maliciosa de enganar os usuários, fazendo-os acreditar que seu sistema está comprometido ou em risco. Na realidade, esses avisos fazem parte de uma fraude. Os cibercriminosos criam notificações ou mensagens pop-up enganosas que imitam a aparência e o idioma dos alertas originais do Windows Defender. Esses avisos falsificados geralmente usam táticas de intimidação.

Geralmente, tais sites claim the presence of malware, vírus, ou violações de segurança no sistema do usuário. Eles visam para enganar os usuários para que tomem medidas imediatas, ações injustificadas. Pode ser clicar em links maliciosos, baixando software fraudulento, ou fornecer informações confidenciais, como credenciais de login ou detalhes de cartão de crédito.

O que torna estes avisos falsos ainda mais convincentes é o abuso dos serviços do Microsoft Azure. Resumidamente, O Microsoft Azure é uma plataforma de computação em nuvem confiável que fornece ferramentas e serviços para fins legítimos, incluindo hospedagem de sites e aplicativos. No entanto, os cibercriminosos exploram a flexibilidade do Azure para hospedar suas páginas de destino maliciosas e sites de phishing, conferindo assim um ar de legitimidade aos seus esquemas.

Aproveitando o Azure, golpistas podem secure SSL certificates e criar subdomínios enganosos, fazendo com que seus avisos de segurança falsos pareçam mais convincentes. Eles usam o Azure para criar formulários de login e páginas de destino aparentemente genuínos, muitas vezes visando usuários da Microsoft, Escritório 365, Panorama, ou contas OneDrive.

Como funciona esse golpe?

Existem dois cenários mais comuns para esse tipo de golpe, e vamos olhar para eles agora.

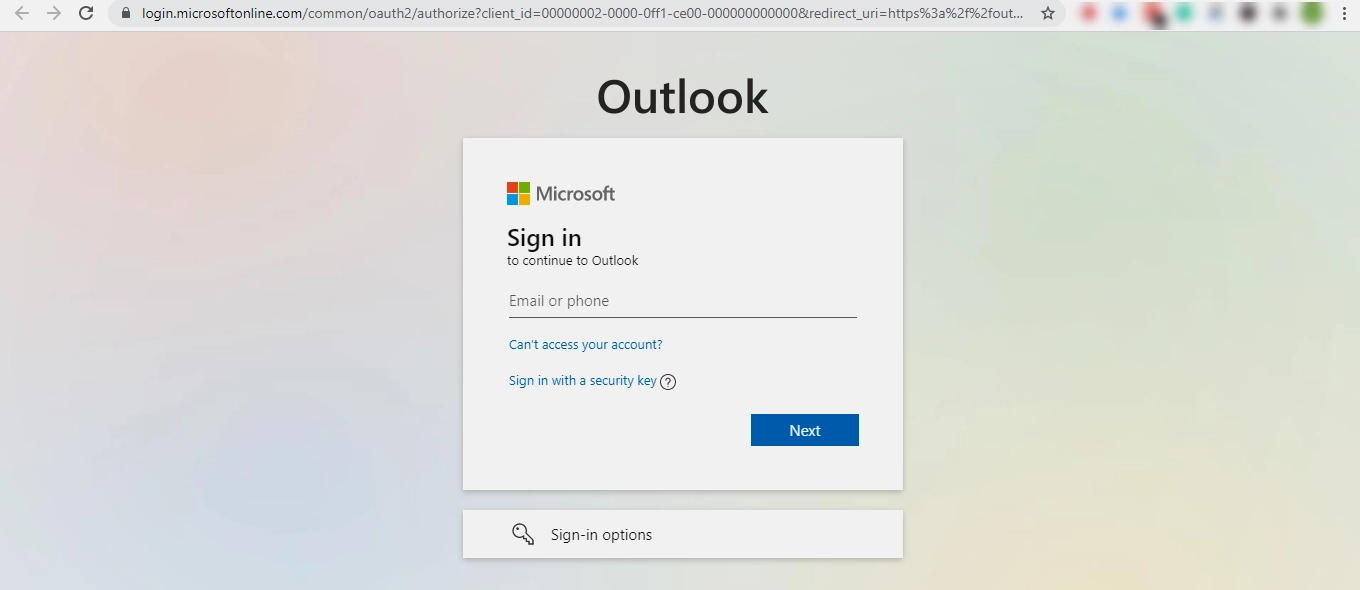

Página de login falsa

No primeiro cenário comum, lançamento de atacantes campanhas de e-mail de spam que parecem originar-se de uma organização respeitável. Por exemplo, esses golpistas fazem o possível para prender as vítimas, imitando as páginas de login oficiais da Microsoft, Escritório 365, Panorama, e OneDrive. Mais frequentes do que não, essas páginas são indistinguíveis da página real. Por exemplo, eles podem ter um logotipo da Microsoft, os esquemas de cores corretos, e até mesmo um URL quase idêntico. Muitos usuários podem acreditar genuinamente que estão em uma página legítima da Microsoft.

Para tornar seus ataques ainda mais convincentes, invasores usam Transport Layer Security (TLS) certificates. Esses certificados criptografam dados entre um usuário e um site e geralmente servem como um indicador de confiança. Nesse caso, os certificados emitidos pela CA emissora de TLS do Microsoft Azure 05 para o domínio *.1.azurestaticapps.net tornar as páginas falsas indistinguíveis das reais. Os invasores vão ainda mais longe para tornar suas páginas de phishing atraentes para atacar usuários de outras plataformas, como a Rackspace, AOL, Yahoo, e outros serviços de e-mail. Nesse caso, a falsificação fica particularmente camuflada graças aos certificados de segurança legítimos da Microsoft.

Quando os usuários estão tentando determinar se um ataque de phishing os tem como alvo, eles geralmente são aconselhados para verificar cuidadosamente o URL na barra do navegador quando solicitado a inserir credenciais. No entanto, no caso de campanhas de phishing que abusam de aplicativos Web estáticos do Azure, esse conselho não tem sentido, como o subdomínio azurestaticapps.net e a presença de um certificado de segurança TLS válido enganará muitos usuários.

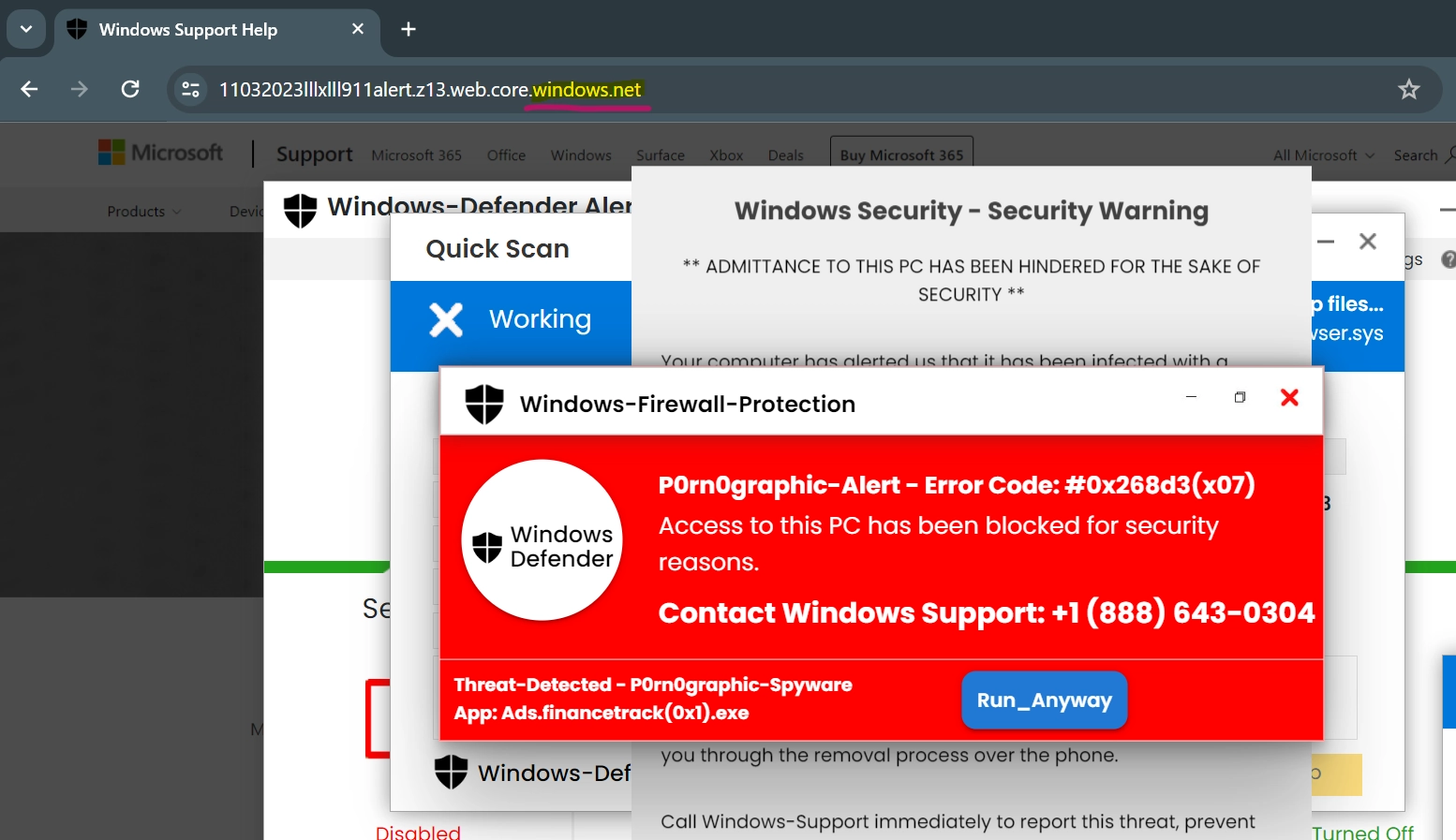

Golpe de suporte técnico

Golpe falso de suporte técnico da Microsoft – envolve um esquema no qual os invasores impersonate Microsoft representatives ou técnicos certificados. Geralmente, este esquema começa com um site de phishing que contém um aviso de segurança falso da Microsoft. Isso faz com que a vítima ligue para os golpistas, na esperança de obter ajuda para resolver o “problema”. Eles podem usar uma variedade de técnicas para ganhar a atenção e a confiança de potenciais vítimas. Mas, às vezes, golpistas ligam para usuários aleatórios e afirmam que o computador do usuário está com sérios problemas, vírus, ou violações de segurança e oferecer ajuda para resolvê-las.

Para “ajuda” Usuários, golpistas podem peça permissão para controlar o computador remotamente. Se o usuário concordar, os invasores obtêm acesso total ao sistema e podem instalar malware ou roubar dados pessoais. Além disso, os golpistas costumam pedir ao usuário informações pessoais, como números de cartão de crédito, senhas, endereços, e outras informações confidenciais.

Como evitar esses golpes?

Para evitar ser vítima de golpes de phishing como aqueles que abusam dos Aplicativos Web Estáticos do Azure, é essencial seguir as próximas práticas de segurança online e permanecer vigilante. Aqui estão algumas etapas que você pode seguir para se proteger:

- Verifique URLs antes de inserir dados. Você deve verificar o URL na barra de endereço quando for solicitado a inserir as credenciais da sua conta em uma página de login. Procure subdomínios incomuns ou erros ortográficos que possam indicar um site de phishing. Certifique-se de que o domínio seja o oficial do serviço que você está usando.

- Tenha cuidado com e-mails suspeitos. Não clique em links nem baixe anexos de e-mails não solicitados ou inesperados. Sempre verifique a legitimidade de um e-mail, mesmo que pareça vir de uma fonte confiável.

- Verifique a fonte. Quando você recebe um e-mail solicitando informações ou ações confidenciais, entrar em contato diretamente com o suposto remetente pelos canais oficiais para verificar a autenticidade da solicitação.

- Use um gerenciador de senhas. Por isso, você pode criar forte, senhas exclusivas para suas contas online. Isso evita que uma única senha comprometida afete várias contas.

- Habilite a autenticação de dois fatores. Quando possível, habilite 2FA para suas contas online. Isso adiciona outra camada de segurança e requer uma segunda forma de verificação, como um código temporário enviado para o seu telefone.

- Eduque-se. É crucial manter-se atualizado sobre as mais recentes técnicas de phishing e táticas comuns de golpes para se manter informado e protegido. Seja vigilante e cauteloso ao navegar na Internet ou lidar com e-mails ou mensagens suspeitas. Quanto mais você sabe, melhor você pode se proteger.

- Use software de segurança. Recomendamos a instalação de soluções antimalware confiáveis em seus dispositivos. Pode ajudar a detectar e bloquear sites e e-mails maliciosos.

- Mantenha o software atualizado. Mantenha seu sistema operacional, navegadores da web, e software de segurança atualizado. Isso garante que quaisquer vulnerabilidades conhecidas sejam corrigidas.

Seguindo essas precauções e mantendo um nível saudável de ceticismo, você pode reduzir significativamente o risco de ser vítima de golpes de phishing. Os cibercriminosos adaptam continuamente suas táticas, portanto, ficar vigilante é essencial para sua segurança online.