Continuar estudos em larga escala ataque à cadeia de abastecimento, pelo qual os invasores comprometeram a SolarWinds e sua plataforma Orion. Parece que os especialistas descobriram agora outro grupo de hackers que usou o software SolarWinds para hospedar malware Supernova e CosmicGale em redes corporativas e governamentais..

Deixe-me lembrá-lo de que o malware usado no ataque original tinha o codinome SUNBURST (também conhecido como Solorigate). Microsoft, FogoEye e a Agência de Segurança Cibernética e Proteção de Infraestrutura do Departamento de Segurança Interna (DHS CISA) quase imediatamente divulgou relatórios detalhados sobre esta ameaça.

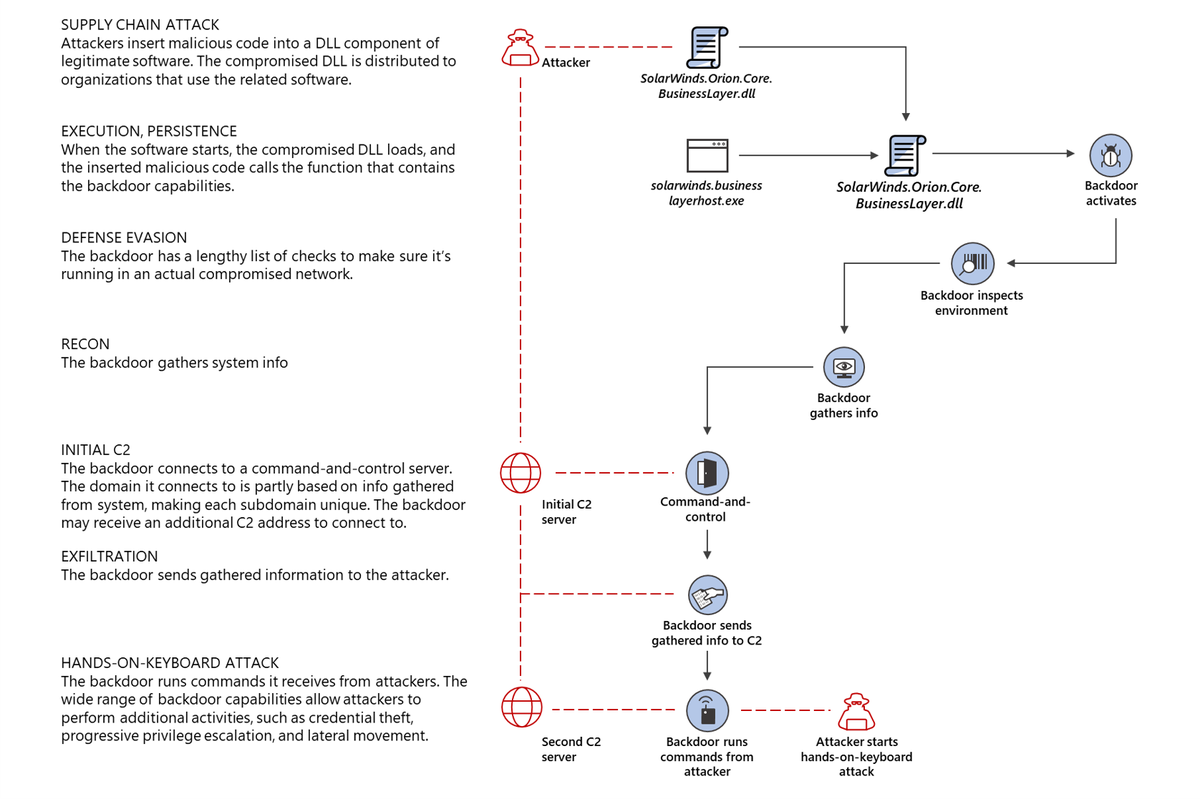

Depois de se infiltrar na rede da vítima, SUNBURST enviou uma solicitação aos seus criadores e depois baixou um Trojan backdoor chamado Teardrop, que permitiu que invasores lançassem ataques práticos no teclado controlados por humanos.

No entanto, quase imediatamente nos relatórios dos especialistas em segurança da informação foram mencionadas mais duas cargas úteis. Por exemplo, analistas de Ponto guia, Symantec, e Redes Palo Alto descreva em detalhes que os cibercriminosos injetaram um web shell chamado Supernova em redes .NET infectadas.

No entanto, Os especialistas da Microsoft escrevem agora que o Supernova fez parte de outro ataque e não tem nada a ver com o ataque sensacional à cadeia de abastecimento. Então, de acordo com um postar no GitHub publicado pelo analista da Microsoft Nick Carr, o web shell Supernova foi incorporado em instalações SolarWinds Orion mal protegidas, que eram vulneráveis ao CVE-2019-8917 emitir.

A confusão surgiu do fato de que, como Sunburst, Supernova foi disfarçada de DLL para o aplicativo Orion: Sunburst estava escondido dentro do arquivo SolarWinds.Orion.Core.BusinessLayer.dll, e Supernova estava dentro de App_Web_logoimagehandler.ashx.b6031896.dll.

No entanto, a Relatório da Microsoft lançado na semana passada argumenta que, diferentemente da DLL Sunburst, o arquivo DLL Supernova não foi assinado com um certificado SolarWinds legítimo.

Isso dificilmente é culpa dos atacantes, que demonstraram bastante sofisticação e atenção aos detalhes até agora. Como resultado, Os especialistas da Microsoft estão convencidos de que este malware não tem nada a ver com o ataque original à cadeia de abastecimento e geralmente pertence a outro grupo de hackers.

Deixe-me lembrá-lo disso SolarWinds foi hackeado porque suas credenciais estavam disponíveis publicamente no GitHub.