Trend Micro alerta que desde março 2021, o botnet de mineração TeamTNT do mesmo grupo comprometeu com sucesso mais de 50,000 sistemas.

O grupo TeamTNT está ativo pelo menos desde abril 2020 e começou com ataques a instalações Docker configuradas incorretamente, infectando-os com mineradores e bots para ataques DDoS.

Então soube-se que os hackers mudaram ligeiramente de tática: eles começaram a atacar Kubernetes, e também começou a procurar credenciais da Amazon Web Services nos servidores infectados e roubá-las.

Além disso, já foram registrados casos de hackers postando imagens maliciosas no Docker Hub, e pesquisadores descobriram que o grupo está usando a ferramenta Weave Scope em seus ataques, projetado para visualizar e monitorar a infraestrutura em nuvem.

Também se sabe que o TeamTNT vem com um componente worm que transforma cada servidor infectado em um novo host de botnet e o força a verificar a rede em busca de novas vítimas em potencial.; rouba credenciais SSH e pode ser usado para Ataques DDoS (embora esse recurso ainda não tenha sido usado por hackers).

Como resultado, agrupamento é uma das principais ameaças aos ambientes de nuvem atualmente.

A rica funcionalidade agora está valendo a pena para os autores do TeamTNT, Tendência Micro agora relata. Como acima mencionado, segundo analistas’ estimativas, em apenas três meses, malware de mineração comprometeu com sucesso mais de 50,000 sistemas.

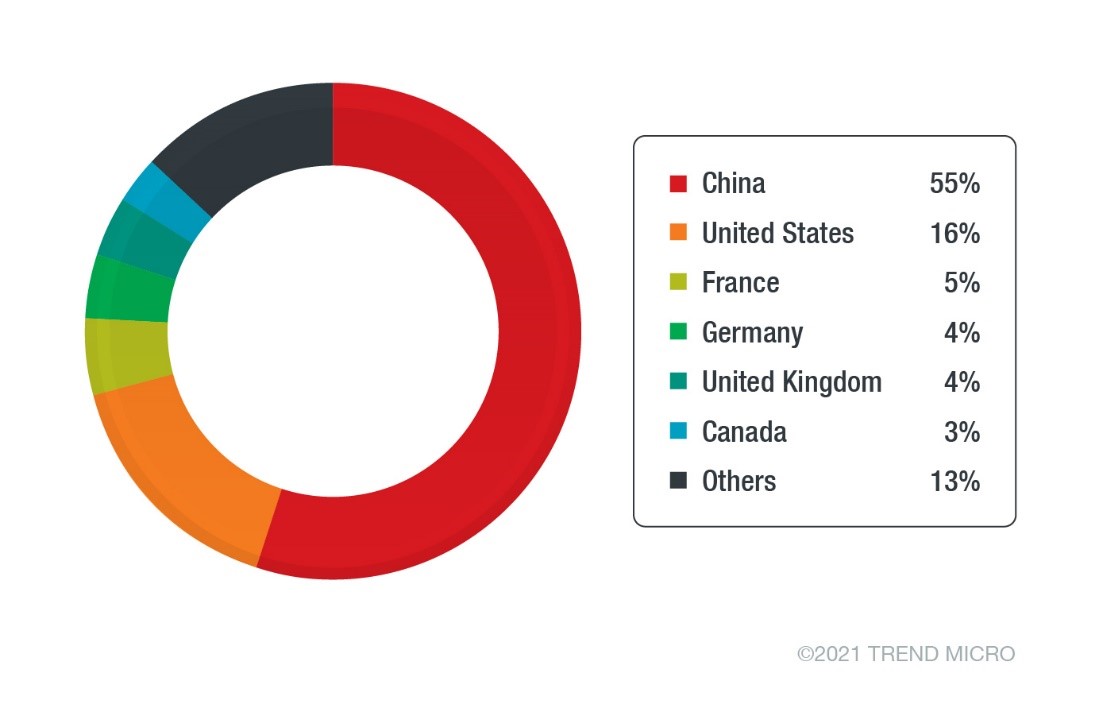

A maioria das vítimas são sistemas hospedados por provedores de nuvem chineses. Esses dados se correlacionam bem com as estatísticas da empresa Lacework, publicado no início 2021.

Deixe-me lembrar que também falei sobre o fato de que Microsoft avisa do crescente número de ataques cibernéticos usando web shells.