Os pesquisadores alertaram que o botnet RapperBot Mirai retomou a atividade, e agora o malware atualizado é usado para ataques DDoS em servidores de jogos, embora os objetivos exatos da botnet sejam desconhecidos.

Deixe-me lembrá-lo de que também escrevemos isso Google revelou o mais poderoso DDoS ataque na história, e também isso MooBot Ataques de botnets Link D Roteadores.

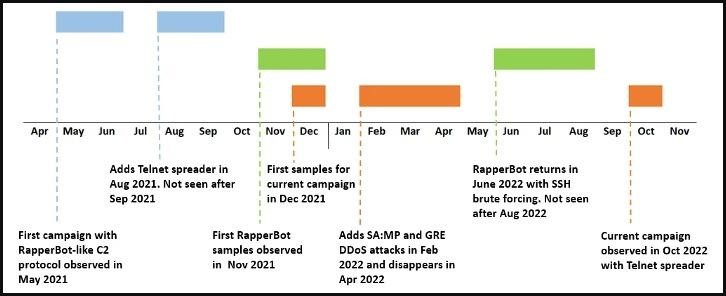

Pela primeira vez, RapperBot malware foi descoberto por Fortuna analistas em agosto do ano passado. Então foi relatado que o RapperBot está ativo desde maio 2021, usa força bruta SSH e é distribuído em servidores Linux.

Campanhas RapperBot

A nova versão do malware que pesquisadores descobriram agora usa um mecanismo de autopropagação via Telnet, que é mais parecido com o original Mirai que está por trás deste malware. Além disso, os objetivos dos operadores do RapperBot tornaram-se mais óbvios na campanha atual: na nova versão, o malware está claramente adaptado para ataques a servidores de jogos.

Especialistas puderam estudar a nova versão do RapperBot usando C&Artefatos de comunicação C coletados durante campanhas anteriores (aquilo é, este aspecto da operação da botnet não mudou). Descobriu-se que a nova versão tem várias diferenças, incluindo suporte para força bruta Telnet usando os seguintes comandos:

- cadastro (usado pelo cliente);

- mantenha vivo (fazer nada);

- pare o DDoS e desligue o cliente;

- realizar um ataque DDoS;

- deixe todos os ataques DDoS;

- reinicie a força bruta do Telnet;

- pare a força bruta do Telnet.

Agora, o malware tenta forçar novos dispositivos usando credenciais fracas de uma lista codificada, enquanto anteriormente essa lista era carregada do servidor de controle.

Se os dados contabilizados forem adivinhados com sucesso, o malware relata isso aos cibercriminosos’ servidor de controle via porta 5123, e então tenta obter e instalar um binário de carga adequado para a arquitetura do dispositivo atacado. As arquiteturas atualmente suportadas são ARM, MIPS, Power PC, SH4, e SPARC.

Além disso, a funcionalidade do RapperBot foi reabastecida com um extenso conjunto de comandos para ataques DDoS, Incluindo:

- Inundação UDP;

- Inundação TCP SYN;

- Inundação TCP ACK;

- Inundação TCP STOMP;

- UDP SA:Deputado (tem como alvo Grand Theft Auto: Servidores de jogos de San Andreas)

- Inundação Ethernet GRE;

- Inundação de IP GRE;

- Inundação TCP.

Como o malware usa o encapsulamento de roteamento genérico (GR) protocolo de tunelamento e UDP, os pesquisadores dizem que Grand Theft Auto: Multijogador San Andreas (sobre:Deputado) servidores são claramente um dos alvos dos atacantes.

Os especialistas da Fortinet acreditam que todas as campanhas do RapperBot foram provavelmente organizadas pelos mesmos operadores, uma vez que as novas variantes de malware são claramente criadas por pessoas que têm acesso ao código-fonte do malware. Além disso, o C&O protocolo de comunicação C e as listas de credenciais usadas permanecem inalteradas.