Pesquisadores de segurança da informação na ReversingLabs relatado a descoberta de 725 bibliotecas maliciosas que roubaram o conteúdo da área de transferência no repositório oficial RubyGems.

RubyGems é um gerenciador de pacotes para a linguagem de programação Ruby. De acordo com as estatísticas do próprio site, o repositório contém cerca de 158 mil pacotes (chamadas gemas) com quase 49 bilhão de downloads totais.

Uma lista completa de bibliotecas pode ser vista aqui.

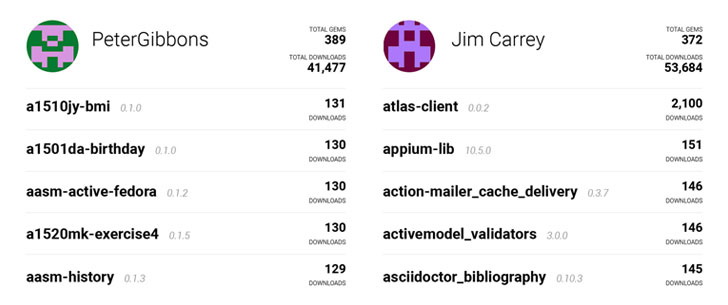

Pacotes maliciosos foram enviados para RubyGems a partir de fevereiro 16 para fevereiro 25, 2020 de duas contas: JimCarrey e PeterGibbons.

Os pesquisadores escrevem que o malware foi removido do RubyGems já em fevereiro 27, dois dias depois que o ReversingLabs notificou os desenvolvedores sobre sua descoberta.

Todos os malwares detectados eram clones de várias bibliotecas legítimas. Eles usaram a técnica typosquatting, isso significa que eles tinham nomes deliberadamente semelhantes aos originais, e até funcionou como pretendido, mas também continha arquivos maliciosos adicionais.

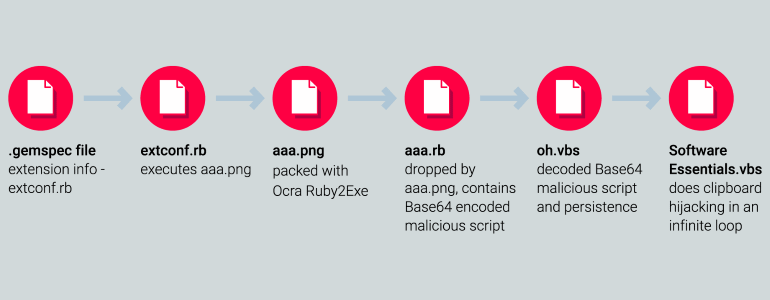

Um arquivo adicional embutido em cada pacote foi chamado aaa.png. Apesar da extensão, este arquivo não era uma imagem PNG. Na verdade, era um executável do Windows PE.

Por falar nisso, Já escrevi sobre como os cibercriminosos criptografam malware em imagens: por exemplo, MyKingz botnet uses Taylor Swift photo to infect target machines.

A instalação de qualquer uma das bibliotecas maliciosas causou uma cadeia das seguintes ações:

- O arquivo PE criou um script Ruby chamado aaa.rb contendo o interpretador Ruby e todas as dependências necessárias para executar;

- este script criou um script Visual Basic chamado oh.vbs;

- o script criou uma chave para execução automática no registro;

- a chave de inicialização executou o segundo script do Visual Basic sempre que o computador foi iniciado ou reiniciado;

- o segundo script interceptou os dados enviados para a área de transferência, e procurei modelos semelhantes aos endereços de carteiras de criptomoedas, e os substituiu pela carteira de um invasor.

ReversingLabs escreve que milhares de usuários baixaram essas bibliotecas posteriormente. No entanto, a julgar pelo endereço Bitcoin do invasor, durante todo o tempo de atividade da campanha não conseguiu interceptar nenhum pagamento, mudando o endereço para o seu próprio.

Os pesquisadores acreditam que por trás desse ataque está a mesma pessoa ou grupo que carregou bibliotecas maliciosas no RubyGems anteriormente, em 2018 e 2019. Ambos os incidentes foram distinguidos pelo uso de métodos semelhantes, e o objetivo era roubar criptomoedas dos usuários.