Os invasores estão desenvolvendo cada vez mais métodos para conseguir o que desejam. Engenharia social é um dos métodos mais comuns pelos quais os fraudadores conseguem enganar o usuário, manipulá-lo, e instilar seu medo e urgência. Uma vez que a vítima está emocional, os fraudadores começam a atrapalhar seu julgamento. Qualquer erro humano é uma vulnerabilidade que faz a engenharia social funcionar. Este artigo apresentará principais tipos mais comuns de engenharia social. Junto com isso, você verá orientações sobre como evitar ser vítima de tais ataques.

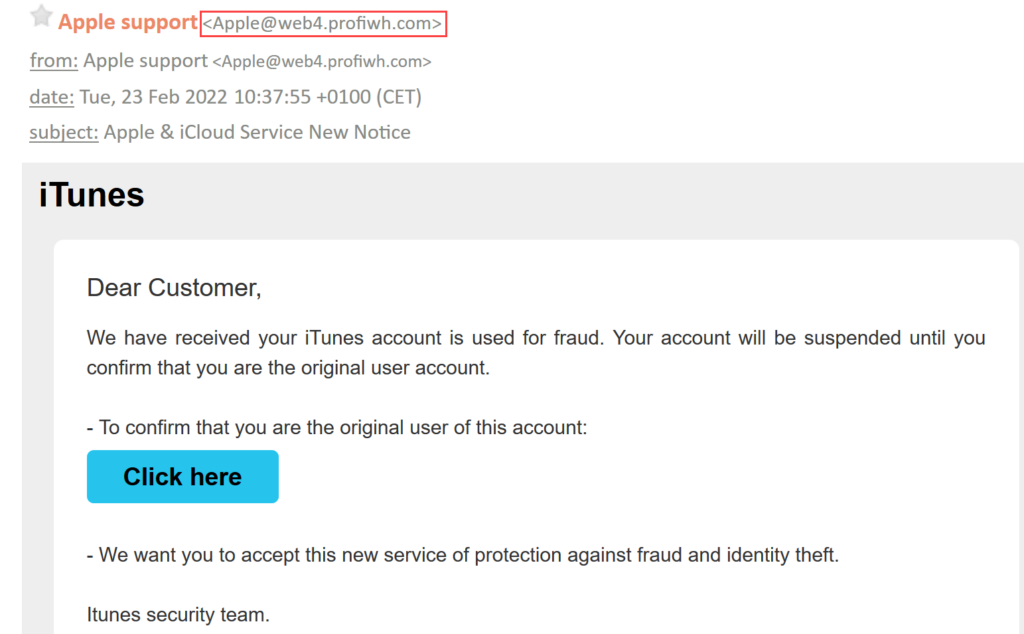

1. Phishing attacks

De acordo com estatísticas do FBI, phishing is the most common form de engenharia social. É quando os fraudadores usam qualquer forma de comunicação, geralmente e-mail, para obter informações pessoais. O phishing normalmente explora a confiança dos funcionários ou familiares das empresas. Esses ataques são dez vezes mais bem-sucedidos do que qualquer outra forma de engenharia social. O fraudador pode lhe enviar um e-mail informando que é do seu banco – isso é chamado de phishing bancário. Criminosos afirmam que a senha da sua conta foi comprometida, e exige que você imediatamente clique no link ou escaneie o código QR. Então você insere suas informações pessoais, que é imediatamente repassado ao fraudador. Se você duvida da legitimidade do site,você pode verificar se o site é seguro verificando se o URL usa HTTPS em vez de HTTP.

2. Baleeira

O termo caça às baleias refere-se a um ataque que visa uma celebridade específica, executivo, ou funcionário público. Tipicamente, esses indivíduos são targeted by a phishing scam. Quando se trata de golpes envolvendo vítimas de ataques baleeiros, incentivos financeiros ou o acesso a dados valiosos são normalmente grandes negócios para os criminosos. Eles consideram essas vítimas de peixes grandes – por causa do grande retorno monetário e de dados que eles oferecem – alvos perfeitos.

Golpistas buscam fotos comprometedoras de celebridades que possam usar para extorquir altos resgates. Criminosos usam e-mails falsos enganar os funcionários seniores fazendo-os pensar que vêm da organização. As mensagens detalham informações sobre um colega e afirmam que o criador tem medo de denunciar a situação a um supervisor. Eles compartilham suas evidências em uma planilha, PDF, ou apresentação de slides.

As vítimas que clicam no link fornecido são redirecionadas para um site malicioso que lhes diz para visitar o link novamente. Se eles tentarem abrir o arquivo anexado, malware resides on their computer e obtém acesso à sua rede.

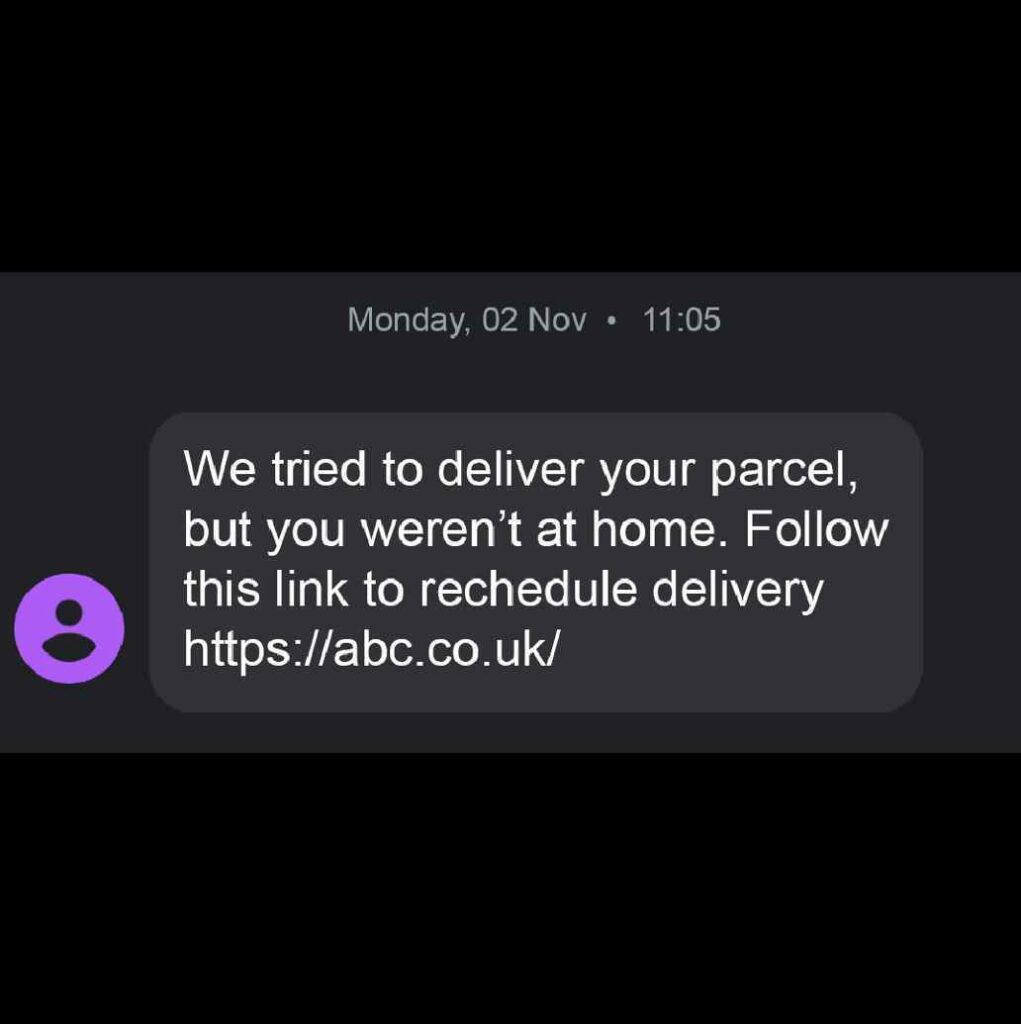

3. Esmagando (Phishing por SMS) e vislumbrando (phishing de voz)

Sob este termo, as pessoas referem-se a phishing através de mensagens de texto. Os criminosos compram o número da marca de uma operadora de celular e o usam para enviar mensagens contendo links maliciosos.

Phishing por telefone é chamado de vishing, e é o mesmo que phishing feito por telefone. Vishing is a scam that affects empresas mais do que qualquer outro tipo de organização. Neste golpe, um impostor entrará em contato com a recepção, recursos Humanos, TI ou atendimento ao cliente de uma empresa. Eles mentirão sobre a necessidade de informações pessoais sobre um funcionário e alegarão ter informações sobre hipotecas ou assistentes executivos.

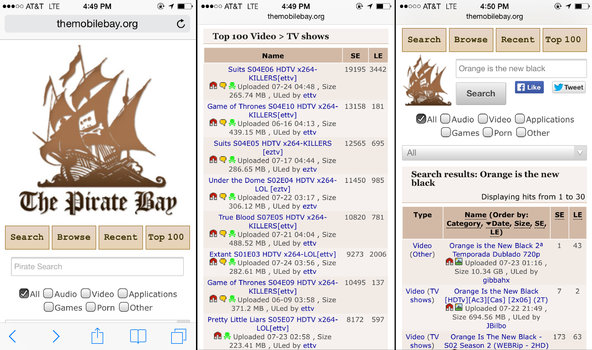

4. Isca

É um tipo de engenharia social muito parecida com phishing. A única diferença é que os atacantes atrair sua vítima com um produto ou objeto durante o ataque. Isso acontece da seguinte maneira: o invasor oferece à vítima o download gratuito de um filme popular ou de um novo jogo. Com tal disfarce, o criminoso instala malware no sistema da vítima. Os invasores também podem aproveitar a oportunidade para espalhar malware no dispositivo da vítima. Se falarmos sobre a distribuição física de malware, aqui, os bandidos fazem isso através de uma unidade USB com um rótulo tentador. Depois que o funcionário curioso coloca este USB em seu dispositivo, ele infecta seu PC ou outros dispositivos.

5. Pretextando

Sempre que alguém cria uma identidade falsa ou abusa da sua posição atual, isso está intimamente relacionado ao vazamento de dados de dentro. Porque as pessoas confiam em seu trabalho, esses golpistas enganar as vítimas para que compartilhem informações pessoais. Eles constroem essa confiança usando títulos e obtendo acesso às vítimas através da sua legitimidade. Por causa da vítima over-reliance on the authoritieé, é improvável que questionem atividades suspeitas ou pressionem impostores.

6. Ataques de watering hole

Este ataque funciona identificando o site a vítima visita mais. Nesse caso, a vítima pode ser não apenas um único usuário, mas um setor inteiro, como governo ou assistência médica, onde as mesmas fontes de uso são usadas durante o trabalho. Aqui, intrusos buscam vulnerabilidades na segurança cibernética, através do qual eles podem se infiltrar no sistema e distribuir seu malware. Embora o caso seja pequeno, os fraudadores continuam infectando usuários’ dispositivos através de sites já infectados.

Como prevenir ataques de engenharia social

As dicas a seguir ajudarão você a se alertar contra ataques. Mas isso só é possível se você usar na prática.

- Com cuidado verificar e-mails, incluindo nomes, endereços, e copie.

- Não acredite em tudo você vê na carta, especialmente se isso lhe causa emoções violentas.

- Verificar a identidade do remetente antes de lhe fornecer qualquer informação.

- Não pague resgate a estranhos. Em vez de, é melhor entrar em contato com as autoridades.

- Use o gerenciador de senhas.

- Definir autenticação de dois fatores, que verificará quem está tentando fazer login na sua conta.

- Instale confiável Proteção antimalware GridinSoft, que irá protegê-lo contra malware.