Transferência de arquivos gerenciada pelo MOVEit (MFT) solução parece contém uma vulnerabilidade de dia 0, já explorado por hackers. Progresso, o desenvolvedor da solução de software, já divulgou nota e comunicado de segurança sobre o caso.

O que é MOVEit MFT?

MOVEit é uma solução de software que permite transferência de dados conveniente e segura dentro da organização. O produto desta marca tem uma longa história que começa em 2002, e em seu caminho obteve o recurso de armazenamento em nuvem e suporte para plataformas móveis. Soluções desse tipo ganharam popularidade significativa desde que as empresas começaram a apostar na gestão eletrônica de documentos. Manter um nível de segurança diligente para esse processo é extremamente importante, já que esses aplicativos são usados para transferir qualquer tipo de documento corporativo.

MOVEit MFT 0-day permite roubar dados

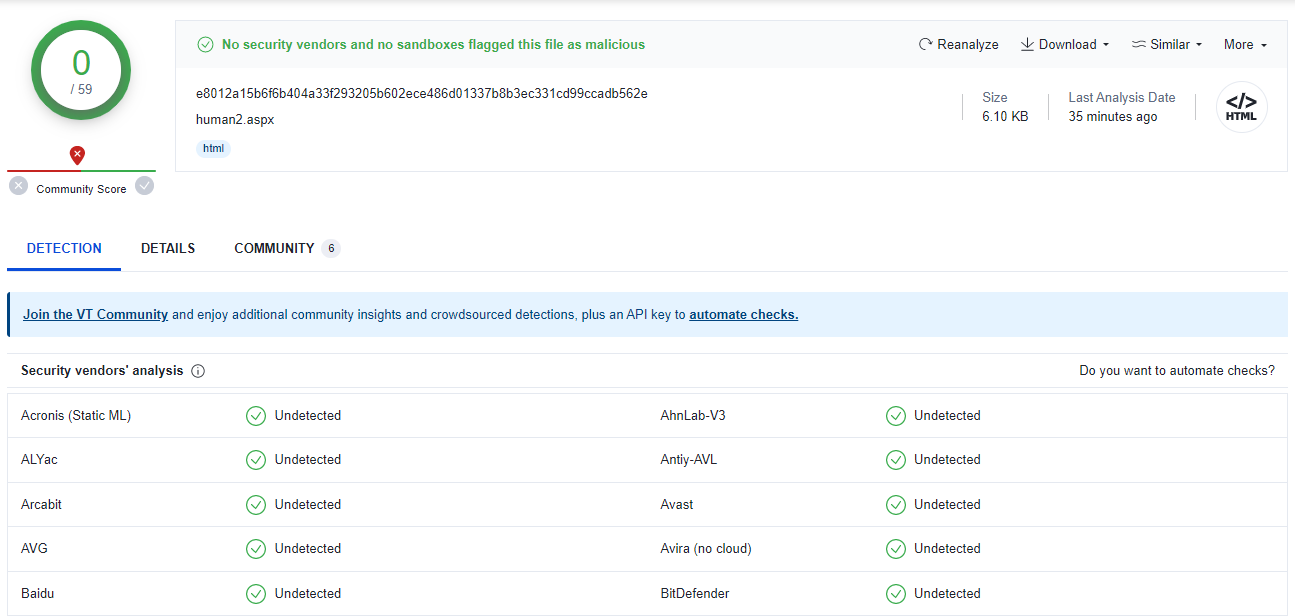

De acordo com a assessoria publicada pela Progress, a vulnerabilidade no MOVEit MFT permite acesso não autorizado que resulta na execução remota de código. A vulnerabilidade também depende de duas portas HTTP – 80 e 443. Casos conhecidos de uso desta vulnerabilidade estavam relacionados a uma injeção de SQL que concede aos hackers acesso ao servidor MOVEit MySQL. Pesquisadores detectou uma amostra do código webshell carregado no VirusTotal – é completamente despercebido. As solicitações consequentes ao banco de dados tentam escolher a senha, e assim que a entrada estiver correta, a porta está aberta. Após a penetração bem-sucedida, hackers tenha acesso à lista dos arquivos, e possuir a capacidade de adicionar novos e baixar o que já está presente.

A lista das versões vulneráveis e seguras do MOVEit é a seguinte:

| Nome do software | Versões vulneráveis | Fixado em |

|---|---|---|

| Transferência MOVEit | 2023.0.0 | 2023.0.1 |

| 2022.1.x | 2022.1.5 | |

| 2022.0.x | 2022.0.4 | |

| 2021.1.x | 2021.1.4 | |

| 2021.0.x | 2021.0.6 |

Aviso de segurança para versões vulneráveis

Além da solicitação de atualização, desenvolvedores lançados uma lista de ações recomendadas. A única solução é proibir as conexões através do referido 80 e 443 portos nas regras do firewall. No entanto, não é sem perdas – sem o acesso através dessas portas, os usuários não poderão fazer login na interface da web; tarefas de automação integradas, bem como algumas APIs e complementos também não funcionarão. Após esta manipulação, A Progress ainda recomenda verificar os logs em busca de possíveis tentativas de acesso maligno e atualizar o software.