Atualização recente lançada pela Microsoft, um patch de abril na terça-feira, revelou uma vulnerabilidade grave no mecanismo Microsoft Message Queuing. Essa vulnerabilidade permite a execução remota de código após o envio 1 (um) pacote através de uma porta específica.

O que é o enfileiramento de mensagens da Microsoft?

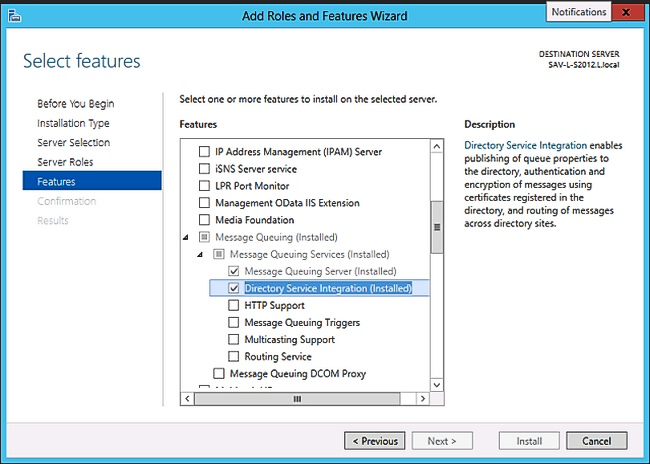

Enfileiramento de mensagens da Microsoft, ou MSMQ, é um elemento de infra-estrutura para compartilhar mensagens dentro de uma rede local. Na época de seu lançamento – 1997 – forneceu uma maneira conveniente de se comunicar com todas as máquinas em uma rede não homogênea. A própria essência dessa aplicação é reverter a garantia de que a mensagem será entregue. Recursos de segurança, bem como outros elementos úteis que tornaram mais conveniente o uso do MSMQ renderizado, uma solução bastante popular para redes. Mais tarde, no entanto, foi retirado de uso por produtos mais recentes da Microsoft, como filas do Azure.

Apesar de ter sido oficialmente interrompido de desenvolvimento adicional, ele ainda recebe atualizações de segurança. A Microsoft promete apoiá-lo, a menos que a última versão do Windows presente seja compatível com patches de segurança. Redes que consistem em computadores mais antigos, não são compatíveis com software moderno ou são gerenciados por administradores conservadores, ainda uso MSMQ. Mas o baixo uso e a ausência de atualizações de funcionalidades não significam ausência de vulnerabilidades. O último é especialmente verdadeiro dado que o MSMQ ainda está presente mesmo nas versões mais recentes do Windows/Windows Server – 11 e 2022.

Vulnerabilidade MSMQ permite execução remota de código

A nota do patch para 2023 April Patch Tuesday contém informações cerca de quase uma centena de violações diferentes que a Microsoft conseguiu consertar. Um minúsculo CVE-2023-21554 não é perceptível a menos que você observe sua explicação detalhada. Acontece que, a vulnerabilidade supõe a capacidade de obter controle sobre o processo reinante de todo um mecanismo MSMQ – mqsvc.exe. Os analistas já o cunharam QueueJumper. Tendo as mãos nesse processo, hackers podem facilmente fazer com que ele execute qualquer código. Essas violações são classificadas como execução remota ou arbitrária de código, e são frequentemente convidados para o topo dos gráficos de vulnerabilidade.

Ter tal habilidade é azedo, mas ainda mais é tão fácil de explorar. Enviando um único pacote, forjado especificamente para exploração, através da porta TCP 1801, dá aos hackers controle sobre o mqsvc.exe mencionado acima. Isso é muito fácil de fazer, como você pode imaginar. E dado que o MSMQ ainda está presente mesmo nos sistemas mais modernos, é viável para hackers usá-lo por seus atos sujos. Claro que sim, usá-lo supõe que os hackers sejam capazes de alcançar o 1801 porta, o que significa que está aberto a conexões de rede. Mas agora é a way less common peephole than the RDP’s port 443, e está aberto por padrão.

Como corrigir a vulnerabilidade do MSMQ? E eu deveria?

Depois que a Microsoft publicou a violação com sua explicação detalhada em sua nota de patch, nada impede que hackers usem a violação. Então sim, vale a pena consertar isso o mais rápido possível. Vulnerabilidades RCE/ACE sempre trazem perigos avançados, pois são comumente usados para acesso inicial e malware se espalhando. Considerando tudo o que falei acima sobre os portos e a facilidade de sua exploração, é apenas uma questão de tempo até que os bandidos o coloquem em uso.

Felizmente, o patch que fecha a brecha já está disponível. O mencionado Patch Tuesday corrige isso, e inúmeras outras vulnerabilidades. Instalá-lo é a maneira mais fácil e rápida de esquecer tal ameaça. No entanto, as atualizações não são tão fáceis de instalar em todas as máquinas quando falamos sobre grandes redes corporativas. Para estes casos, A Microsoft ofereceu uma solução bastante simples – fechando porta 1801 de conexões externas manualmente. Ainda não corrige a capacidade de assumir o processo MSMQ, mas torna a exploração muito mais complicada e menos eficiente.