Pesquisadores da Secureworks descobriram uma campanha de phishing realizada por ciberespiões chineses do Mustang Panda visando autoridades russas e militares.

De acordo com os especialistas, chinês “governo” hackers do Panda Mustang grupo (também conhecido como HoneyMyte, Presidente Bronze, Delta Vermelho e TA416) estão por trás dos ataques.

Deixe-me lembrá-lo que escrevemos isso Grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia, e também isso, por exemplo, RuRansom Malware destrói dados em sistemas russos, então talvez os hackers chineses simplesmente tenham escolhido um lado.

Este grupo de hackers está ativo pelo menos desde julho 2018, e na maioria das vezes os seus ataques têm como alvo várias regiões do Sudeste Asiático, embora às vezes os hackers também estejam interessados em alvos da Europa e dos Estados Unidos.

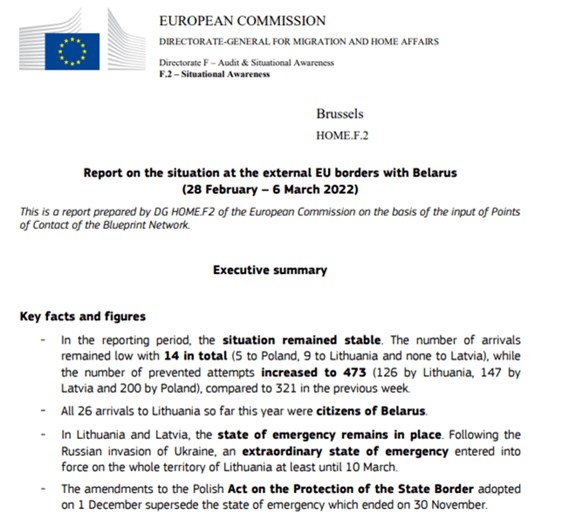

Trabalho seguro relata que desta vez o Mustang Panda está exibindo comportamento incomum uma vez que os atacantes parecem agora ter-se concentrado em militares e funcionários russos que trabalham perto da fronteira com a China. Em suas iscas de phishing, hackers exploram o tema da invasão da Ucrânia pela Rússia: documentos maliciosos são escritos em inglês e disfarçados de dados publicados pela UE sobre sanções contra a Bielorrússia.

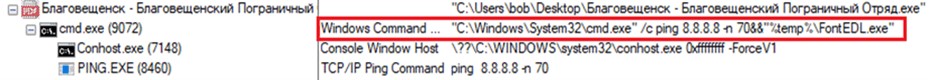

Essas iscas são arquivos executáveis .exe, mas disfarçados de documentos PDF e nomeados em russo – “Blagoveschensk – Destacamento fronteiriço de Blagoveshchensk.” Surge a questão de por que o documento nomeado em russo contém texto em inglês, mas a lógica dos hackers neste assunto permaneceu um mistério para os pesquisadores. Os especialistas da Secureworks chegaram a apenas uma conclusão clara: o alvo desta campanha são as autoridades russas ou os militares na região fronteiriça.

A execução do executável extrai muitos arquivos adicionais, incluindo o próprio documento chamariz, que pode ser visto na imagem acima, um carregador de DLL malicioso, uma versão criptografada do PlugX (também conhecido como Korplug) malware, e outro arquivo .exe.

PlugX é a principal ferramenta dos hackers; é um Trojan de acesso remoto para Windows que permite executar vários comandos em sistemas infectados, roubar arquivos, instalar backdoors e cargas maliciosas adicionais. Vários grupos de hackers chineses confiam neste malware há muitos anos.

Deve-se notar que os resultados do estudo da Secureworks complementam os relatórios de Ponto de prova e ESET, lançado no mês passado. Eles detalharam o uso de uma nova variante do PlugX com codinome Hodur, assim chamado por causa de sua semelhança com outra variante chamada TOR.