Atacantes desconhecidos invadiram sites WordPress para enviar notificações falsas de proteção DDoS, supostamente provenientes da Cloudflare e por meio de tais falsificações, os usuários invasores com NetSupport RAT e o infostealer RaccoonStealer (também conhecido como guaxinim).

Deixe-me lembrá-lo que também conversamos sobre o fato de que Hackers criam sites fraudulentos de comércio eletrônico sobre hackeados WordPress sites, e também isso Hackers obtiveram acesso a câmeras de vigilância em Tesla, nuvemflare e bancos.

Sucos especialistas dizer que DDoS notificações de proteção geralmente são mostradas aos usuários durante verificações para garantir que o visitante é realmente uma pessoa, e não um bot e não um participante de um ataque DDoS. Os usuários estão acostumados há muito tempo com essas páginas e geralmente se referem a elas como algo irritante, mas inevitável. “obstáculo”. Os pesquisadores dizem que os invasores estão abusando ativamente desse hábito dos usuários.

Hackers não identificados invadem sites WordPress mal protegidos e injetam em suas páginas uma carga JavaScript ofuscada que exibe uma mensagem falsa de proteção DDoS enquanto fingem ser Cloudflare.

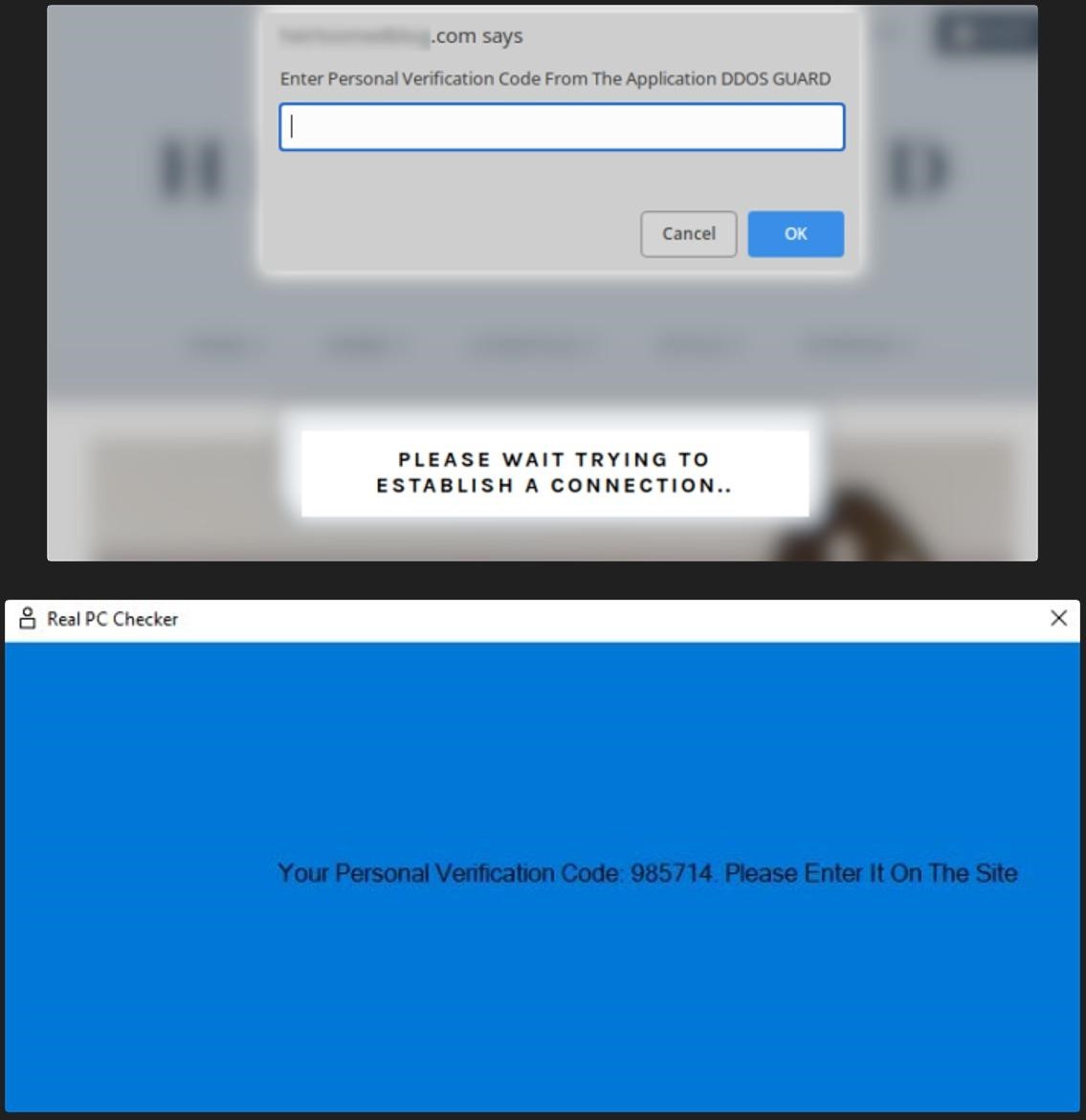

Como você pode ver na imagem acima, essas mensagens pedem ao visitante que clique em um botão para passar na verificação e ignorar a proteção DDoS. Como você pode imaginar, isto é uma fraude, e clicar no botão baixará apenas o arquivo security_install.iso, que finge ser uma ferramenta para passar na verificação. Os usuários são solicitados a abrir o arquivo security_install.iso e inserir o código que supostamente receberão depois disso.

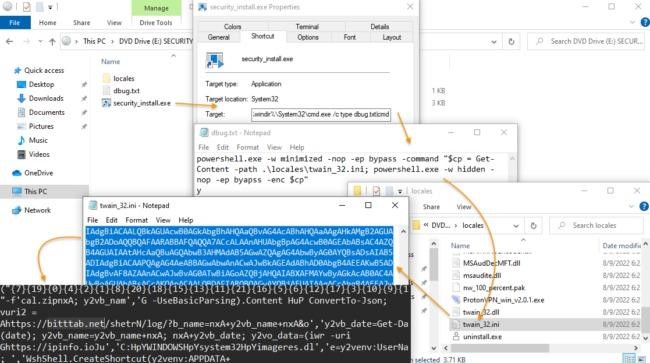

Na verdade, ao abrir security_install.iso, a vítima verá o arquivo security_install.exe, que é um atalho do Windows que executa o comando PowerShell do arquivo debug.txt. Como resultado, toda essa sequência de ações levará ao lançamento de uma cadeia de scripts que mostrará à vítima um código falso para passar na verificação, bem como instalar o NetSupport Trojan de acesso remoto, que é frequentemente usado em campanhas maliciosas.

Além disso, os scripts irão baixar o Guaxinim infostealer e execute-o no dispositivo. Este malware rouba senhas, biscoitos, dados de preenchimento automático, cartões bancários salvos em navegadores, e também ataca uma ampla variedade de carteiras de criptomoedas e é capaz de fazer capturas de tela da área de trabalho da vítima.

Os especialistas recomendam que os administradores do site WordPress verifiquem cuidadosamente os arquivos do tema, pois são o ponto mais comum de infecção inicial. Também é recomendado usar sistemas de monitoramento de integridade de arquivos para detectar injeções JS à medida que ocorrem.