Duas novas vulnerabilidades no F5 BIG-IP supostamente permite execução remota de código e injeção de SQL. A empresa explica isso como uma validação de entrada incorreta. A pior parte é que ambas as vulnerabilidades provavelmente foram explorados em ataques do mundo real.

Vulnerabilidades F5 BIG-IP permitem injeção de SQL e execução remota de código

Em outubro 26, 2023, F5 publicou dois documentos sobre as novas vulnerabilidades presente em seu principal produto. Ambos logo receberam pontuações CVSSv3 de 9.8 e 8.8 para RCE e Violação de injeção de SQL correspondentemente. Essas classificações já explicam como as coisas estão ruins, mas vamos cavar um pouco mais fundo.

Vulnerabilidade de injeção SQL, denotado como CVE-2023-46748, é considerado menos perigoso, E por uma boa razão. Para sua exploração bem sucedida, autenticação é necessária – em outras palavras, os invasores devem possuir uma conta de usuário válida para sua instância BIG-IP. Isto pode não ser um grande problema para as circunstâncias em que esta injeção pode ser usada – por exemplo, depois de obter acesso inicial.

Enquanto isso, A vulnerabilidade RCE é sempre uma bagunça, pois é útil nos primeiros estágios do ataque. Na verdade, essa é a razão pela qual está apenas tímido no topo 10/10 pontuação. F5 garante que se trata apenas de acesso a comandos, e a vulnerabilidade não permite nenhum acesso a dados. Ainda, isso já é suficiente para hackers, como acontece com o acesso aos comandos que eles podem, dizer, crie uma nova conta de administrador para si.

Correções disponíveis para vulnerabilidades do BIG-IP

Felizmente para a grande quantidade de clientes F5, correções para ambas as vulnerabilidades estão disponíveis. A violação atinge uma ampla gama de versões do BIG-IP, começando em 13.X e até 17.X. Outra boa notícia aqui é que ambas as violações são corrigidas com um único patch. Veja a tabela abaixo para todos os detalhes.

| Programas | Versões vulneráveis | Fixado em |

|---|---|---|

| 17.1.0 – 17.1.1 | 17.1.0.3 + Hotfix-BIGIP-17.1.0.3.0.75.4-ENG, 17.1.1 + Hotfix-BIGIP-17.1.1.0.2.6-ENG | |

| 16.1.0 – 16.1.4 | 16.1.4.1 + Hotfix-BIGIP-16.1.4.1.0.50.5-ENG | |

| BIG-IP (todos os módulos) | 15.1.0 – 15.1.10 | 15.1.10.2 + Hotfix-BIGIP-15.1.10.2.0.44.2-ENG |

| 14.1.0 – 14.1.5 | 14.1.5.6 + Hotfix-BIGIP-14.1.5.6.0.10.6-ENG | |

| 13.1.0 – 13.1.5 | 13.1.5.1 + Hotfix-BIGIP-13.1.5.1.0.20.2-ENG |

A empresa também oferece uma mitigação temporária para essas vulnerabilidades, no entanto, como geralmente acontece, eles não são ideais. No caso de vulnerabilidade de injeção SQL, a única maneira real de bloquear a exploração sem a atualização é restringir o acesso ao sistema para usuários com baixa confiança. Para CVE-2023-46747 no entanto, F5 preparou um script especial que reduz a superfície de ataque restringindo a lista de dispositivos permitidos. A coisa é, funciona apenas para versões 14.1.0 e acima.

Eles são explorados?

Como afirma a CISA, ambas as vulnerabilidades são exploradas. Os próprios F5 não confirmam esses fatos, o que significa que poderia haver casos em que instâncias vulneráveis do BIG-IP estivessem presentes em máquinas infectadas. Apesar disso, atualmente não está claro se eles foram os culpados, ou hackers usaram outra maneira de entrar.

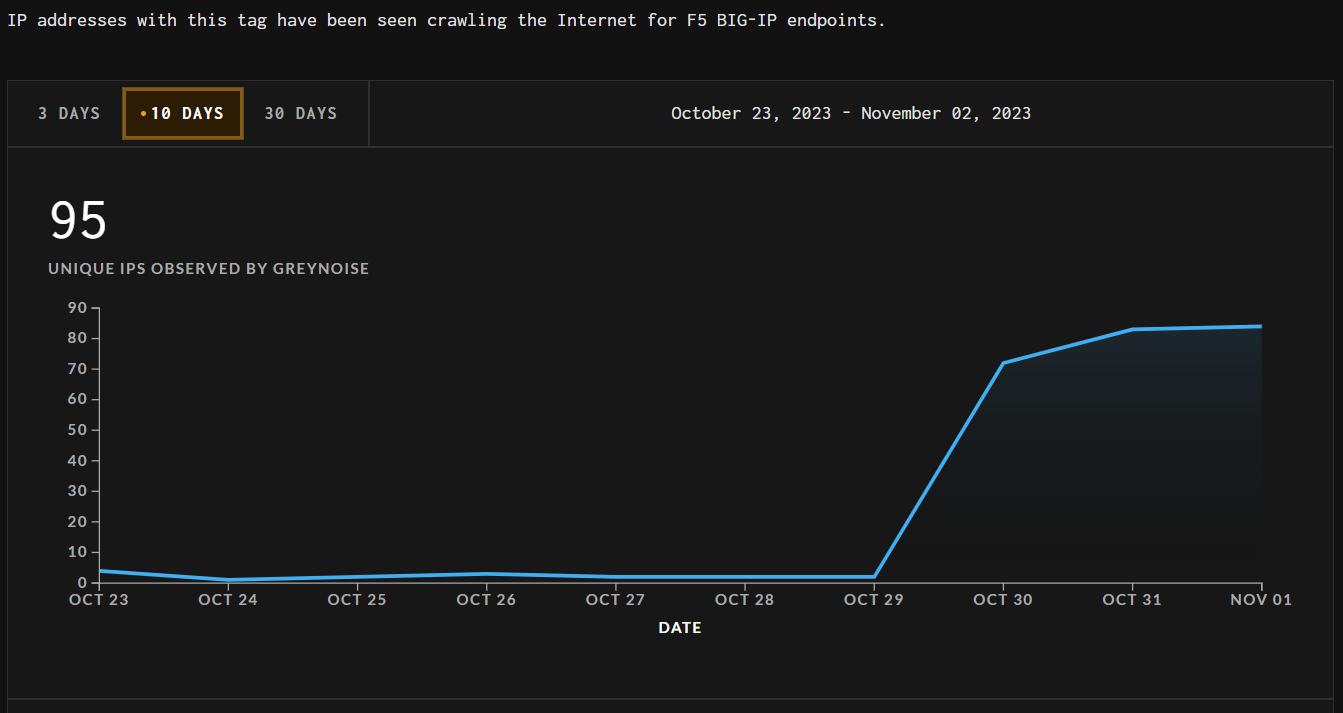

O que está claro é um aumento notável no número de IPs escaneando a Internet em busca de instâncias BIG-IP. As estatísticas do serviço Greynoise que você pode ver na foto acima mostram que de 2 IPs por dia, o número disparou para 80-85 desde outubro 29. Isso foi apenas 3 dias a contar da data em que a F5 publicou inicialmente a sua notificação. Obviamente, isso significa um aumento no interesse de hackers que estão dispostos a usar novas vulnerabilidades.

Como se manter seguro?

Como acontece em qualquer caso de vulnerabilidade crítica que reside em um software extremamente popular, a melhor opção é corrigi-lo o mais rápido possível. Não há espaço para esperança de que os hackers ignorem um software tão pequeno – mas não neste caso. E como não há solução para o CVE-2023-46748 além de corrigi-lo, ter apenas a violação RCE corrigida não é realmente seguro. A atualização é a melhor opção aqui – embora, como geralmente acontece, pode ser problemático corrigir todas as máquinas ao mesmo tempo.

É aqui que os sistemas de proteção ativa são úteis. Soluções XDR, combinado com UEBA e SOAR adequados pode efetivamente detectar e interromper atividades questionáveis antes que elas levem a algo ruim. Claro, todas essas soluções podem funcionar por conta própria, embora a combinação seja o que os torna realmente poderosos.

Instruindo seu pessoal sobre as abordagens de ataque mais difundidas é outro passo proativo. Quando não há ninguém para deixar os hackers entrarem, a chance de um ataque cibernético bem-sucedido torna-se significativamente menor. O que é ainda melhor é que os hackers não criaram novas abordagens ao longo da última década.. Engenharia social, spam de e-mail, documentos infectados do MS Office ou arquivos semelhantes – todos estes são usados em diferentes combinações. Mostrando como detectar um e-mail suspeito ou um arquivo questionável é muito, muito mais fácil do que resolver as consequências de um ataque cibernético.