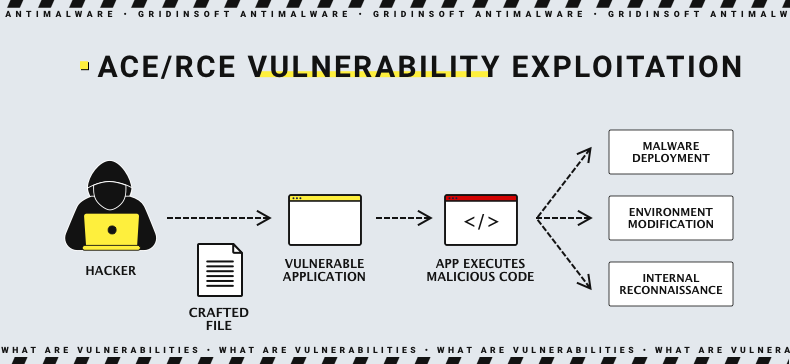

A Fortinet emitiu um alerta sobre uma vulnerabilidade crítica recentemente descoberta em seu sistema FortiOS SSL VPN que pode ser explorada ativamente por invasores. A vulnerabilidade nas soluções de segurança de rede da Fortinet representa um ameaça significativa às organizações. Ele permite que invasores não autenticados obtenham execução remota de código (RCE) recursos por meio de solicitações elaboradas com códigos maliciosos.

Vulnerabilidade Fortinet VPN RCE descoberta

Esta falha, identificado como CVE-2024-21762 / FG-IR-24-015, representa um risco grave com uma classificação CVSS de 9.6 devido à sua potencial exploração em ataques cibernéticos. Também, o cerne deste alerta é uma vulnerabilidade de gravação fora dos limites no sistema FortiOS. Tal falha permite que invasores não autenticados executar código remoto por meio de solicitações elaboradas com códigos maliciosos.

A quantidade de confusão ao redor esta nova vulnerabilidade causado pela popularidade das soluções de rede Fortinet, juntamente com a gravidade da referida vulnerabilidade. Além dos aspectos mencionados acima, Falhas de RCE podem levar ao comprometimento do sistema e roubo de dados. Em alguns casos, eles também podem iniciar ataques de ransomware ou espionagem. Em termos simples, pode ser simplesmente o motivo de um ataque cibernético em toda a empresa, com tempos de inatividade, dados vazados e todas as “delícias” relacionadas.

Esta falha crítica foi divulgada junto com outras vulnerabilidades, incluindo CVE-2024-23113, que possui uma classificação de gravidade ainda maior de 9.8, e duas falhas de gravidade média, CVE-2023-44487 e CVE-2023-47537. No entanto, essas vulnerabilidades adicionais não estão atualmente marcadas como exploradas ativamente em estado selvagem, ao contrário de CVE-2024-21762.

Hackers exploram falha do Fortinet RCE

A divulgação desta vulnerabilidade surge depois de ter sido revelado que Ameaças patrocinadas pelo Estado chinês conhecido como Volt Typhoon tem already exploited FortiOS vulnerabilidades no passado. A implantação de malware personalizado, como Coathanger, um trojan de acesso remoto (RATO), sugere que os adversários são disposto a fazer qualquer coisa para explorar tais vulnerabilidades. Este malware, em particular, foi usado em ataques contra o Ministério da Defesa holandês. Isto destaca a natureza crítica das ameaças representadas por esse tipo de malware.

Ainda, como mostram as estatísticas, a maioria dos casos de exploração acontece depois que a vulnerabilidade é divulgada publicamente. Daí, a melhor opção será corrija a falha o mais rápido possível. Felizmente, o desenvolvedor já oferece as correções para CVE-2024-21762.

Patch e Mitigação

O patch lançado pela Fortinet atualiza os sistemas FortiOS afetados, abordar a vulnerabilidade e prevenir a exploração potencial por atacantes. A Fortinet recomenda a atualização com base na tabela a seguir:

| Versão | Afetado | Solução |

| FortiOS 7.6 | Não afetado | Não aplicável |

| FortiOS 7.4 | 7.4.0 através 7.4.2 | Atualize para 7.4.3 ou acima |

| FortiOS 7.2 | 7.2.0 através 7.2.6 | Atualize para 7.2.7 ou acima |

| FortiOS 7.0 | 7.0.0 através 7.0.13 | Atualize para 7.0.14 ou acima |

| FortiOS 6.4 | 6.4.0 através 6.4.14 | Atualize para 6.4.15 ou acima |

| FortiOS 6.2 | 6.2.0 através 6.2.15 | Atualize para 6.2.16 ou acima |

| FortiOS 6.0 | 6.0 Todas versões | Migrar para uma versão fixa |

O desenvolvedor forneceu orientação para aqueles que não conseguem aplicar imediatamente os patches necessários para mitigar essa falha. Uma possível estratégia de mitigação é desabilitar SSL VPN em dispositivos FortiOS afetados. Embora esta etapa possa afetar os recursos de acesso remoto, pode ser necessário prevenir a exploração. É crucial observar que simplesmente desabilitar o modo web não é considerado uma solução alternativa suficiente para esta vulnerabilidade.