especialistas em ekoia relatam que um novo infostealer, Batida, apareceu na darknet, e está ganhando popularidade entre os criminosos devido à publicidade agressiva e às semelhanças com malware como o Vidar, Guaxinim, Marte, e linha vermelha.

Deixe-me lembrá-lo de que também escrevemos isso Dju Ransomware se espalha por meio de Discórdia, Carregando Linha Vermelha Ladrão, e também isso NetSupport e Guaxinim O malware ladrão se espalha mascarado como nuvemflare avisos.

Também especialistas em segurança da informação relataram que O malware Raccoon rouba dados de 60 aplicações diferentes.

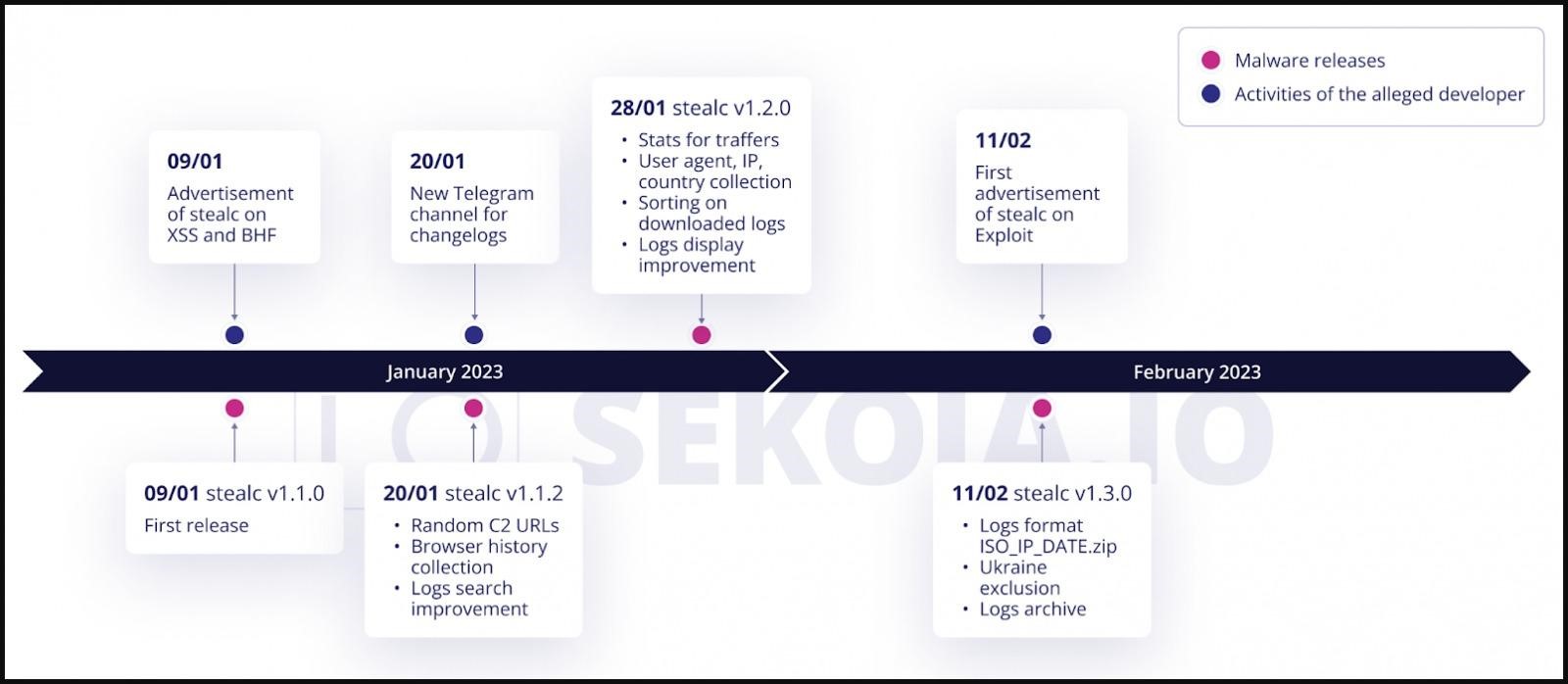

Pela primeira vez, analistas notaram a propaganda do novo malware em janeiro, e em fevereiro começou a ganhar popularidade ativamente.

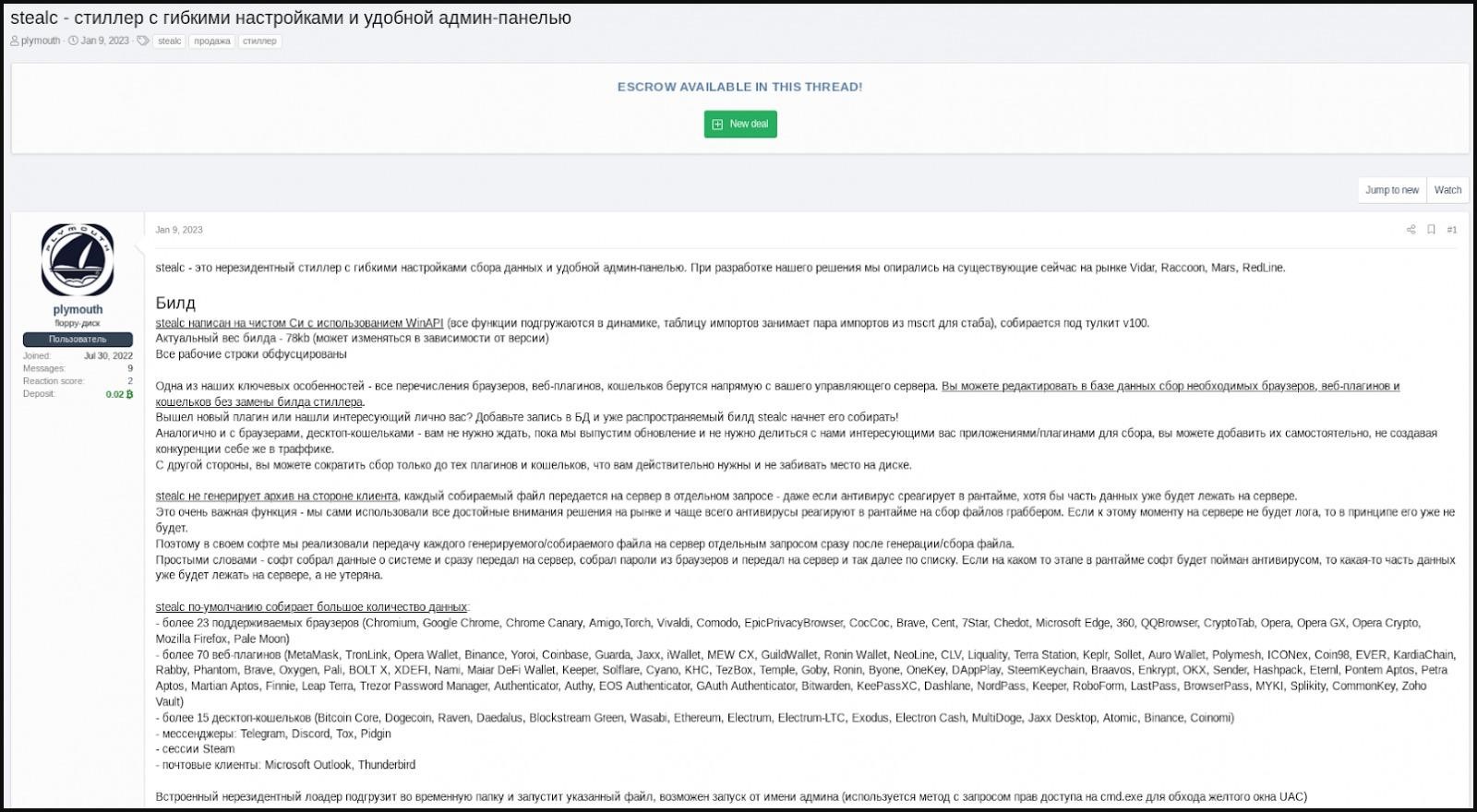

Em fóruns de hackers e Telegrama canais, Batida é anunciado por alguém com o apelido Plymouth. Ele diz que o malware é um “ladrão não residente com configurações flexíveis e um painel de administração conveniente.”

Anúncio Stealc

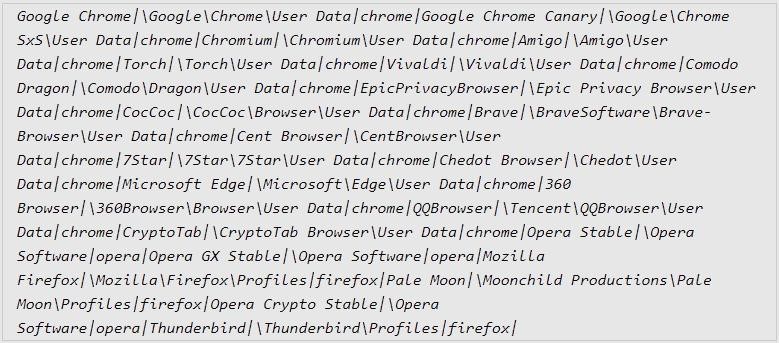

Além da segmentação habitual de dados dos navegadores, extensões e carteiras de criptomoedas para esse tipo de malware (os alvos do malware 22 navegadores, 75 plug-ins e 25 carteiras de desktop), O Stealc também pode ser configurado para capturar certos tipos de arquivos que o operador do malware deseja roubar.

Instruções de configuração para ataques ao navegador

O anúncio observa que ao desenvolver o Stealc, seus autores confiaram em soluções já existentes “no mercado”, Incluindo Avançar, Guaxinim, Marte e linha vermelha.

Sekoia analistas notaram que Stealc, Avançar, Guaxinim, e a Mars têm em comum o fato de que todas carregam DLLs legítimas de terceiros (por exemplo, sqlite3.dll, nss3.dll) roubar dados confidenciais. Os pesquisadores afirmam ainda que a organização da comunicação com o servidor de controle de uma das amostras do novo ladrão que analisaram é semelhante à de Vidar e Raccoon.

No total, os pesquisadores identificaram mais de 40 Batida C&C servidores e várias dezenas de amostras de malware. De acordo com eles, isso indica que o novo malware despertou interesse considerável entre a comunidade cibercriminosa.

Desenvolvimento de malware

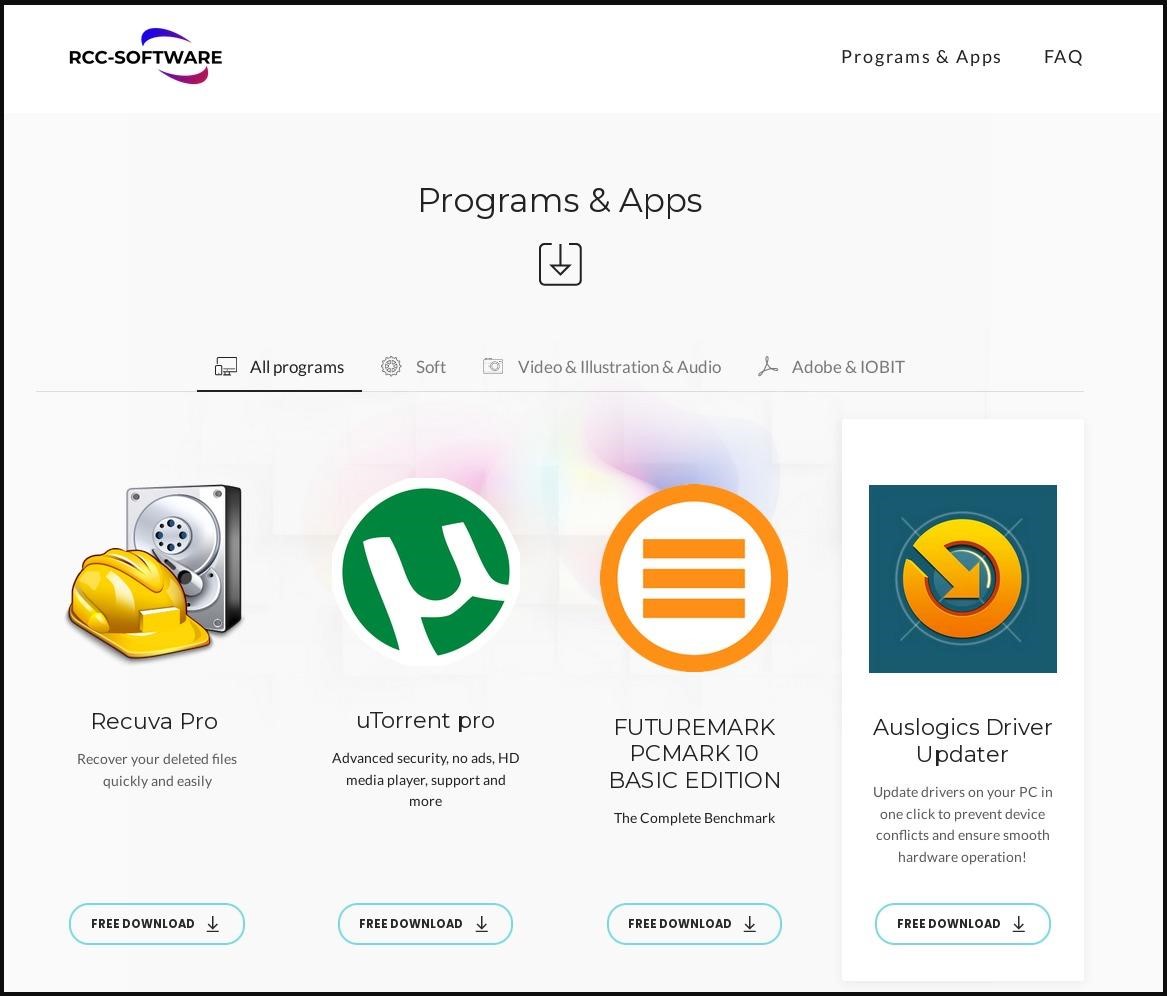

Um dos métodos de distribuição do Stealc que os pesquisadores já descobriram são os vídeos do YouTube que descrevem como instalar o software crackeado e contêm links para sites de download.. Em tais programas, um ladrão é construído em, que começa a funcionar e se comunica com o servidor de controle após o lançamento do instalador.

Ladrão de distribuição de sites

De acordo com os especialistas, clientes hackers com acesso ao painel de administração do Stealc podem gerar novas amostras de ladrões, e isso aumenta as chances de o malware vazar e torná-lo disponível para um público mais amplo no futuro.