O pesquisador austríaco Martin Herfurt demonstrou uma nova maneira de roubar um Tesla – pois este invasor pode abusar da função de adicionar uma nova chave NFC, fazendo isso despercebido pelo proprietário do carro, em apenas 130 segundos.

Nós amamos Tesla notícias de segurança e já cobrimos isso Especialista em segurança da informação mostrou como roubar um carro Tesla e essa Adolescente obtém acesso remoto a 25 Carros Tesla.

A raiz do problema é que a Tesla lançou uma atualização no ano passado que facilitou a partida dos carros após o desbloqueio com Chave NFC cartões. Anteriormente, os motoristas que usaram um cartão-chave para destravar seus carros tiveram que colocá-lo no console central para começar a dirigir.

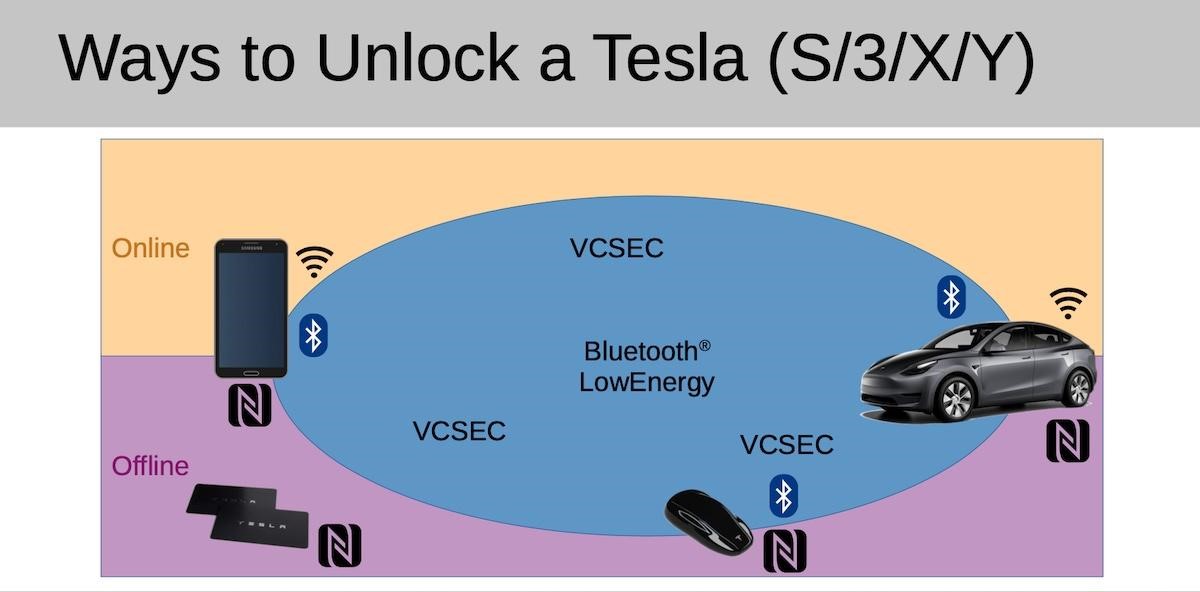

Mas desde a atualização em agosto passado, Os proprietários de Tesla puderam dirigir seus carros imediatamente após destravá-los com um cartão-chave, que é uma das três maneiras de desbloquear um carro (os outros dois são um chaveiro e um aplicativo móvel).

Herfurt descobri que o novo recurso tem um recurso estranho: não só permite que o carro dê partida automaticamente dentro 130 segundos de desbloqueio, também o coloca em um estado que permite aceitar chaves totalmente novas, sem necessidade de autenticação e sem qualquer indicação no display do carro.

O aplicativo oficial da Tesla não permite o registro de novas chaves, a menos que esteja conectado à conta do proprietário, mas Herfurt encontrou o carro enviando mensagens de boa vontade com qualquer outro Bluetooth Low Energy (BLE) dispositivo nas proximidades. Como resultado, o especialista criou seu próprio aplicativo chamado Teslakee, que usa VCSec, assim como o aplicativo oficial da Tesla.

Teslakee demonstra como é fácil para os ladrões adicionarem sua própria chave a um carro. Você só precisa estar perto do carro durante o período de 130 segundos após desbloquear o cartão-chave NFC. O ladrão pode então usar sua chave para desbloquear, ligue e desligue o carro a qualquer momento. Nem a tela do carro nem o aplicativo Tesla real mostrarão qualquer mensagem sobre o que aconteceu.

Se o proprietário do veículo usar um aplicativo para destravar o carro (e este é o método de desbloqueio Tesla mais comum), o invasor pode forçar a vítima a usar o cartão-chave. Para fazer isso, bastará trazer um jammer e bloquear a frequência BLE necessária para o funcionamento da aplicação.

Herfurth tentou com sucesso seu ataque aos modelos Tesla 3 e você. Ele não testou este método nos novos Modelos S e X, mas sugere que eles também são vulneráveis, porque eles usam as mesmas tecnologias. Uma demonstração do ataque pode ser vista no vídeo abaixo.

Deve-se notar que Herfurt criou o TeslaKee e conduziu sua pesquisa como parte do Projeto Tempo, qual “fornece ferramentas e informações sobre o protocolo VCSEC usado pelos acessórios e aplicativos de controle de veículos Bluetooth LE da Tesla.” Herfurth também é membro do Grupo Trifinito, uma equipe de pesquisa e hackers focada em questões de BLE.

O pesquisador divulgou dados sobre o problema, porque, de acordo com ele, É improvável que Tesla conserte isso. Herfurth escreve que nunca recebeu qualquer resposta da empresa sobre as vulnerabilidades que descobriu em 2019 e 2021, e duvida que alguma coisa vai mudar agora.

Como os representantes da Tesla não comentam as conclusões de Herfurt, proprietários de automóveis, infelizmente, pouco podem fazer para se proteger. Uma forma de se proteger contra tais ataques é configurar o Pin2Drive para que o ladrão não consiga ligar o carro, embora isso não impeça o invasor de entrar no carro. Você também pode verificar regularmente a lista de chaves que podem ser usadas para destravar e ligar o carro..