Especialistas em segurança cibernética da SafeBreach encontraram um novo, anteriormente indocumentado e “indetectável” Porta dos fundos do PowerShell, que os hackers usam ativamente e tem sido usado para atacar pelo menos 69 alvos.

Deixe-me lembrá-lo de que também escrevemos isso Alemães interessados na situação na Ucrânia são atacados pelo RAT do PowerShell Programas maliciosos.

A porta dos fundos se espalha através de spearphishing, como parte de documentos maliciosos do Word que geralmente são disfarçados como ofertas de emprego. Quando tal documento é aberto, uma macro é acionada dentro dele que entrega o atualizador.vbs Script do PowerShell para o computador da vítima, que cria uma tarefa agendada que afirma fazer parte de uma atualização do Windows.

Isca da carta do hacker

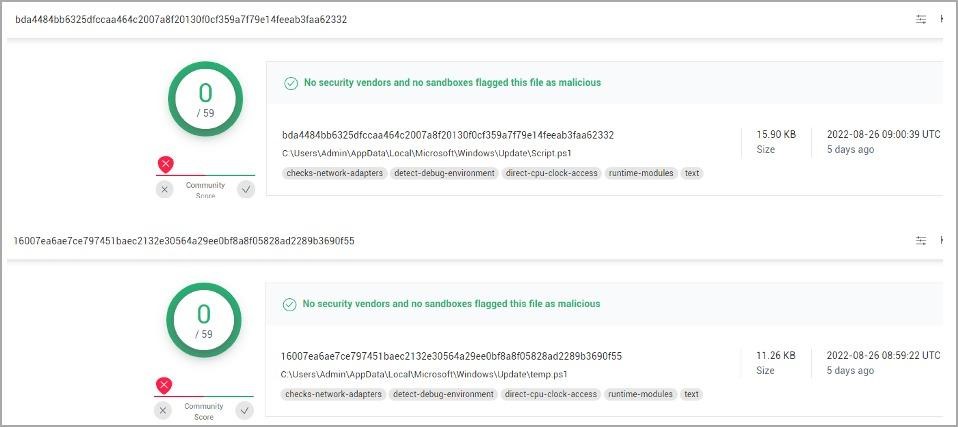

O script VBS executa dois outros scripts do PowerShell (Script.ps1 e Temp.ps1), que são armazenados ofuscados dentro do próprio documento malicioso. Quando SafeBreach analistas descobriram esses scripts pela primeira vez, nenhum dos produtos apresentados em VirusTotal os identificou como maliciosos.

Script.ps1 se conecta ao C&Servidores C dos invasores, envia o ID da vítima para seus operadores, e então espera por mais comandos, que recebe em formato criptografado (AES-256 CBC). Com base na contagem desses identificadores, os analistas poderiam concluir que cerca de 69 vítimas foram registradas nos agressores’ servidores de controle, o que provavelmente corresponde ao número aproximado de computadores hackeados.

O script Temp.ps1, por sua vez, decodifica os comandos recebidos do servidor como resposta, os executa, e então criptografa e carrega o resultado por meio de uma solicitação POST para o servidor de controle.

Os especialistas criaram um script que decifrou os comandos dos operadores de malware, e descobriu que dois terços deles tinham como objetivo roubar dados, e o restante foi usado para compilar listas de usuários, arquivos, excluir arquivos e contas, e também compilar listas de PDR clientes.

Os pesquisadores acreditam que este backdoor do PowerShell parece ter sido criado por alguns invasores até então desconhecidos, e até agora há poucos dados para falar sobre a atribuição desses ataques.