Hoje há uma corrida armamentista entre cibercriminosos e fabricantes de antimalware. Embora alguns liberem uma correção para uma ameaça existente, outros devem desenvolver novas lacunas. Recentemente, especialistas em segurança cibernética notaram que muitas famílias de malware estavam usando anexos do OneNote para infectar suas vítimas. Desde OneNote é considerado um aplicativo robusto que a Microsoft desenvolveu para facilitar a tomada de notas, os hackers não puderam deixar de tirar vantagem disso para seus propósitos nefastos. Próximo, veremos algumas maneiras relativamente novas de espalhar o conhecido Trojan bancário Qakbot.

O que é Qbot?

Antes de passar para os métodos de distribuição, vamos recapitular QakBot. Malware Qakbot (Quak Bot, ou QBot) é um Trojan bancário projetado para roubar informações confidenciais de computadores Windows. Para iniciantes, vale ressaltar que esse tipo de malware não é novidade, e apareceu em 2007. Desde então, sofreu muitas mudanças, principalmente destinado a contornar recursos de segurança. O que permaneceu o mesmo, no entanto, é o método de distribuição. Em geral, é spam por e-mail. No entanto, depois de infectar uma máquina, QakBot pode se espalhar para outros dispositivos na rede.

Além disso, possui proteção modular. Por isso, o operador pode personalizá-lo totalmente de acordo com os objetivos. Por exemplo, pode ser reconhecimento de rede, registro de teclas, roubo de credenciais, implantação de botnet, ou ransomware. Em alguns casos, botnets sob o domínio do QakBot estavam entregando Faróis CobaltStrike.

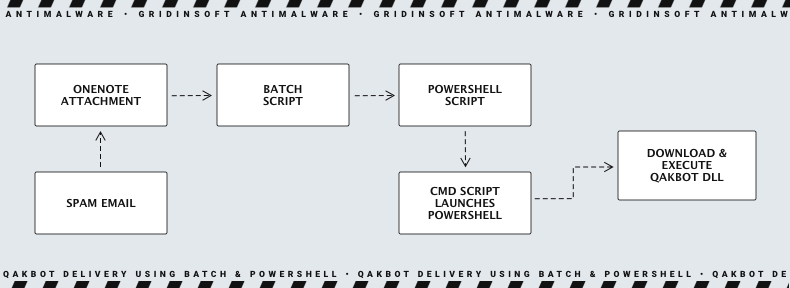

Distribuição usando OneNote usando lote & PowerShell

O principal método de propagação do Qakbot é através de spam por e-mail. Anteriormente, um e-mail não autorizado continha um arquivo do MS Office com um macro maliciosa escondida dentro. No entanto, depois A Microsoft desativou à força a execução de quaisquer macros provenientes da Internet, Qakbot começou a anexar o anexo do OneNote. Geralmente, esse e-mail contém algo como “RÉ: História de sucesso de contratação de DRCP…” e anexos geralmente são mascarados como arquivos legítimos e nomeados, por exemplo, “Contratos – Copiar.um”.

A página falsa de anexo na nuvem é aberta quando a vítima abre o anexo do OneNote. Isso está feito para fazer a vítima clicar no arquivo BAT (vamos chamá-lo de Open.bat) que está incorporado em Contratos – Copiar.um. Um script do PowerShell é iniciado assim que o usuário executa este arquivo, que por sua vez coloca um arquivo CMD com o nome condicional “eu.cmd” no %temperatura% pasta e executa-a. Esta ação é executada em um modo oculto do usuário e não exibindo nenhuma notificação. Em seguida, ele usa um script do PowerShell para baixar um arquivo GIF usando o comando Invoke-Webrequest. Embora este arquivo seja salvo como um arquivo JPG em %dados do Programa%, não tem nada a ver com arquivos de imagem. Em vez de, é um arquivo DLL Qakbot executável que Rundll32.exe executa com o “Vento” parâmetro.

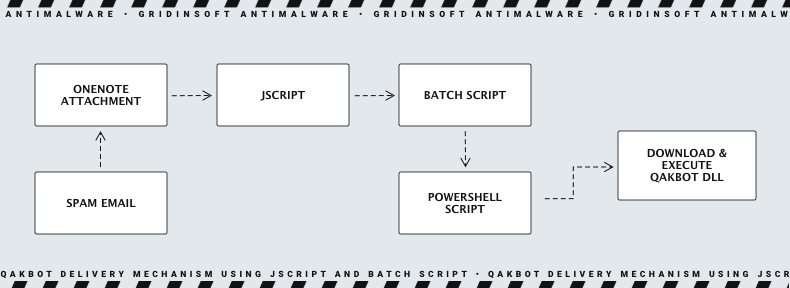

Distribuição via OneNote usando Jscript (.jse) arquivo

Da mesma forma que no ponto anterior, a fase inicial do processo de infecção ocorre através de e-mails de phishing, que também contém um anexo do OneNote. No entanto, ao contrário do último fim, este anexo inclui um arquivo JSE. Este arquivo também contém um arquivo Bat oculto, geralmente disfarçado de “Abrir” botão. Depois que o usuário clica neste botão, o arquivo em lote é iniciado. O script do PowerShell baixa o arquivo pseudo-gif em uma pasta do sistema Temp. Este arquivo também é diferente do que parece. É um arquivo DLL Qakbot executável que realiza o processo de desdobramento da rotina, o mesmo que em qualquer outro cenário.

Distribuição usando aplicativo HTML (.ah) arquivo

No final de janeiro 2023, Os operadores do Qakbot começaram a experimentar este novo método de distribuição. É idêntico ao método anterior, exceto que em vez de um arquivo JSE, Os arquivos do OneNote contêm um aplicativo HTML incorporado (Arquivo HTA). Quando o usuário clica “abrir” na página do OneNote, ele descarta um arquivo .hta incorporado executado por mshta.exe em segundo plano. O script no arquivo HTA usa o aplicativo curl.exe legítimo para carregar o arquivo DLL Qakbot no C:\Dados do Programa pasta e execute-a. A carga útil do Qakbot é injetada no Windows Auxiliary Technology Manager “AtBroker.exe” esconder sua presença.

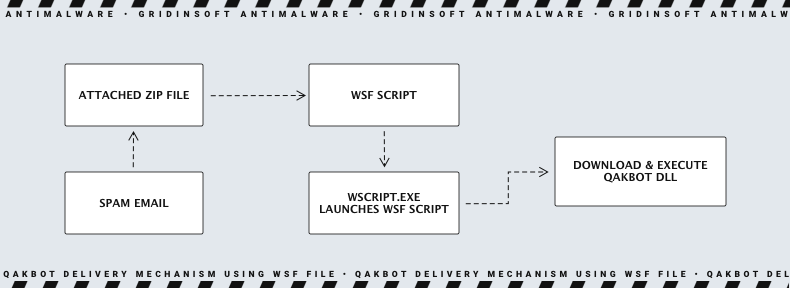

Distribuição usando Windows Script (.FSM) arquivos

Nesse caso, o e-mail de phishing contém um anexo na forma de um arquivo zip com um nome aleatório, por exemplo., “Documento compartilhado da nuvem 540318.zip”. Pode haver vários arquivos no arquivo, incluindo um arquivo wsf. Este arquivo contém JScript malicioso entre certificados digitais. Portanto, quando uma vítima tenta abrir o arquivo .wsf, ele executará o código para baixar o arquivo DLL Qakbot. Geralmente, ele é carregado no C:\Dados do Programa diretório e execute usando “Rundll32.exe” com o parâmetro “Vento”.

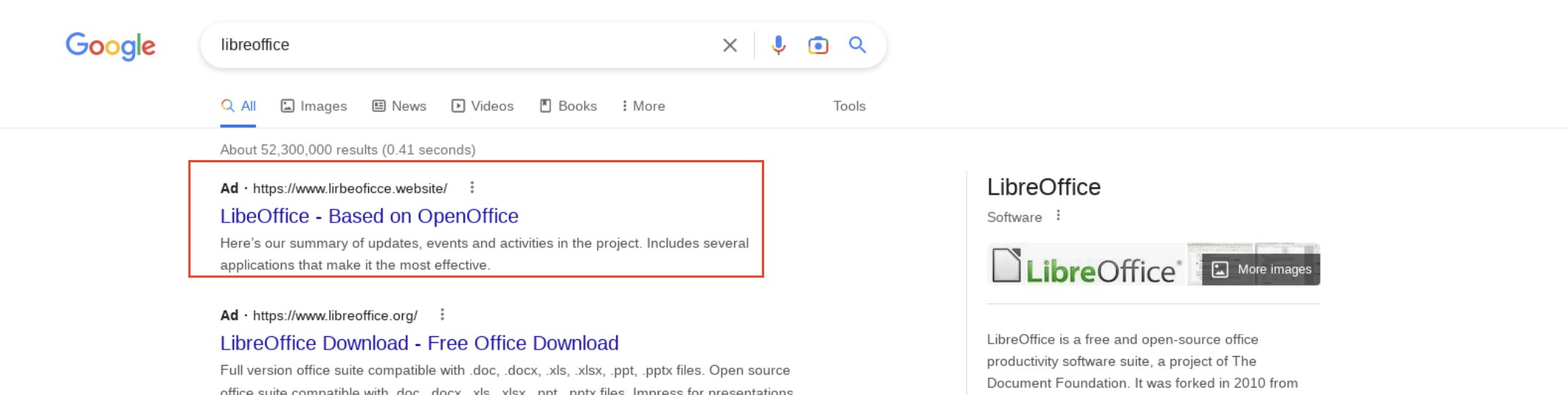

Distribuição usando Google Ads

Desde que a Microsoft, por padrão, bloqueia a execução de macros em arquivos do Office baixados da Internet, os invasores estão encontrando maneiras cada vez mais sofisticadas de distribuir malware. Assim ultimamente, houve um significant surge in malicious ads que levam a uma página falsa de um programa legítimo. Assim ultimamente, houve um aumento significativo na publicidade maliciosa, o que leva a uma página falsa de um programa legítimo. No entanto, em vez do programa legítimo, o usuário recebe malware. Geralmente pode ser um arquivo .exe ou .msi, que contém malware e muitas seções vazias para evitar a detecção pelo mecanismo antimalware, pois ultrapassa o limite de tamanho do arquivo.

Como evitar a infecção por malware Qakbot

Para minimizar o risco de infecção por malware Qakbot, recomendamos seguir as práticas de higiene cibernética e as recomendações abaixo:

- Tenha cuidado ao lidar com e-mail. Por favor não abra emails from unknown or unverified senders.

- Evitar downloading pirated software de sites não verificados como Torrent/Warez. Mais frequente, software pirata contém bônus desagradáveis na forma de Trojans ou ransomware.

- Use senhas fortes, atualize-os regularmente, e usar autenticação multifator qualquer lugar possível. Senhas muito fáceis podem ser comprometidas pela força bruta. A autenticação multifator pode proteger senhas se violações de dados as comprometerem.

- Use um solução de segurança forte em todos os dispositivos, incluindo computadores, notebooks, e dispositivos móveis.

- Include data loss prevention (DLP) soluções em sistemas de funcionários.

Conclusão

O malware Qakbot fornece um excelente exemplo de como o cenário de ameaças está mudando. Sua estrutura complexa, impacto, e distribuição sublinham a importância de manter a vigilância da segurança cibernética. Além disso, como discutido no início, invasores que usam Qakbot adaptam consistentemente seus métodos, usando vetores de ataque inovadores, como anexos do OneNote e do Google Ads, para evitar a detecção, reforçando a necessidade de medidas de segurança proativas e robustas.