Pesquisadores descobriram um novo RedAlert (também conhecido como N13V) ransomware que criptografa servidores VMWare ESXi Windows e Linux e tem como alvo redes corporativas.

Equipe MalwareHunter, um especialista em segurança da informação, foi o primeiro a notar o novo malware, postando capturas de tela do dark web site do grupo em Twitter.

Deixe-me lembrá-lo de que também escrevemos isso Especialistas em segurança da informação falaram sobre o malware Linux Simbionte Isso é quase indetectável.

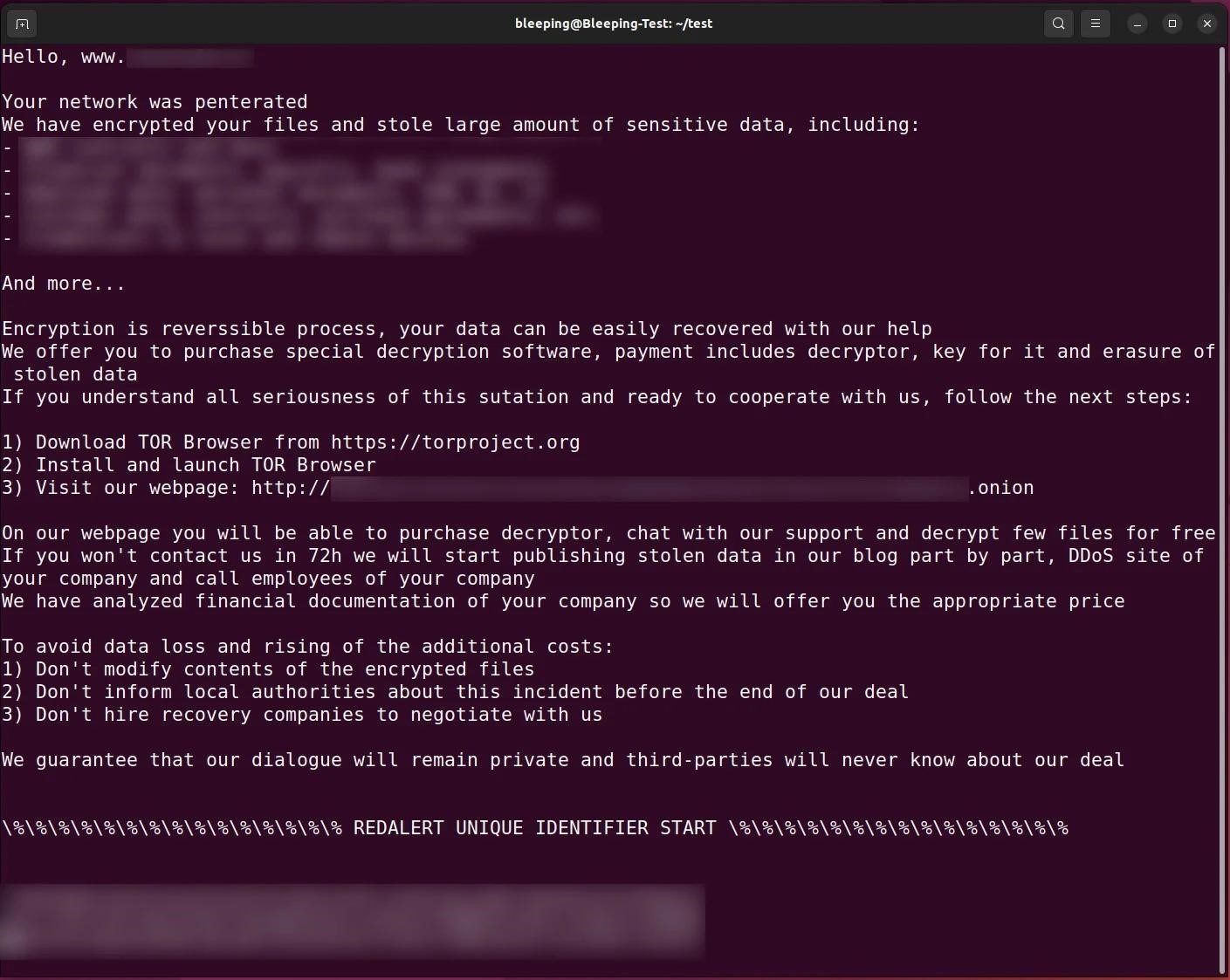

O novo ransomware foi nomeado Alerta vermelho por causa da string que os hackers usaram na nota de resgate.

Os próprios invasores chamam seu malware N13V, escreve Computador bipando.

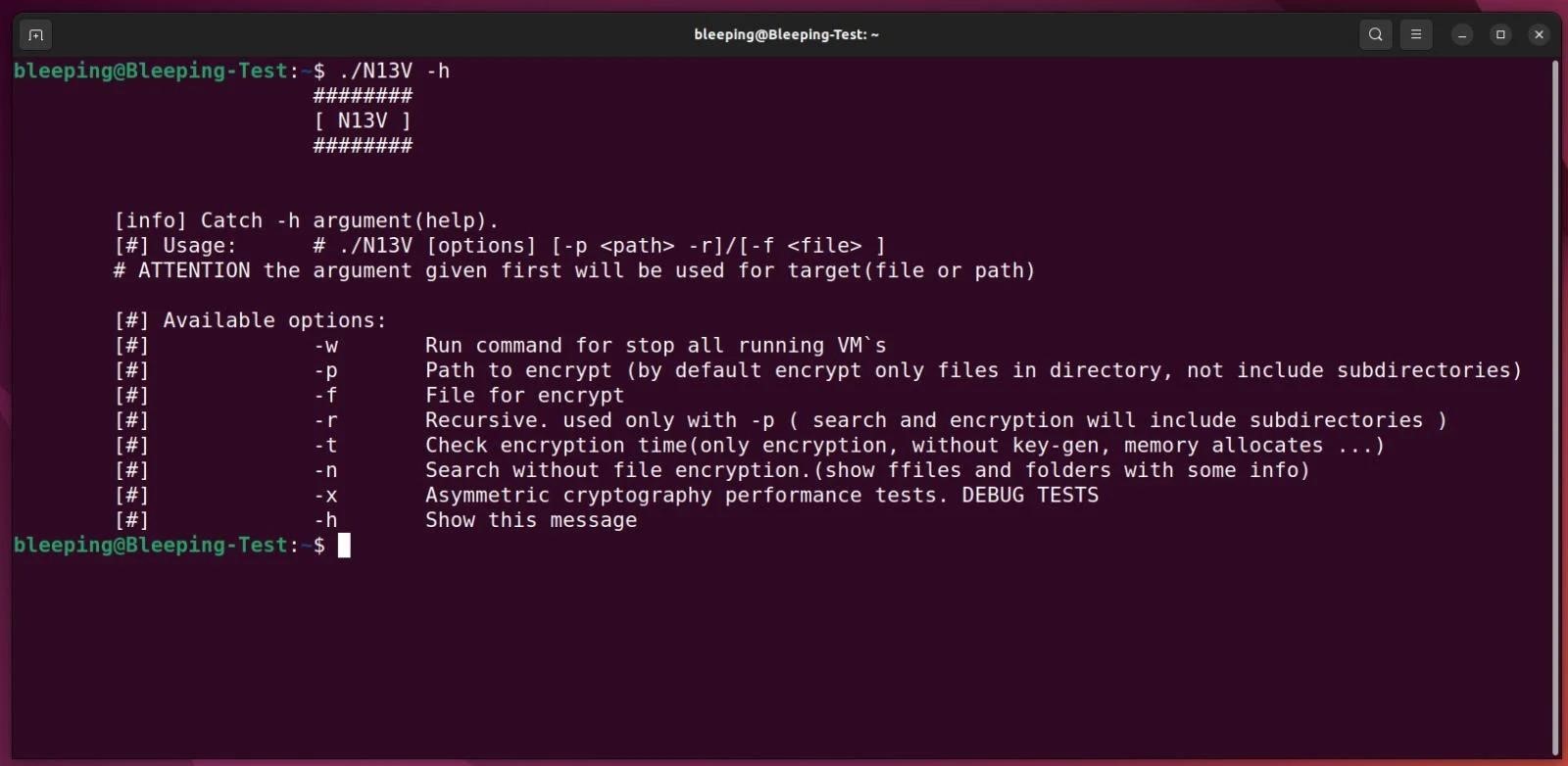

A versão Linux do ransomware é supostamente direcionada a VMware ESXi servidores e permite que invasores desliguem qualquer máquina virtual ativa antes de criptografar arquivos.

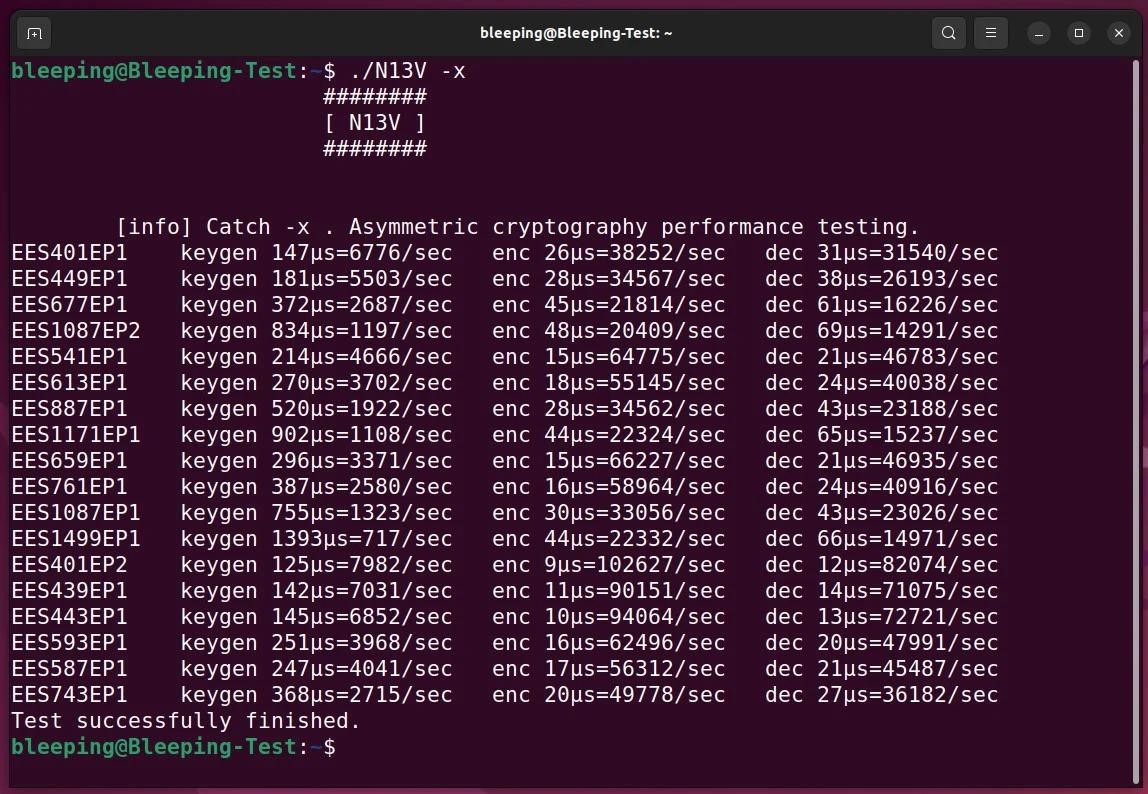

Os pesquisadores dizem que durante a criptografia de arquivos, o ransomware usa o NTRUEncrypt algoritmo, que suporta diferentes “conjuntos de opções” que fornecem diferentes níveis de segurança. Note-se que além do RedAlert, este algoritmo usa apenas o Cinco mãos criptografador.

Outra característica interessante do RedAlert é o “-x” opção de linha de comando, que é responsável por “testando o desempenho da criptografia assimétrica” usando vários conjuntos de opções. Ainda não está claro se existe uma maneira de forçar um determinado parâmetro durante a criptografia, ou se o ransomware escolhe o mais eficaz por conta própria.

Durante a criptografia de arquivos, o malware tem como alvo apenas arquivos associados a máquinas virtuais VMware ESXi, incluindo arquivos de log, trocar arquivos, discos virtuais, e assim por diante: .registro, .vmdk, .no meu, .vswp, e .vmsn. O malware adiciona o .crypt[número] extensão para esses arquivos.

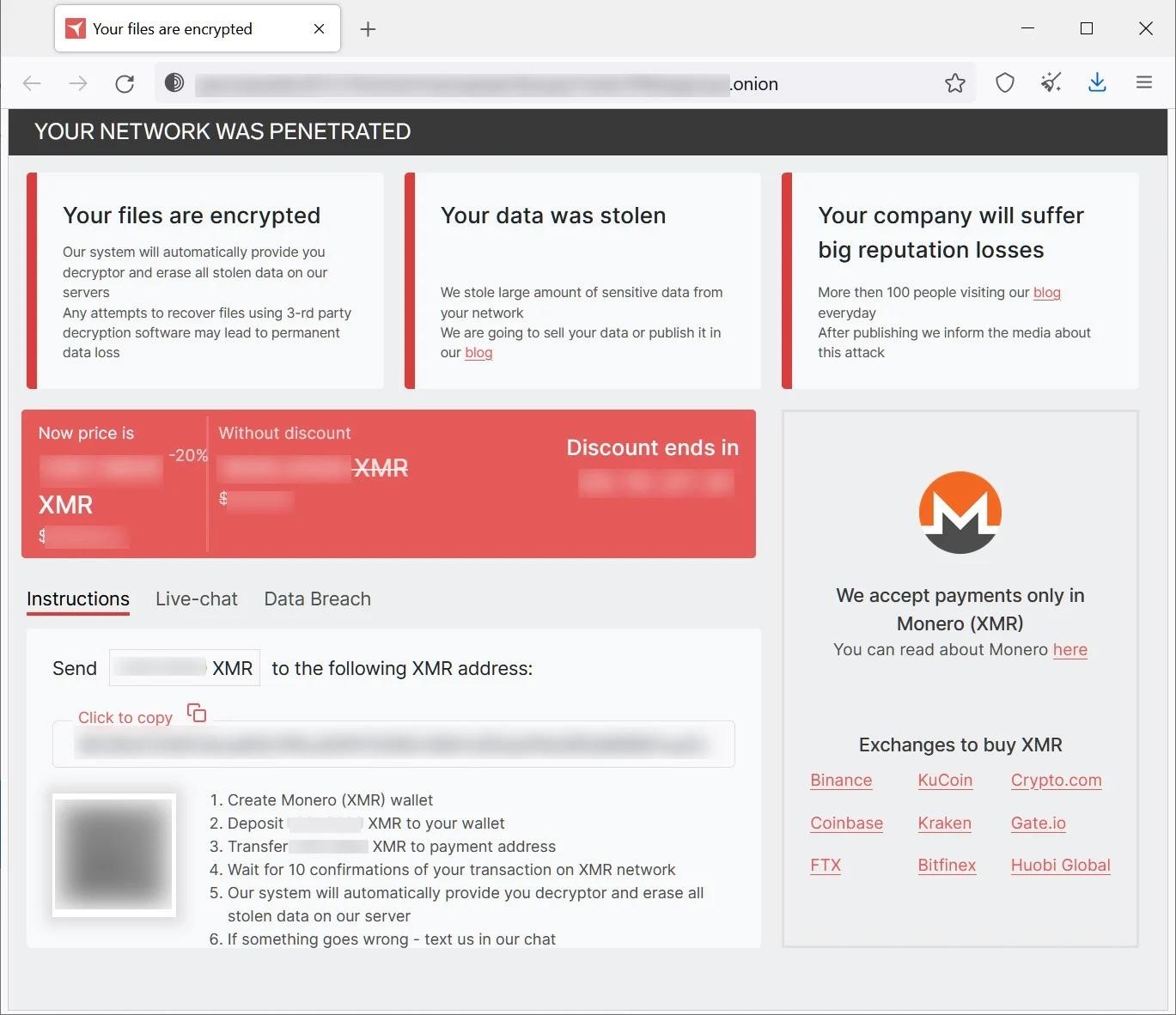

O site de pagamento para o qual as vítimas são enviadas por meio de uma nota de resgate é bastante semelhante a outros sites de ransomware, pois exibe uma nota de resgate e permite negociar com os invasores. Ao mesmo tempo, os hackers enfatizam que só aceitam Monero criptomoeda para pagamento.

Embora os especialistas tenham descoberto apenas um ransomware direcionado ao Linux, existem elementos ocultos no site do grupo, a julgar por quais decodificadores para Windows também existem.

Até aqui, o site RedAlert contém dados de apenas uma organização atacada, aquilo é, o malware está apenas começando seu “trabalho”.