AT&Os pesquisadores descobriram um novo malware furtivo para Linux chamado Shikitega, que tem como alvo computadores e dispositivos IoT e usa vulnerabilidades de escalonamento de privilégios para executar o minerador de criptomoeda Monero nos dispositivos infectados..

Shikitega pode escapar do software antivírus com um codificador polimórfico que impossibilita a detecção estática baseada em assinatura.

Deixe-me lembrá-lo que também dissemos que Novo Linux Malware Lightning Framework instala backdoors e rootkits, e também isso Especialistas em segurança da informação falaram sobre o malware Linux Simbionte Isso é quase indetectável.

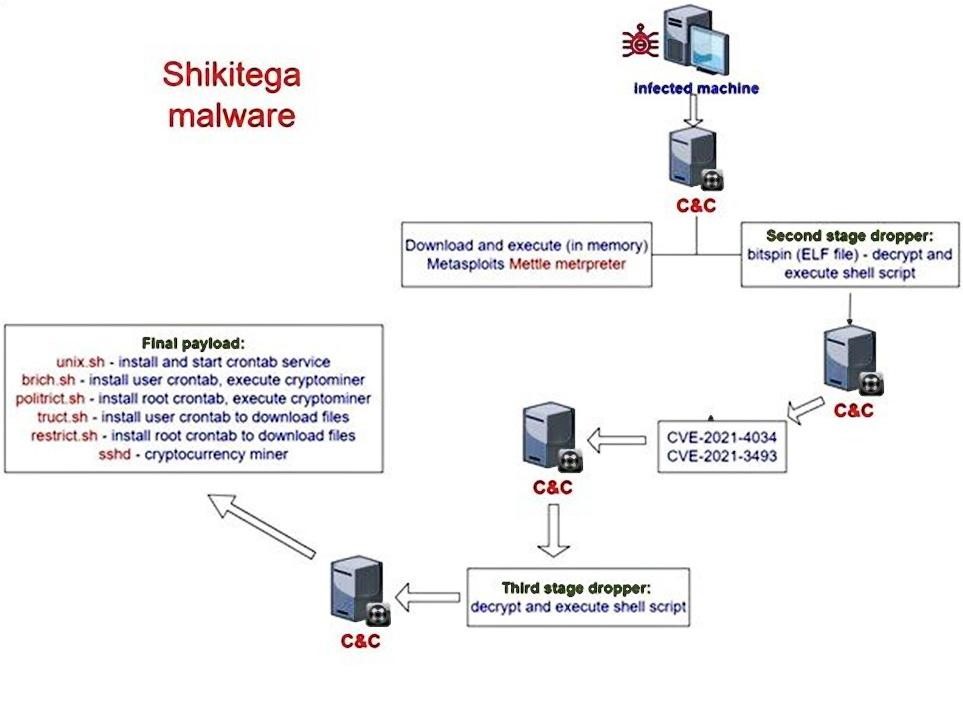

De acordo com AT&T relatório, o malware usa uma cadeia de infecção de vários estágios em que cada nível entrega apenas algumas centenas de bytes, ativando um módulo simples, e depois passa para o próximo. Aquilo é, Shikitega entrega sua carga de forma incremental, com cada etapa revelando apenas uma fração da carga útil total.

A infecção começa com um arquivo ELF de 370 bytes contendo um shellcode codificado. A codificação é feita usando o Shikata Ga Nai esquema de codificação de carga útil.

Usando o codificador, o malware passa por vários ciclos de decodificação, onde um ciclo decodifica a próxima camada até que a carga final do shellcode seja decodificada e executada.

Depois que a descriptografia for concluída, o shellcode é executado, que se comunica com o C&Servidor C e recebe comandos adicionais armazenados e executados diretamente da memória.

Um comando baixa e executa Coragem, um pequeno, carga útil portátil do Metasploit Meterpreter que dá ao invasor capacidade adicional de controlar e executar remotamente código no host.

Mettle extrai um arquivo ELF ainda menor que usa CVE-2021-4034 (PwnKit) e CVE-2021-3493 para elevar privilégios para fazer root e carregar um criptominerador

A persistência do criptominerador é obtida excluindo todos os arquivos baixados para reduzir a chance de detecção.

Também, para evitar a detecção, Os operadores Shikitega usam serviços legítimos de hospedagem em nuvem para hospedar seus C&Infraestrutura C. Isto coloca os operadores em risco de serem detectados pelas autoridades policiais, mas fornece melhor sigilo em sistemas comprometidos.

O AT&A equipe T recomendou que os administradores apliquem as atualizações de segurança disponíveis, use EDR em todos os endpoints, e faça backup regularmente de dados críticos.