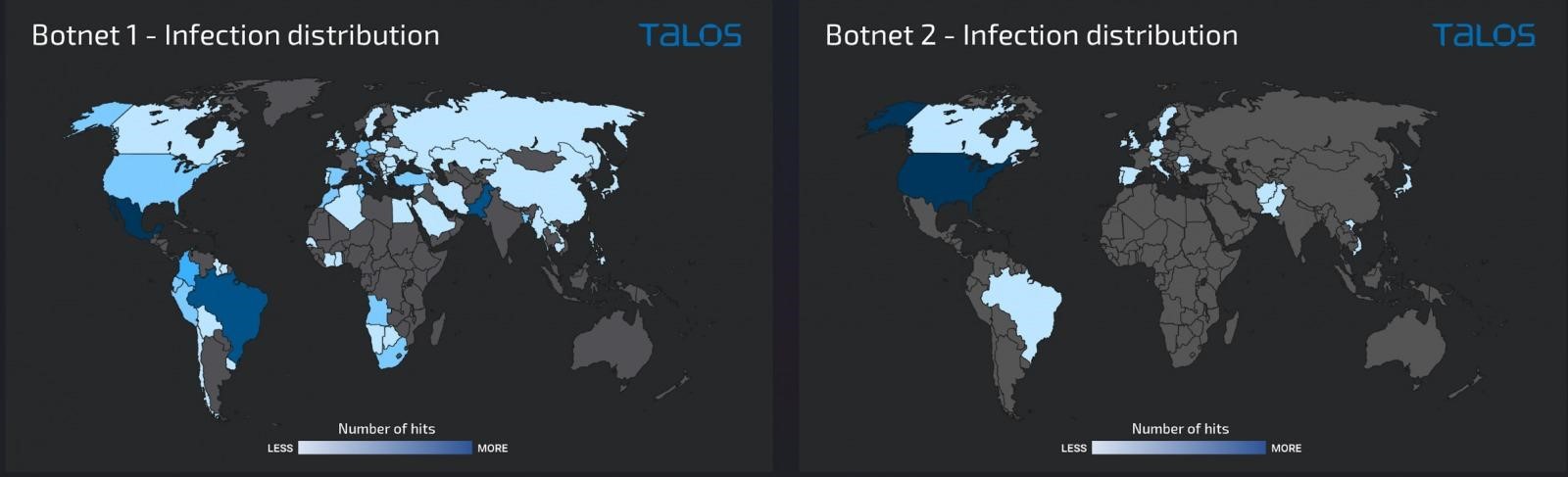

Especialistas em segurança da informação alertaram para aumento no número de infecções com a nova versão do TrueBot, segmentando principalmente usuários do México, Brasil, Paquistão e Estados Unidos.

De acordo com Cisco Talos, os operadores de malware agora deixaram de usar e-mails maliciosos e passaram a usar métodos de entrega alternativos, incluindo a exploração de uma vulnerabilidade RCE em Auditor Netwrix, bem como usar o Framboesa Robin minhoca.

Deixe-me lembrá-lo de que especialistas atribuir a autoria de TrueBot para o grupo de hackers de língua russa Silêncio, que é conhecido devido aos grandes roubos a instituições financeiras.

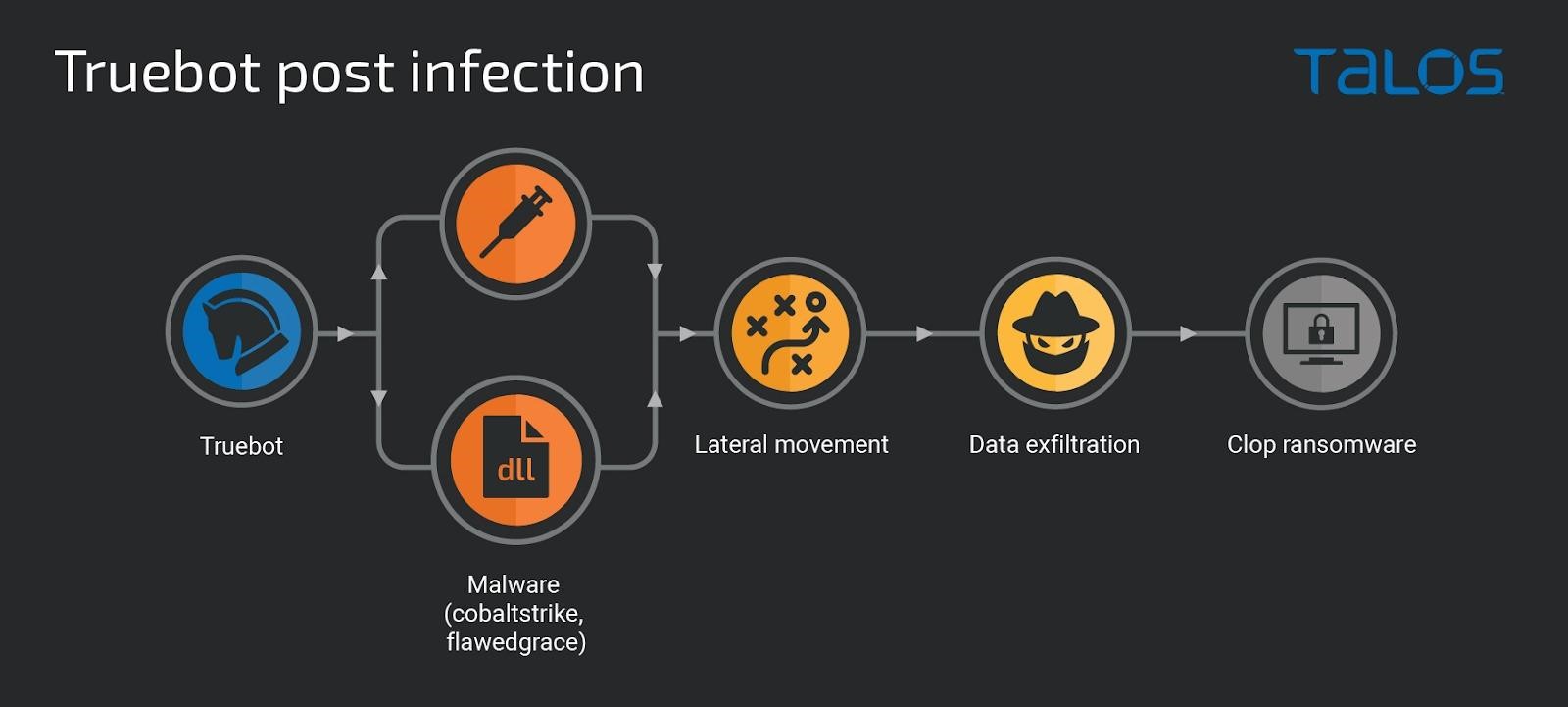

Conforme relatado agora, os invasores não apenas mudaram para novos métodos de entrega de malware, mas também começou a usar a ferramenta personalizada teleporte roubar dados, e também distribuir clop criptografador, que geralmente é usado por hackers do TA505 grupo associado a outro grupo de hackers de língua russa – FIN11.

Os pesquisadores do Cisco Talos escrevem que descobriram vários novos vetores de ataque em agosto 2022. De acordo com suas observações, Os participantes do silêncio introduziram seu malware em 1500 sistemas em todo o mundo, “trazendo com eles” shellcodes, Golpe de Cobalto faróis, Graça malware, Ferramenta de teletransporte de roubo de dados e ransomware Clop.

Nota-se que na maioria dos ataques detectados durante o período de agosto a setembro, hackers infectaram os sistemas das vítimas do Truebot (Silêncio.Downloader) usando a vulnerabilidade crítica dos servidores Netwrix Auditor, rastreado como CVE-2022-31199.

Em outubro 2022, hackers passaram completamente a usar unidades USB maliciosas e o worm Raspberry Robin, que entregou IcedID, Abelha, e cargas úteis do Truebot para as vítimas’ máquinas.

Deixe-me lembrá-lo que em outubro Microsoft relatório, este worm foi associado à disseminação do ransomware Clop e a DEV-0950 hackear grupo, cuja atividade maliciosa está associada à atividade dos grupos FIN11 e TA505.

Como o Cisco Talos observa agora, Os operadores do Truebot usaram o Raspberry Robin para infectar mais de 1,000 anfitriões, muitos dos quais não eram acessíveis através da Internet. A maioria das vítimas de hackers está no México, Brasil e Paquistão.

Em novembro, hackers atacaram servidores Windows, cujo PME, PDR, e WinRM serviços podem ser encontrados na Internet. Os pesquisadores contaram mais de 500 casos de tais infecções, sobre 75% deles nos Estados Unidos.

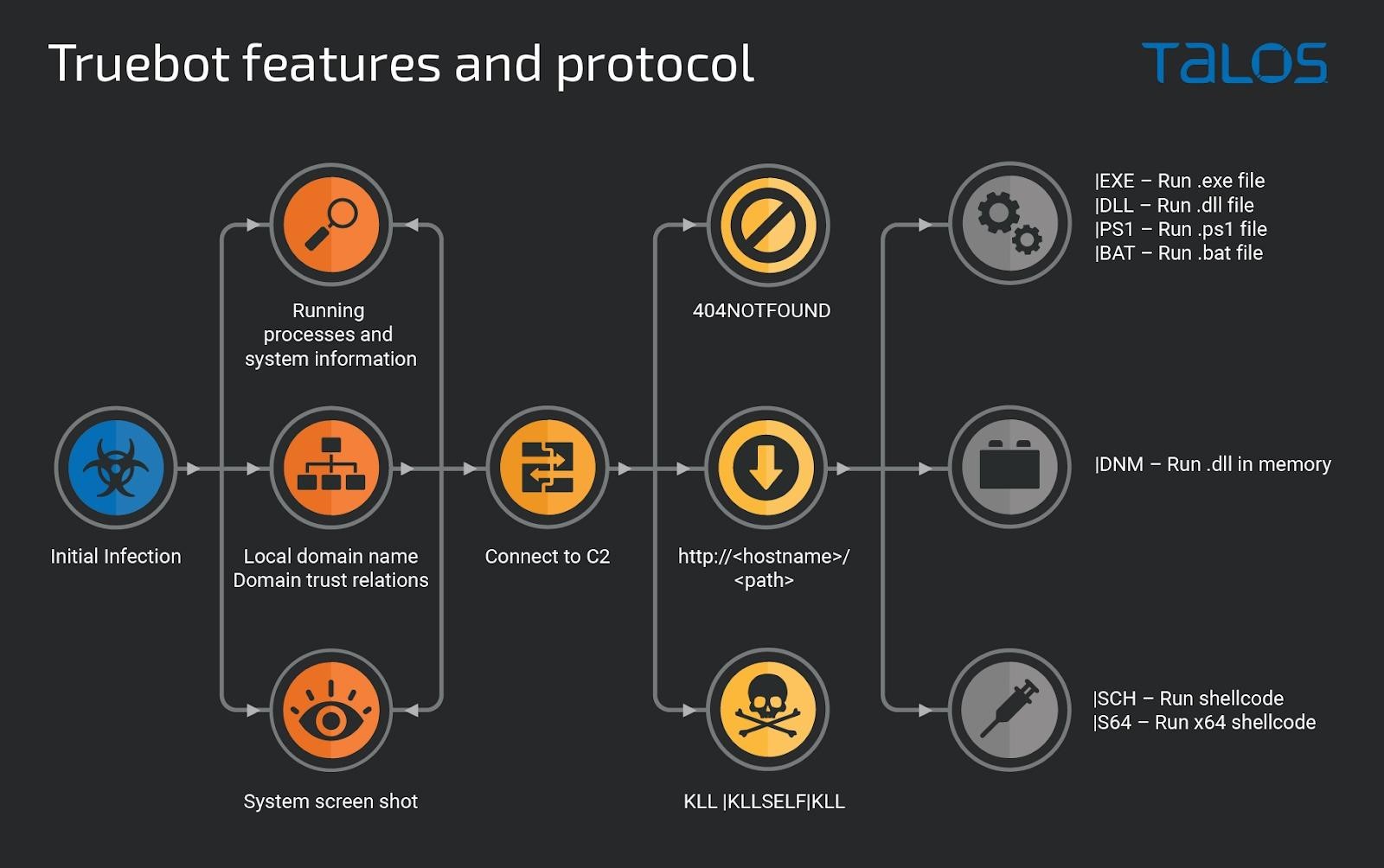

Os analistas lembram que na verdade o Truebot é um módulo de primeiro nível que coleta informações básicas sobre o sistema da vítima e faz capturas de tela. Ele também extrai informações sobre o Active Directory, que ajuda os hackers a planejarem seus próximos passos após uma infecção.

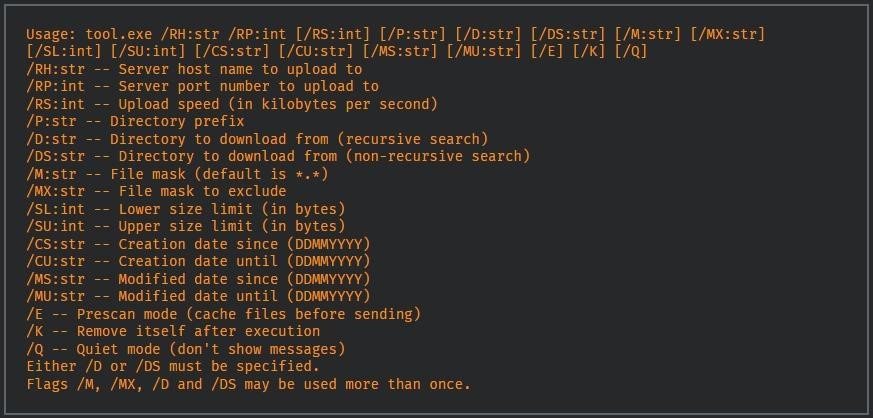

O servidor de comando e controle do invasor pode então instruir o Truebot a carregar shellcode ou DLLs na memória, executar módulos adicionais, remover-se, ou carregar DLLs, EXEs, MTD, e arquivos PS1.

Também, depois de comprometido, hackers usam Truebot para injetar beacons Cobalt Strike ou malware Grace (Graça Falha, GraceWire) em sistemas de vítimas. Os invasores então implantam o Teleporte, que a Cisco descreve como uma nova ferramenta personalizada escrita em C++ que ajuda a roubar dados silenciosamente.

O canal de comunicação entre o Teleporte e o C&O servidor C está criptografado. Operadoras podem limitar velocidades de download, filtrar arquivos por tamanho (roubar mais), ou remover cargas úteis. Teleport também é capaz de roubar arquivos de pastas do OneDrive, coletando mensagens de vítimas do Outlook, e procurando por extensões de arquivo específicas.

Nota-se que após o movimento lateral, infecção do número máximo de sistemas usando Cobalt Strike e roubo de dados, em alguns casos, os hackers implantam o ransomware Clop já mencionado acima nos sistemas das vítimas.