No final de outubro, Os desenvolvedores do OpenSSL alertaram que a próxima atualização da versão 3.0.7 fecharia uma vulnerabilidade crítica. Notavelmente, este seria apenas o segundo bug crítico no OpenSSL desde 2016.

Agora isso OpenSSL 3.0.7 foi lançado oficialmente, descobriu-se que correções foram lançadas para duas vulnerabilidades graves de uma só vez, e a classificação crítica do bug foi revisada, e não é mais considerado como tal.

Versão 3.0.7 corrigiu duas vulnerabilidades de uma vez (CVE-2022-3602 e CVE-2022-3786) afetando versões OpenSSL 3.0.0 e mais alto (de 3.0.0 para 3.0.6).

O status crítico deveria ter sido CVE-2022-3602, que é um estouro de buffer de pilha arbitrário de 4 bytes que pode causar travamentos ou levar à execução arbitrária de código (RCE).

Em última análise, esta vulnerabilidade foi classificada como de alta gravidade, pois de acordo com o regras, um bug crítico deve afetar configurações generalizadas, e apenas instâncias de OpenSSL 3.0 e mais tarde são vulneráveis a CVE-2022-3602.

A segunda questão, CVE-2022-3786, pode ser explorado por um invasor em potencial por meio de endereços de e-mail maliciosos e é capaz de causar negação de serviço por meio de buffer overflow.

Apesar das garantias dos desenvolvedores, alguns especialistas e fornecedores de segurança da informação foram rápidos em equiparar a descoberta de uma vulnerabilidade no OpenSSL com o sensacional Log4Shell problema, descoberto em 2021 no Log4J biblioteca.

Computador bipando observa que tal pânico é prematuro: de acordo com Censys, apenas sobre 7,000 sistemas executando versões vulneráveis do OpenSSL podem ser encontradas na rede (entre mais de 1,793,000 anfitriões únicos), e de acordo com Shodan, há sobre 16 tais casos.

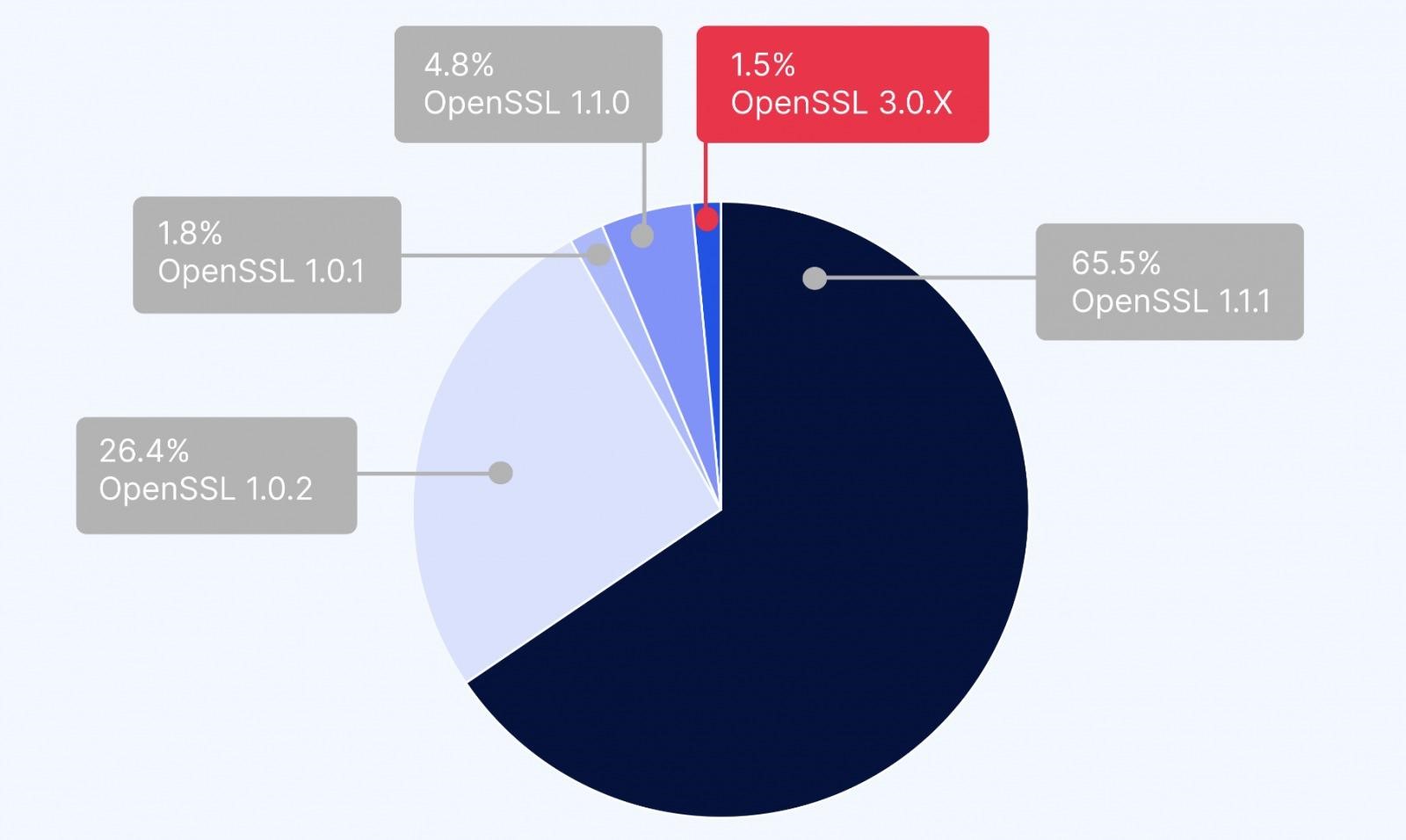

Empresa de segurança em nuvem Wiz.io analisado implantações nos principais ambientes de nuvem (como AWS, GCP, Azul, OCI, e Nuvem Alibaba) e também relata que apenas 1.5% de todas as instâncias OpenSSL são afetadas pela vulnerabilidade mais recente.

Uma página separada dedicado à CVE-2022-3602 e todos os dados relacionados foram lançados por um conhecido especialista em segurança da informação Marcus Hutchins. Ele explica que o problema ocorre ao validar um certificado X.509 e pode ser usado para executar código usando um certificado TLS malicioso remotamente. No entanto, a exploração exige que o certificado TLS malicioso seja assinado por uma CA confiável.

O Centro Nacional de Cibersegurança dos Países Baixos já começou a compilar um lista de produtos que são afetados ou não pelo bug mais recente.

Vale a pena dizer que Akamai analistas classificaram Red Hat Enterprise Linux 9, Ubuntu 22.04+, CentOS Stream9, Kali 2022.3, Debian 12 e Fedora 36 distribuições tão vulnerável. Os especialistas da empresa já publicaram OSQuery e CRIANÇAS regras que devem ajudar os especialistas em segurança a detectar produtos vulneráveis.