Especialistas da Sansec descobriram um novo skimmer MageCart multiplataforma capaz de roubar informações de pagamento de lojas comprometidas. O web skimmer funciona no Shopify, BigCommerce, Lojas Zencart e Woocommerce (mesmo que eles não suportem scripts personalizados para páginas de checkout).

Deixe-me lembrá-lo que inicialmente o nome MageCart foi atribuído a um grupo de hackers, que foi usado pela primeira vez em web skimmers (JavaScript malicioso) nas páginas das lojas online para roubar dados de cartões bancários.

No entanto, esta abordagem teve tanto sucesso que logo o grupo teve numerosos imitadores, e o nome MageCart se tornou um nome comum, e atualmente denotando toda uma classe de tais ataques.

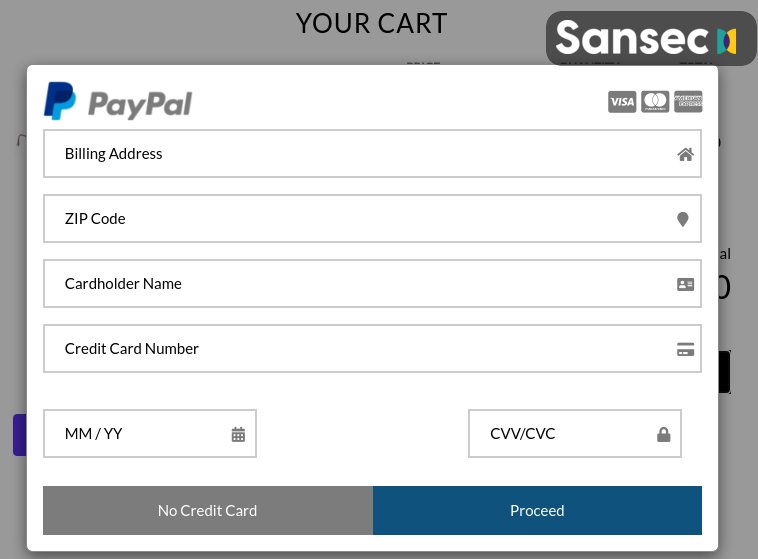

Os analistas da Sansec identificaram o novo malware em dezenas de lojas em diferentes plataformas. O malware rouba informações de pagamento exibindo uma página de checkout falsa (antes que os clientes vejam o formulário de pagamento real) e também usa um keylogger para dados do cartão e informações pessoais.

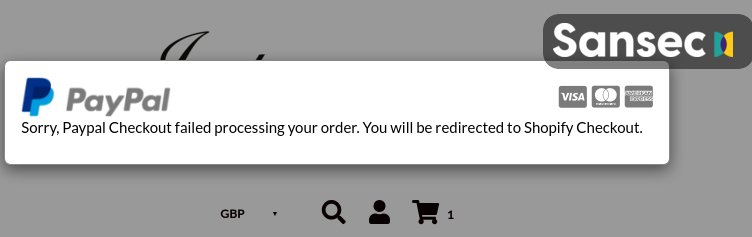

Para evitar a detecção, o skimmer exibe um erro depois que os clientes clicam no botão Continuar para fornecer à loja as informações do cartão de crédito. Depois disso, as vítimas serão redirecionadas de volta ao formulário real de pedido e pagamento.

O método de extração de dados utilizado pelo skimmer também é notável. Os invasores usam para esse fim domínios gerados automaticamente com base em contador e base64 (por exemplo, zg9tywlubmftzw5ldza[.]com e zg9tywlubmftzw5ldze[.]com). Este recurso ajudou os pesquisadores a entender há quanto tempo esta campanha está ativa: o primeiro domínio para extração de dados foi registrado em agosto 31, 2020.

Deixe-me também lembrá-lo que Hackers escondem skimmers MageCart em botões de mídia social.