Um novo botnet chamado NoaBot surgiu no início 2023. Ele supostamente tem como alvo servidores SSH para mineração de criptomoedas usando a plataforma Mirai. Além da funcionalidade do Mirai, traz vários truques de evasão de detecção.

NoaBot envolvido na mineração de criptografia

Especialistas em segurança cibernética descobri um novo botnet chamado NoaBot. Está ativo pelo menos desde o início de 2023, e o objetivo deste botnet é a mineração ilegal de criptografia. É baseado na botnet Mirai, um malware notório for harnessing infected IoT devices para ataques de rede em grande escala. Apesar de ser um derivado, mantém todas as funcionalidades do Mirai – algo que dificilmente pode ser subestimado.

A estratégia principal do NoaBot envolve um scanner SSH procurando por servidores vulneráveis à força bruta e implantar uma chave pública SSH, permitindo acesso remoto. No entanto, ao contrário das versões anteriores do Mirai, O NoaBot possui recursos exclusivos que dificultam a detecção do software antivírus. É compilado com uClibc, o que pode fazer com que ele seja identificado incorretamente como um scanner SSH ou um trojan genérico.

O que está por trás do NoaBot?

Como mencionei, NoaBot desenvolvido com base na infame botnet Mirai, cujo código-fonte vazou em 2016. No centro das operações do NoaBot está uma versão modificada do minerador de moedas XMRig. Embora seja um programa de mineração de criptomoedas de código aberto e amplamente utilizado, com usos legítimos, também é popular entre os invasores. Adicionalmente, está equipado com um auto-propagador wormable e um backdoor de chave SSH. Como resultado, isso permite baixar e executar binários adicionais e estender seu alcance a novas vítimas.

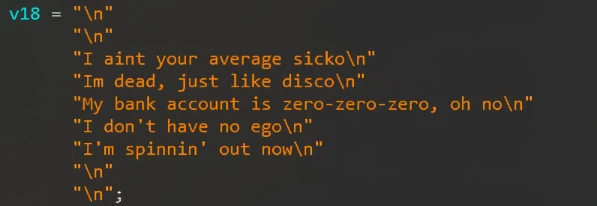

A estratégia de movimento lateral do NoaBot gira em torno Ataques de dicionário de credenciais SSH, explorando senhas fracas ou padrão. O que diferencia o NoaBot na mineração ilícita de criptografia é a ofuscação de sua configuração e o uso de um pool de mineração personalizado. Por isso, oculta o endereço da carteira do mineiro e obscurece a rentabilidade do esquema. Os pesquisadores suspeitam que os criadores do NoaBot também estejam usando trechos de código de um worm P2PInfect baseado em Rust., que surgiu em julho. A razão por trás desta hipótese é que algumas amostras de P2PInfect contêm texto específico e piadas internas que também estão presentes no código do NoaBot, como letras de músicas pop relacionadas a jogos.

Impacto Global

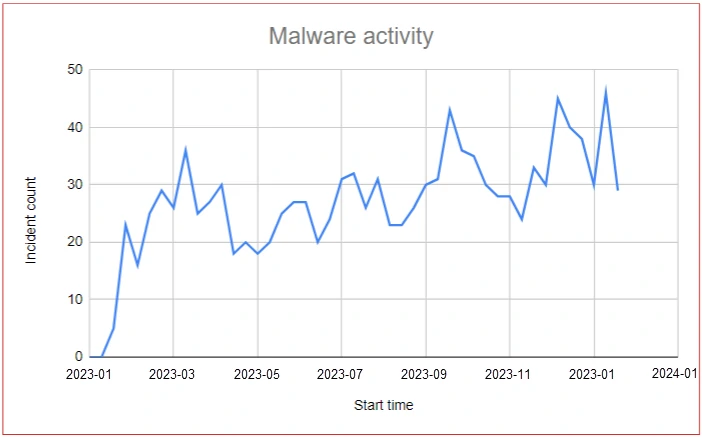

A análise da vitimologia revela que honeypots foram atacados por 849 diferentes IPs de origem em 2023. Ao investigar sua geolocalização, descobriu-se que os ataques foram distribuídos de forma relativamente uniforme em todo o mundo. Isso pode ser atribuído à natureza wormável do malware, já que toda vítima infectada se torna um invasor. No entanto, um foco específico de atividade se destacou, originário da China. Este hotspot foi responsável por quase 10% de todos os ataques observados em 2023 e foi o hotspot mais proeminente.

Geral, botnets mineradores não são algo novo, embora tal botnet visando máquinas Linux e capazes de se auto-propagar é bastante incomum. Grandes quantidades de dispositivos IoT suscetíveis ao NoaBot podem trazer muitos lucros para seus criadores. Geladeiras e máquinas de lavar inteligentes têm poder de cálculo relativamente baixo, embora o grande volume deles cubra a diferença.

Recomendações de segurança

Como o ataque envolve ataques simples e antigos de dicionário de credenciais SSH, seria lógico restringir o acesso SSH arbitrário à Internet and use strong passwords. Isso impedirá que malware se espalhe via SSH. Adicionalmente, você pode bloquear as portas padrão e vulneráveis conhecidas os hackers geralmente tentam fazer login através. Essas duas etapas já reduzirão a chance de implantação de malware, independentemente do tipo e origem.