Uma nova campanha de malware do grupo de hackers norte-coreano Lazarus foi descoberta, que esteve ativo de fevereiro a julho 2022. Desta vez, os hackers têm como alvo fornecedores de energia em todo o mundo, incluindo empresas nos EUA, Canadá e Japão.

Deixe-me lembrá-lo de que também informamos que Microsoft acusou a Rússia e a Coreia do Norte de ataques a empresas farmacêuticas, e também isso Pesquisadores de segurança cibernética descobriram o grupo de hackers chinês Terra Luska.

Cisco Talos especialistas falar sobre a nova campanha, de acordo com qual, O objetivo de Lázaro era “infiltrar-se em organizações em todo o mundo para estabelecer acesso a longo prazo e subsequente roubo de dados de interesse do estado inimigo”.

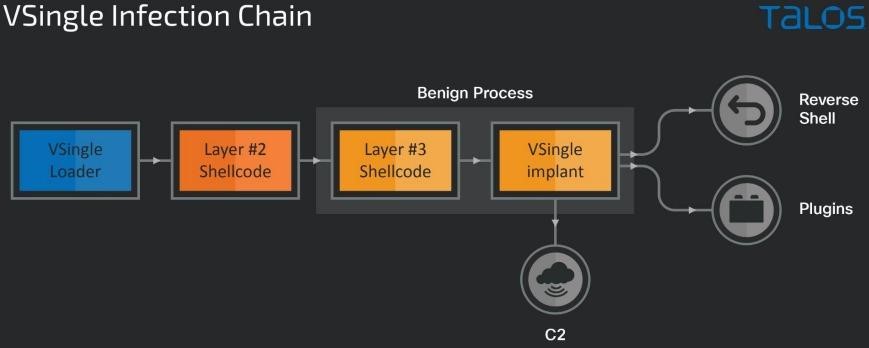

Considerando que os ataques anteriores do Lazarus resultaram no uso de Padre (Dtrack) e NukeSped (Manuscrito) malware, a nova campanha foi notável pelo uso de vários outros malwares: o VSingle Bot HTTP, que executa código arbitrário em uma rede remota; YamaBot backdoor escrito em Go; bem como o anteriormente desconhecido Trojan de acesso remoto (RATO) MagicRAT, que tem sido usado para encontrar e roubar dados de dispositivos infectados, mas também pode ser usado para lançar cargas adicionais em sistemas infectados.

Vale a pena dizer que Symantec e AhnLab analistas já escreveram sobre esta atividade do Lazarus, mas o último relatório da Cisco acabou sendo mais aprofundado e revela muito mais detalhes sobre as atividades dos hackers.

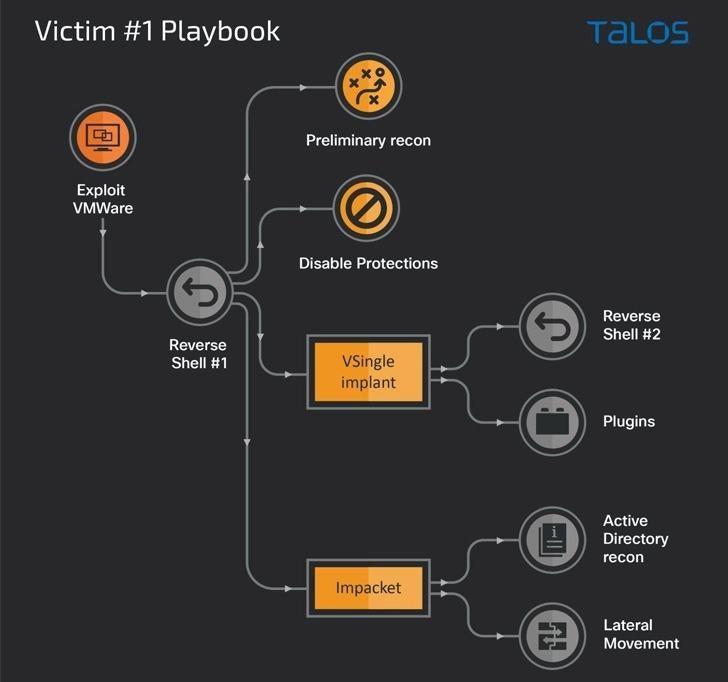

Sabe-se que o Lazarus obteve acesso inicial às redes corporativas de suas vítimas explorando vulnerabilidades em VMware produtos (por exemplo, Log4Shell). Esses problemas foram usados para executar shellcode, criar shells reversos, e executar comandos arbitrários em uma máquina comprometida.

Por isso, o uso do malware VSingle em um dos ataques permitiu que os invasores realizassem diversas ações, incluindo reconhecimento, roubo de dados, e instalação manual de backdoors, o que lhes deu uma compreensão clara do ambiente da vítima. Em essência, este malware prepara o terreno para roubo de credenciais, cria novos usuários administradores no host, e instala um shell reverso para se comunicar com o servidor de comando e controle e baixar plug-ins que estendem sua funcionalidade.

Em outro caso, depois de obter acesso inicial e realizar reconhecimento, os hackers usaram não apenas VSingle, mas também MagicRAT, ao qual os pesquisadores prestaram especial atenção e dedicaram um postagem separada.

O Trojan é capaz de se consertar no sistema da vítima executando comandos codificados e criando tarefas agendadas, realizar reconhecimento e extrair malware adicional do servidor de comando e controle (como TigreRAT).

No terceiro caso, Lazarus implantou o malware YamaBot nos sistemas afetados, escrito em Go e com recursos RAT padrão:

- listando arquivos e diretórios;

- transferindo informações sobre processos para o servidor de controle;

- baixando arquivos remotos;

- execução de comandos arbitrários e autodestruição.

Nota-se também que o grupo muitas vezes utilizou não apenas suas próprias ferramentas, mas também coletou credenciais nas redes da vítima usando soluções conhecidas como Mimikatz e Despejo de processo, componentes antivírus desativados e serviços do Active Directory, e também tomou medidas para encobrir rastros depois que backdoors foram ativados.