O desenvolvedor do popular pacote npm node-ipc lançou versões atualizadas de sua biblioteca e nesta atualização expressou seu protesto contra a contínua agressão russa na Ucrânia.

Novas versões do pacote excluem todos os dados e substituem arquivos nas máquinas de desenvolvedores da Rússia e Bielo-Rússia, e também criar arquivos de texto com apelos à paz.

Vale a pena notar que nó-ipc obtém mais de 1 milhão de downloads por semana e é um pacote importante do qual muitas outras bibliotecas dependem, incluindo a CLI Vue.js, por exemplo.

O Computador bipando publicação relata que o código destrutivo contém versões de pacotes 10.1.1 e 10.1.2, que agora são rastreados sob o identificador CVE-2022-23812 como malware.

Tudo começou com o fato de que em março 8, o desenvolvedor Brandon Nozaki Miller, conhecido pelo apelido RIAEvangelista, Publicados paz, não guerra e teste de um dia pacotes de código aberto (tanto no npm quanto no GitHub). Esses pacotes parecem ter sido criados como um protesto, à medida que eles adicionam um “clame pela paz” para a área de trabalho de qualquer usuário que os instale.

No entanto, foi agora descoberto que algumas versões da famosa biblioteca node-ipc, também mantido por RIAEvangelist, contêm cargas muito mais destrutivas destinadas a destruir todos os dados e substituir seus usuários’ arquivos. O código malicioso, introduzido em pacotes pelo desenvolvedor Em março 7, 2022, tem como alvo o endereço IP externo do sistema e exclui dados (sobrescrevendo arquivos) apenas para usuários da Rússia e Bielo-Rússia.

Uma versão simplificada deste código, já publicado pelos pesquisadores, mostra que para usuários da Rússia e da Bielorrússia, o código irá sobrescrever o conteúdo de todos os arquivos presentes no sistema, substituindo-os por corações emoji, excluindo assim dados de forma eficaz.

Porque as versões do node-ipc 9.2.2, 11.0.0 e mais tarde incluem Peacenotwar, os usuários afetados também encontram um “COM-AMOR-DE-AMERICA.txt” mensagem em seu desktop onde o autor pede paz.

Pesquisadores em Snyk também descobriu e analisou esta atividade maliciosa. No blog, o especialistas escrevem:

Os analistas da Snyk suspeitam que versões do node-ipc que danificam os sistemas 10.1.1 e 10.1.2 foram removidos pelo npm dentro 24 horas de postagem. No entanto, versões node-ipc 11.0.0 e superiores ainda estão disponíveis e contêm o componente Peacenotwar mencionado, que sai “apelos de paz” na área de trabalho.

Pior, o pânico associado ao que aconteceu já afetou os usuários do popular framework JavaScript Vue.js, que também usa node-ipc em suas dependências. Após o incidente, Usuários chegaram aos desenvolvedores Vue.js para usarem apenas versões seguras do node-ipc que não tentem destruir todos os seus dados.

Deixe-me lembrá-lo que informamos que Grupos de hackers se dividiram: alguns deles apoiam a Rússia, outros Ucrânia.

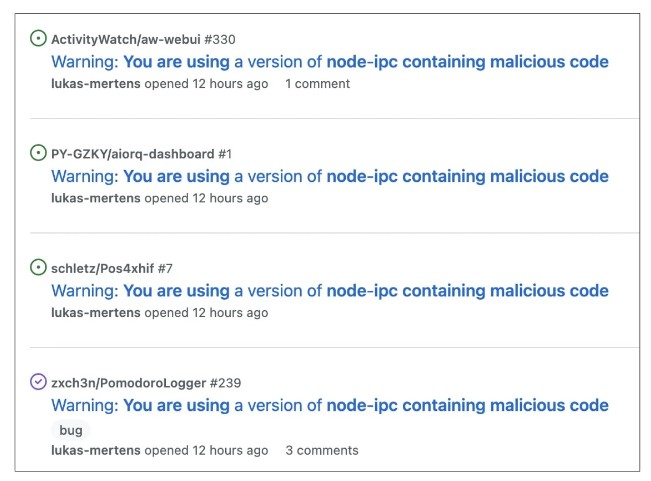

Ao mesmo tempo, BleepingComputer observa que Vue.js não é o único projeto de código aberto que teve problemas devido a esta sabotagem. Por exemplo, desenvolvedores Lucas Mertens e Fedor já são aviso outros desenvolvedores não devem usar uma versão maliciosa do node-ipc.

Atualmente, a versão segura do node-ipc é 9.2.1. No entanto, os desenvolvedores devem ter cuidado ao usar node-ipc e outras bibliotecas RIAEvangelist, pois não há garantia de que versões futuras de qualquer uma de suas bibliotecas serão seguras, pelo menos enquanto o assassino e ditador Coloque em Está vivo.

E também escrevemos isso PatoDuckGo mídia estatal russa rebaixada nos resultados de pesquisa.