Laboratórios Forescout e Medigate emitiu um relatório no NÚCLEO:13 problemas – Um conjunto de 13 vulnerabilidades que afetam a Biblioteca de Software da Siemens, amplamente utilizada em dispositivos médicos, sistemas automotivos e industriais.

NÚCLEOS:13 afeta o Núcleo NET, a pilha TCP/IP que faz parte da Siemens’ Núcleo RTOS. Tipicamente, Nucleus funciona em SoCs em dispositivos médicos, carros, smartphones, Dispositivos IoT, equipamento industrial, aeroespacial, e assim por diante.

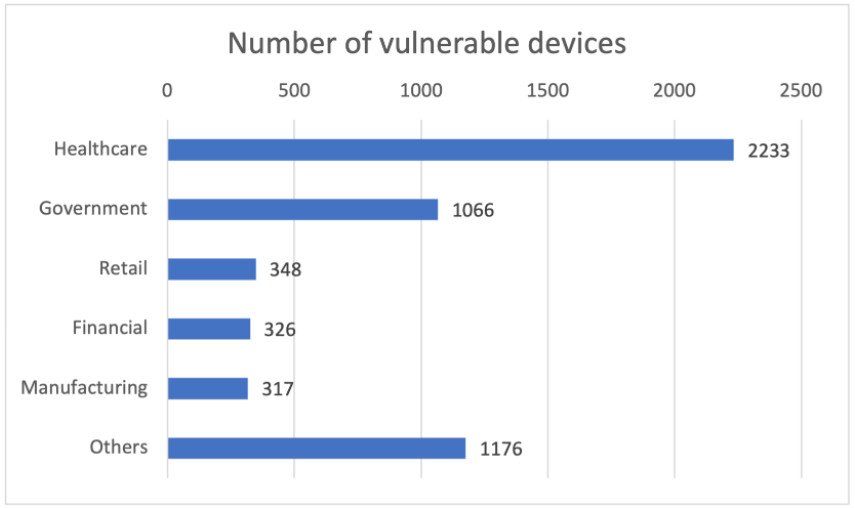

De acordo com os especialistas, mais do que 5,000 dispositivos ainda usam a versão vulnerável do Nucleus RTOS, e a maioria desses dispositivos está no setor de saúde. Os problemas descobertos pelos pesquisadores podem ser usados para capturar e desabilitar tais dispositivos, bem como para “ralo” Informação.

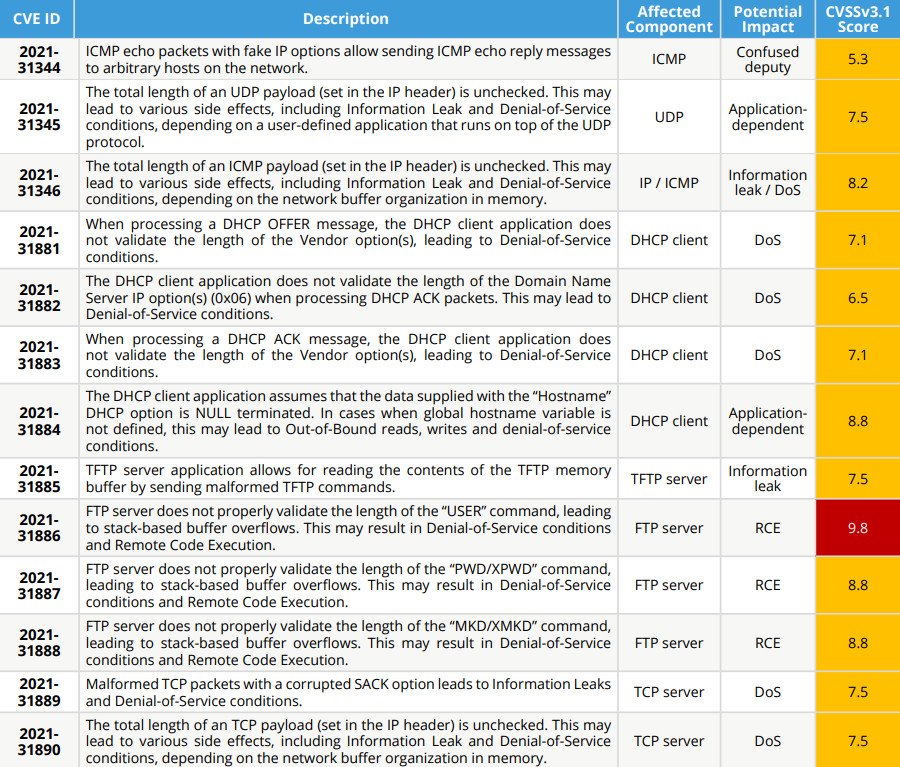

A vulnerabilidade mais perigosa do NUCLEUS: 13 “suíte” é nomeado CVE-2021-31886, que marcou 9.8 fora de 10 na escala de classificação de vulnerabilidade CVSS e permite a execução remota de código arbitrário (RCE). Outros bugs são classificados como problemas de gravidade média a alta.

Os pesquisadores também lançaram um vídeo de prova de conceito demonstrando como o NUCLEUS:13 vulnerabilidades podem ser usadas na prática. O vídeo mostra que o invasor só precisa ter uma conexão de rede com o dispositivo vulnerável, já que o ataque leva apenas alguns segundos para ser concluído.

A Forescout afirma que fez parceria com engenheiros da Siemens e a equipe ICS-CERT para notificar desenvolvedores e fabricantes sobre problemas e corrigi-los antes de publicar o relatório ao público.

ICS-CERT já publicou seus próprios avisos de segurança para atrair organizações’ atenção ao NÚCLEO:13 vulnerabilidades.

Em particular, a CISA recomenda que os utilizadores tomem medidas defensivas para minimizar o risco de exploração desta vulnerabilidade. Especificamente, os usuários devem:

- Minimize a exposição da rede para todos os dispositivos e/ou sistemas do sistema de controle, e garantir que eles não sejam acessíveis pela Internet.

- Localize redes de sistemas de controle e dispositivos remotos atrás de firewalls, e isolá-los da rede de negócios.

- Quando o acesso remoto é necessário, use métodos seguros, como redes privadas virtuais (VPN), reconhecer VPNs pode ter vulnerabilidades e deve ser atualizado para a versão mais atual disponível. Reconheça também que a VPN é tão segura quanto seus dispositivos conectados.

Siemens também lançou atualizações de segurança para todos os seus clientes.

Deixe-me lembrar que também falei sobre o fato de que O problema PwnedPiper representa uma ameaça para 80% dos hospitais dos EUA.