Uma exploração sofisticada direcionada ao sistema de autenticação OAuth2 do Google foi descoberta pelo ator de ameaça Prisma. Esta exploração aproveita funcionalidades não documentadas no endpoint MultiLogin do Google, permitindo que invasores gerem e mantenham cookies persistentes do Google mesmo após uma redefinição de senha.

Vulnerabilidade OAuth2 permite sequestro persistente de sessão

Os atacantes encontraram uma maneira usar componentes específicos do navegador Chrome para sequestrar sessões sem risco de serem interrompidas por alterações de senha. Eles visaram Tabela token_service do Chrome, parte do WebData, para exfiltrar tokens e IDs de contas. Esta tabela contém informações essenciais, como o ID GAIA e a coluna crypto_token. Próximo, os invasores descriptografaram esses tokens criptografados usando uma chave armazenada no estado local do Chrome no diretório UserData.

Este método é semelhante a como o Chrome armazena senhas, indicando que os invasores compreenderam profundamente o sistema de gerenciamento de dados do Chrome. O sucesso da exploração dependeu dos invasores’ capacidade de navegar e utilizar as complexas estruturas de dados do Chrome, especificamente aqueles relacionados autenticação de usuário e gerenciamento de token.

O endpoint MultiLogin é o culpado

O endpoint MultiLogin é um elemento crucial do Sistema OAuth2 do Google. Ele sincroniza contas do Google em vários serviços, garantindo uma experiência de usuário consistente, alinhando os estados da conta do navegador com os cookies de autenticação do Google. No entanto, os invasores descobriram uma maneira de explorar a funcionalidade deste endpoint. Fornecendo vetores de IDs de conta e tokens de login de autenticação, os invasores podem manter acesso não autorizado aos serviços do Google.

Embora esta seja uma operação regular para o endpoint, invasores o usaram maliciosamente. A invisibilidade e a capacidade de exploração do endpoint tornam-no um alvo ideal para exploração. Não está amplamente documentado ou conhecido, e seu papel gerenciamento de sessões simultâneas ou trocas de perfil de usuário torna-o uma ferramenta poderosa para invasores, uma vez que eles entendem como manipulá-lo.

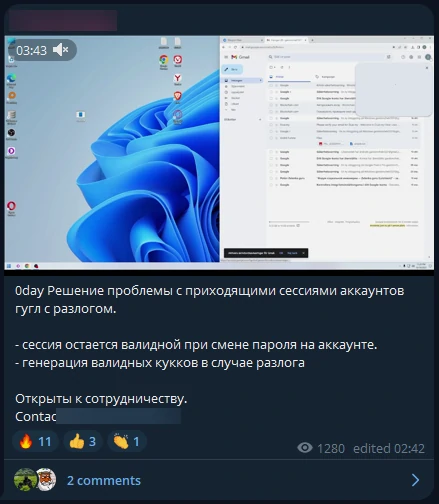

A descoberta e disseminação da exploração OAuth2

De volta em outubro 2023, um dos desenvolvedores de malware descreveu uma vulnerabilidade no OAuth2 e a exploração dela em seu canal Telegram. Esta exploração permitiu exclusivamente a geração de cookies persistentes do Google por meio da manipulação de tokens. Esse recurso garantiu acesso contínuo aos serviços do Google, ignorando as medidas de segurança padrão mesmo depois de redefinir a senha do usuário. Obviamente, o potencial da exploração não passou despercebido.

O infostealer Lumma foi o primeiro a integrar esta exploração em novembro 2023, empregando técnicas avançadas de blackboxing para proteger a metodologia. Esta incorporação marcou o início de uma tendência, já que a exploração rapidamente chamou a atenção de vários grupos de malware. Seguindo Luma, entidades de malware como Rhadamanthys, Batida, Meduza, Risepro, e WhiteSnake implementaram a exploração. Cada grupo trouxe nuances para a aplicação do exploit, indicando sua versatilidade entre os cibercriminosos.

Táticas Ocultas

Além disso, os invasores manipularam o token:Par de ID GAIA, o que também é essencial no processo de autenticação do Google. Esta manipulação permitiu-lhes regenerar cookies de serviço do Google e manter acesso não autorizado às contas dos usuários. Por isso, Luma, um ator-chave na exploração desta vulnerabilidade, criptografou o token crítico:Par GAIA ID com chaves privadas proprietárias. Este processo, conhecido como “caixa preta,” não apenas obscureceu a mecânica central da exploração, mas também a tornou difícil para outras entidades maliciosas replicarem o método.

Como os invasores criptografaram a comunicação entre seu C2 e o terminal MultiLogin, foi um desafio para os sistemas de segurança de rede detectar a exploração. Os protocolos de segurança padrão geralmente ignoram esse tráfego criptografado, confundindo-o com troca legítima de dados.

Medidas Provisórias de Proteção

Enquanto o Google está trabalhando para corrigir a vulnerabilidade, existem algumas etapas imediatas que você pode seguir para proteger sua conta. Primeiro, é recomendado que você saia de todos os perfis do seu navegador. Isso invalidará seus tokens de sessão atuais. Depois de sair, altere sua senha e faça login novamente. A ação irá gerar novos tokens de sessão. Tal passo é essencial porque tokens e IDs GAIA podem ter sido roubados, e gerar novos tokens de sessão impedirá o acesso não autorizado, tornando inúteis os tokens antigos.