Oito Tempestades, um grupo de hackers com motivação financeira, foi rotulado “um dos grupos criminosos financeiros mais perigosos” da Microsoft. Conhecido como UNC3944 e 0ktapus, o grupo ganhou atenção por ataques cibernéticos ousados.

O que é a gangue do crime cibernético Octo Tempest?

A jornada de Octo Tempest no mundo do crime cibernético é intrigante. Apenas alguns meses atrás, isto tornou-se o primeiro afiliado de língua inglesa de the BlackCat ransomware gangue. Esta colaboração marca uma ocorrência rara no ecossistema cibercriminoso, tão historicamente, Grupos de ransomware da Europa Oriental têm sido relutante em fazer negócios com falantes nativos de inglês criminosos.

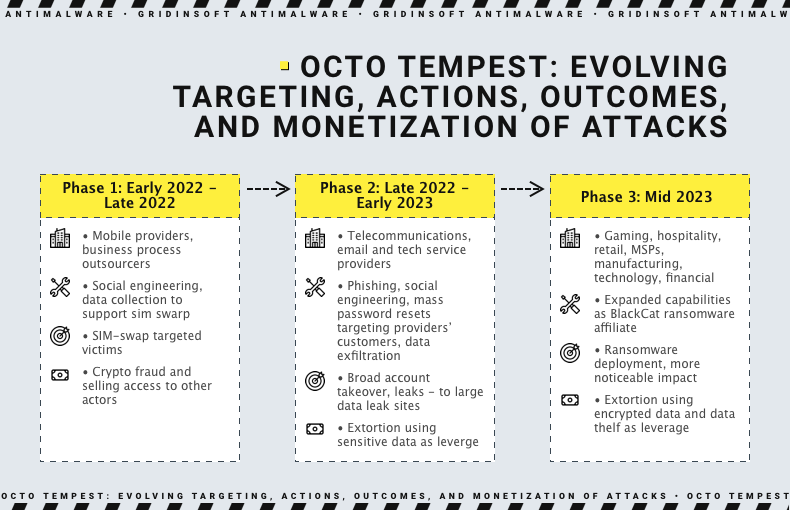

A maneira de trabalhar de Octo Tempest caracterizado por ataques bem organizados e prolíficos, refletindo uma profundidade de conhecimento técnico e o envolvimento de vários operadores com habilidades práticas no teclado. O grupo apareceu pela primeira vez no radar no início 2022, inicialmente visando telecomunicações móveis e organizações de terceirização de processos de negócios para trocas de SIM. Notavelmente, suas atividades eram rastreados para ataques de ransomware contra cassinos de Las Vegas em setembro do mesmo ano.

No entanto, suas ambições não pararam por aí. Em 2022, Octo Tempest orquestrou uma campanha em grande escala que comprometido sobre 130 organizações, incluindo nomes proeminentes como Twilio e Mailchimp, destacando a capacidade do grupo de causar estragos em grande escala.

Colaboração com implantação de BlackCat e Ransomware

Um ponto de viragem significativo na carreira cibercriminosa de Octo Tempest foi a sua colaboração com BlackCat, também conhecido como ALPHV. O grupo começou a implantar cargas de ransomware desenvolvidas pela BlackCat, estendendo seu foco para sistemas Windows e Linux. Mais recentemente, Octo Tempest direcionou seus esforços towards VMWare ESXi servers.

Octo Tempest continua motivado financeiramente, com diversas técnicas de monetização. Suas atividades abrangem desde roubo de criptomoeda até exfiltração de dados para extorsão e implantação de ransomware.

Métodos de acesso inicial do Octo Tempest

Octo Tempest emprega uma variedade de métodos para obter acesso inicial, Incluindo:

- Instalando monitoramento remoto e utilitários de gerenciamento.

- Navegando para portais de login falsos usando um kit de ferramentas de adversário intermediário.

- Compra de credenciais de funcionários roubadas ou tokens de sessão na dark web.

- Conduzindo phishing por SMS campanhas direcionadas a números de telefone de funcionários com links para portais de login falsos.

- Aproveitando trocas de SIM ou encaminhamento de chamadas no número de telefone de um funcionário.

- Iniciando uma senha de autoatendimento redefinir assim que o controle do número de telefone do funcionário for estabelecido.

- Táticas para fomentar o medo e Reconhecimento.

Em casos raros, Octo Tempest recorre a táticas de fomento do medo, visando indivíduos específicos por meio de chamadas telefônicas, Texto:% s, e até mesmo ameaças físicas para coagir as vítimas a compartilhando suas credenciais para acesso corporativo.

Ao obter acesso inicial, o grupo prossegue com um meticuloso processo de reconhecimento. Inclui enumeração de hosts e serviços, Coletando informação, e identificação de documentos relacionados à arquitetura de rede, integração de funcionários, métodos de acesso remoto, políticas de senha, e cofres de credenciais. O seu acesso às redes internas permite-lhes realizar pesquisas amplas em repositórios de conhecimento para reunir inteligência sobre a infraestrutura do alvo.

Defesa contra Octo Tempest

Detectar e defender-se contra Octo Tempest não é fácil tarefa devido à sua uso de engenharia social, técnicas de viver fora da terra, e um kit de ferramentas diversificado. No entanto, especialistas em segurança cibernética oferecem diretrizes para ajudar as organizações a detectar e combater esta crescente ameaça cibernética.

- Monitoramento e revisão de processos relacionados à identidade, Ambientes Azure, e endpoints são passos cruciais para reforçar as defesas contra Octo Tempest.

- Eduque você e seus funcionários sobre engenharia social e táticas de phishing comumente usadas pelo Octo Tempest. Treinamento regular sobre reconhecimento de e-mails e links suspeitos pode ajudar a prevenir ataques bem-sucedidos.

- Mantenha seus sistemas operacionais, Programas, e aplicativos atualizados com os patches de segurança mais recentes. Os cibercriminosos muitas vezes exploram vulnerabilidades conhecidas em software desatualizado.

- Use um firewall para monitorar e filtrar a entrada e tráfego de rede de saída. Sistemas de detecção e prevenção de intrusões (IDPS) também pode ajudar a detectar atividades suspeitas.

- Faça backup regularmente dos seus dados, tanto no local quanto fora do local. No caso de um ataque de ransomware, tendo limpo, backups não infectados podem salvar seus dados.

- Mantenha-se informado sobre ameaças emergentes e vulnerabilidades monitorando notícias de segurança cibernética e feeds de inteligência sobre ameaças. Isso pode ajudá-lo a adaptar suas defesas às ameaças em evolução.