Na semana passada soube-se que em janeiro deste ano, o grupo de hackers Lapsus$ comprometeu um importante fornecedor de sistemas de gerenciamento de acesso e identidade, Okta, e o ataque afetou cerca de 2.5% de clientes.

Entre janeiro 16 e 21, 2022, os hackers tiveram acesso ao laptop de um engenheiro de suporte e a empresa agora admite que o hack deveria ter sido divulgado antes.

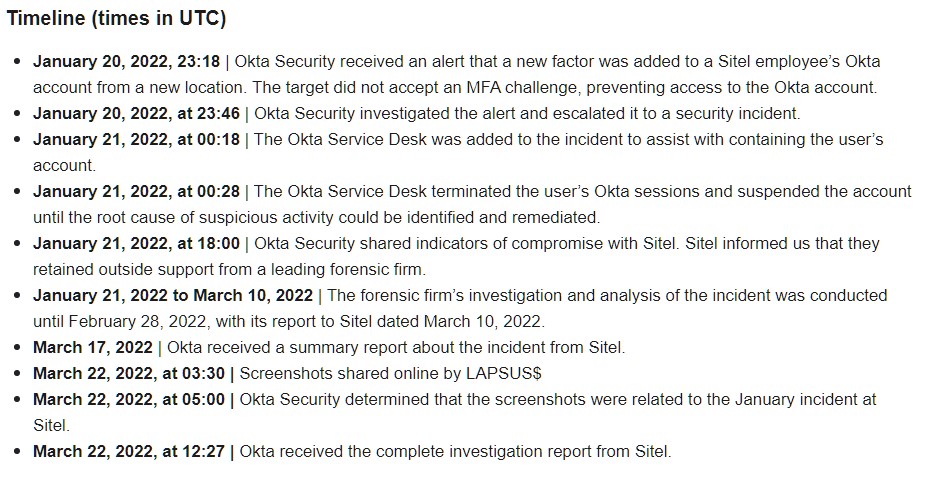

No blog da empresa, Okta representantes expressaram pesar que não revelaram detalhes sobre o Cair hackear mais cedo, e também compartilhou uma cronologia detalhada do incidente e sua investigação. Noto que depois da notícia do hack, as ações da empresa caíram 20% em menos de uma semana.

Acontece que, o hack afetou Sitel, Provedor terceirizado de suporte ao cliente da Okta.

Okta diz que cometeu um erro nesta fase, porque, em última análise, a própria Okta é responsável pelos prestadores de serviços contratados (como Sitel). A declaração também enfatiza que em janeiro a escala do incidente foi seriamente subestimada, porque parecia que tudo se limitava a uma tentativa frustrada de assumir a conta de um engenheiro de suporte da Sitel. Em todo o caso, os cibercriminosos envolvidos na investigação do incidente chegaram a tais conclusões.

Okta reiterou que o ataque afetou apenas 2.5% (366 empresas) de clientes, e também enfatizou que a conta de engenheiro da Sitel comprometida poderia ser usada para redefinir repetidamente as senhas dos usuários, mas não pôde ser usado para fazer login em suas contas, tinha acesso limitado a Sim tickets e sistemas de suporte, e não foi possível fazer o upload, criar, ou exclua registros de clientes.

Como um lembrete, os hackers contestaram na semana passada a afirmação de Okta de que o hack geralmente não teve sucesso, alegando que eles” logado no portal [como] superusuário com capacidade de redefinir a senha e MFA para ~ 95% de clientes.”

Deixe-me também lembrá-lo que nos disseram que O grupo de hackers Lapsus$ roubou os códigos-fonte de Microsoft produtos.