De volta em meados de outubro 2023 Okta, um dos maiores fornecedores de identidade do mundo, sofreu uma violação de dados. Vulnerabilidades de segurança em seu sistema de suporte permitiu que hackers acessassem uma das contas de suporte. Anteriormente, foi dito sobre uma quantidade miserável de clientes que sofreram com a violação. Mas mais de um mês depois, a empresa divulga que hackers conseguiram vazar informações sobre todos os clientes da Central de Ajuda do Okta.

Okta Hack resulta em uma violação massiva de dados

Como era originalmente esperado, a violação de dados na Central de Ajuda do Okta afetou apenas um número miserável de usuários. Devido à má autenticação do token de sessão, hackers conseguiram fazer login disfarçados de um cliente legítimo e gerar várias entidades adicionais. Isso acabou exigindo uma função projetada para listar todas as contas da Central de Ajuda, qual, como se acreditava originalmente, não teve sucesso. A partir de outubro 20, Okta afirmou apenas 134 contas tendo seus dados expostos neste incidente.

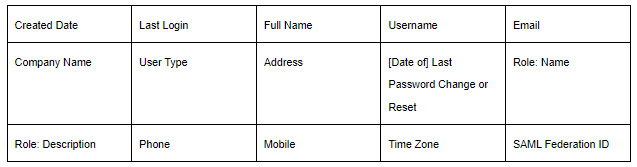

Como acabou, esse número foi fortemente subestimado. Uma investigação mais aprofundada mostrou que os hackers despejaram com sucesso informações sobre todas as contas do sistema. O co compartilha alguns detalhes específicos em relação aos tipos de dados expostos nessa violação:

Portanto, é possível que alguns dos usuários (0.4%, ou 72 pessoas) ter mais do que apenas e-mail e nome expostos. Não muito, mas isso já cria algum contraste crítico with the original claims da empresa. E, o que é mais importante, levanta questões sobre a arquitetura de segurança dentro da empresa.

Mais detalhes do Okta Hack apareceram

Além da divulgação da exposição de dados, a empresa também compartilhou alguns novos detalhes sobre o hack. Acontece que, bandidos colocam as mãos em uma conta de serviço, projetado para funcionar com um algoritmo automatizado em execução em uma máquina. Isso geralmente é necessário para criação automatizada de backup e tarefas agendadas semelhantes. As credenciais desta conta foram armazenadas entre outros dados na conta do Google do funcionário que os hackers anteriormente consegui acessar.

Isso explica a falta de proteção do MFA na conta comprometida (o que não é uma opção para uma máquina) e seus altos privilégios. Antes, a história parecia bastante irônica. O maior provedor de identidade não se preocupa em usar mecanismos de proteção de identidade em suas próprias redes. Agora, embora faça sentido - bem como levanta novas questões sobre como proteger contas semelhantes. E ainda não justifica que o comprometimento da conta de um único funcionário tenha comprometido de fato todo o serviço.