Uma vulnerabilidade no Microsoft Outlook está sob exploração ativa – essa é a notificação preocupante da Microsoft. O maior desenvolvedor de software do mundo alerta sobre hackers patrocinados pelo Estado russo que usam esta violação para realizar ataques cibernéticos. Apesar da correção para o problema ter sido lançada 8 meses antes, ainda há uma quantidade preocupante de instâncias não corrigidas.

Vulnerabilidade do Microsoft Outlook usada por hackers apoiados pelo Kremlin

Sendo um bug de escalonamento de privilégios, CVE-2023-23397 recebeu quase a pontuação CVSS mais alta de 9.8. A classificação foi adiada em março 2023, quando a vulnerabilidade foi originalmente descoberta. E bem, o fluxo de ataques começou com a exploração desta vulnerabilidade confirma cada pedacinho dessa pontuação.

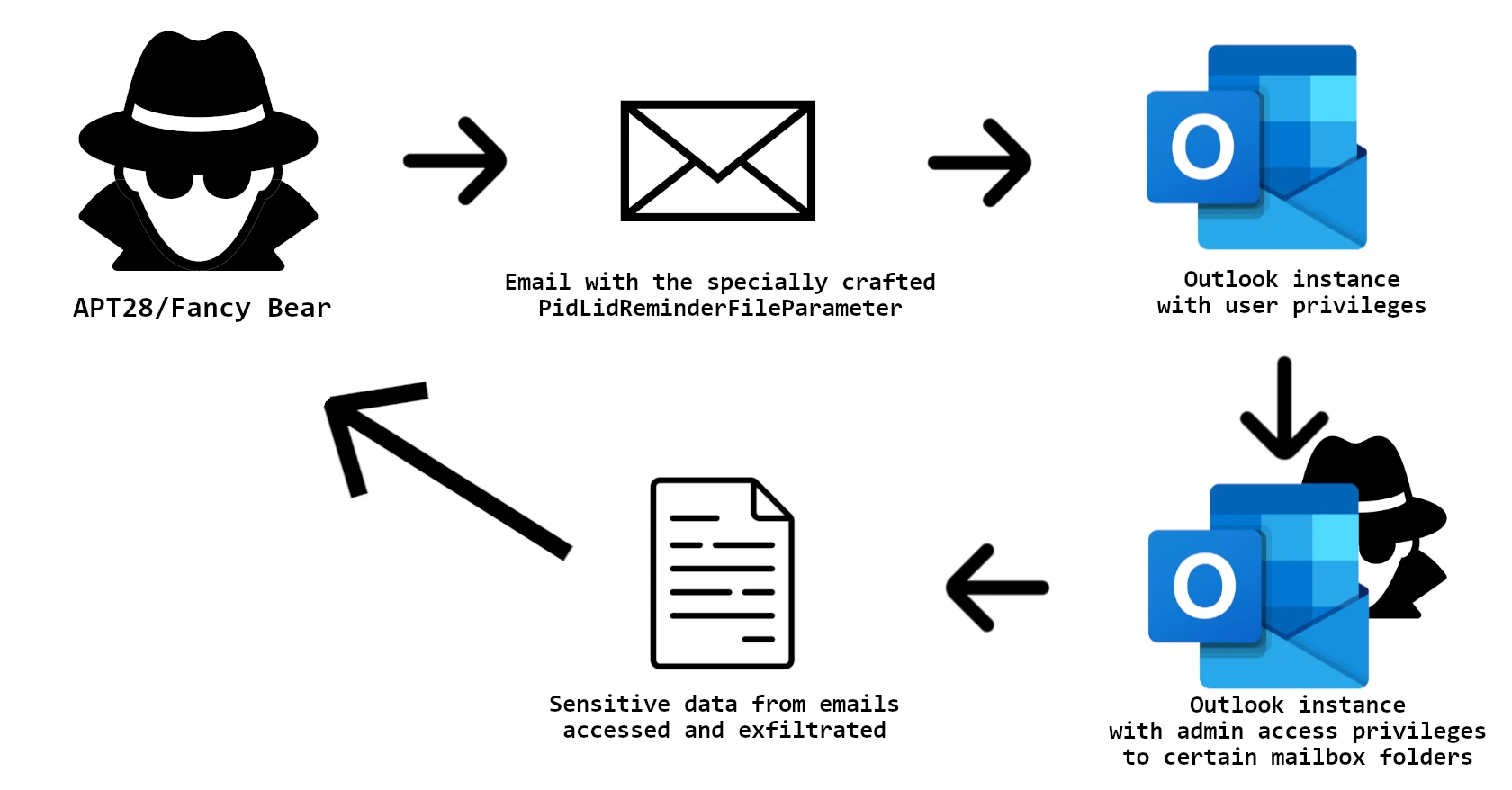

Por sua essência, a vulnerabilidade consiste em a capacidade de vazar o hash Net-NTLMv2 enviando uma mensagem de e-mail especialmente criada. É possível devido aos recursos do formato de transferência específico que a Microsoft usa no Outlook. Através de brincar com o Parâmetro PidLidReminderFile configurações, adversários podem vazar o hash e enviá-lo para seu servidor de comando. É isso para esta exploração, mas o curso principal das ações acontece depois.

Forest Blizzard explora MS Outlook em ataques à Polônia

Os pesquisadores da Microsoft notaram um principal ator de ameaça usando o CVE-2023-23397 em seus ataques cibernéticos – Forest Blizzard, também conhecido como. APT28/Urso Chique. Este ator ameaçador tem uma conexão comprovada com o governo russo, particularmente à Direcção Principal de Inteligência (GRU). Na campanha que explorou a vulnerabilidade descrita do Outlook, hackers visaram principalmente a Polônia.

Ao receber o hash Net-NTLMv2, os adversários conseguiram manipular as permissões de acesso a pastas específicas da caixa de correio. Esse, por sua vez, acabou com a capacidade de ler todo o conteúdo. Os hackers visavam especificamente aqueles que poderiam armazenar qualquer valor and potentially sensitive information.

Tal objectivo é bastante óbvio – a Polónia teve as suas relações com a Rússia arruinadas desde Fevereiro 2023. E a sua participação na entrega de suprimentos para a Ucrânia é um ponto de interesse para a inteligência russa. Embora essa espionagem tenha as mesmas táticas que os cibercriminosos usam em ataques a corporações, o alvo final é o que é diferente. No entanto, nada impede que os hackers apliquem as mesmas táticas in attacks on other countries.

Instale o patch, Microsoft insiste

Como mencionei no início, o patch para CVE-2023-23397 estava disponível em março 2023. A Microsoft o lançou quase imediatamente após divulgá-lo. E como é uma vulnerabilidade no protocolo, não há muito que você possa fazer para mitigar temporariamente o problema. Mesmo que possa ser problemático atualizar todas as instâncias logo após o patch, foi bastante tempo para organizar a atualização.