Os especialistas da Bitdefender deram uma descrição detalhada do trabalho da botnet P2P Interplanetary Storm (também conhecido como IPStorm), que usa dispositivos infectados como proxy.

Segundo pesquisadores, a botnet inclui mais de 9,000 anfitriões (de acordo com outras fontes, o número de dispositivos infectados excede 13,500), a grande maioria dos quais está executando Android, e cerca de um por cento estão executando Linux e Darwin.

“São vários roteadores, NAS, Receptores UHD, placas multifuncionais (por exemplo, Raspberry Pi) e outros dispositivos IoT. A maioria dos dispositivos infectados está localizada em Hong Kong, Coreia do Sul e Taiwan”, – disseram os pesquisadores.

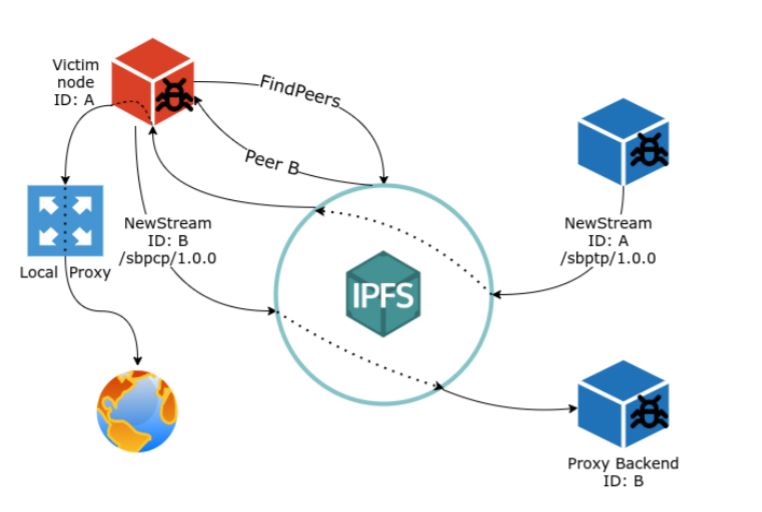

Os pesquisadores escrevem que o propósito da botnet pode ser adivinhado pelos nós especializados que fazem parte da infraestrutura de controle do malware.:

- um servidor proxy que faz ping em outros nós para confirmar sua disponibilidade;

- programa de verificação de proxy que se conecta ao servidor proxy do bot;

- um gerente que dá comandos para varredura e força bruta;

- interface backend responsável por hospedar API Web;

- um nó que usa chaves criptográficas para autenticar outros dispositivos e assinar mensagens autorizadas;

- nó usado para desenvolvimento.

Geral, esta infraestrutura garante a verificação da disponibilidade dos nós, conectando-se a um proxy, hospedar uma API Web, assinando mensagens autorizadas, e até mesmo testando malware na fase de desenvolvimento, dizem os pesquisadores.

“Tudo isso sugere que o botnet está sendo usado como uma rede proxy, provavelmente oferecido como um serviço de anonimato”, - diz o relatório do Bitdefender.

A Tempestade Interplanetária é infectada por meio de varredura SSH e adivinhação de senha fraca. O malware em si é escrito na linguagem Go, e o relatório enfatiza que suas principais funções foram escritas do zero, e não emprestado de outras botnets, como muitas vezes acontece. No total, os pesquisadores encontraram mais de 100 mudanças no código do malware, portanto, o desenvolvimento da Tempestade Interplanetária está ganhando impulso.

O código do malware integra a implementação dos protocolos de código aberto NTP, UPnP e SOCKS5, bem como a biblioteca lib2p para implementar funcionalidade ponto a ponto. O malware também usa uma pilha de rede baseada em lib2p para interagir com IPFS.

“Em comparação com outros malwares Go que analisamos no passado, IPStorm é notável por seu design complexo de interações de módulos e pela maneira como usa construções libp2p. É claro que o invasor por trás deste botnet tem um bom domínio do Go”, — os especialistas resumem.