Corte de papel, uma solução de software usada para gerenciamento de impressão, parece ser vulnerável à execução remota de código (RCE). Outra violação de segurança que surgiu junto com a anterior permite extrair dados do usuário dos perfis criados no programa. A vulnerabilidade RCE já é usado em ataques cibernéticos.

O que é Paper Cut?

PaperCut é uma solução de gerenciamento de impressão, que permite ajustar o uso da impressora. Ele fornece recursos como rastreamento de trabalhos de impressão, gerenciamento de cota de impressão, alocação de custos, e impressão segura, entre outros. Este último é excepcionalmente necessário para evitar possíveis vazamentos de dados dentro da empresa. O software suporta uma ampla gama de impressoras diferentes, scanners, e outros dispositivos para esse fim. É uma solução bastante popular – os dados mais recentes dizem sobre 100+ milhões de usuários em todo o mundo. Pode ser muito, muito lamentável se algo tão popular não for seguro.

Duas vulnerabilidades encontradas no software PaperCut

Pesquisas recentes mostram que o PaperCut tem duas vulnerabilidades – um é ruim, e o outro é horrível. Vamos começar com o mais preocupante. CVE-2023-27350 permite execução remota de código (RCE) sem qualquer autenticação. Vulnerabilidades RCE/ACE são extremamente perigosas, e vendo um 9+ A taxa CVSS para eles é uma coisa comum. Este recebeu 9.8 pontos – equalização the recently-discovered MSMQ vulnerability.

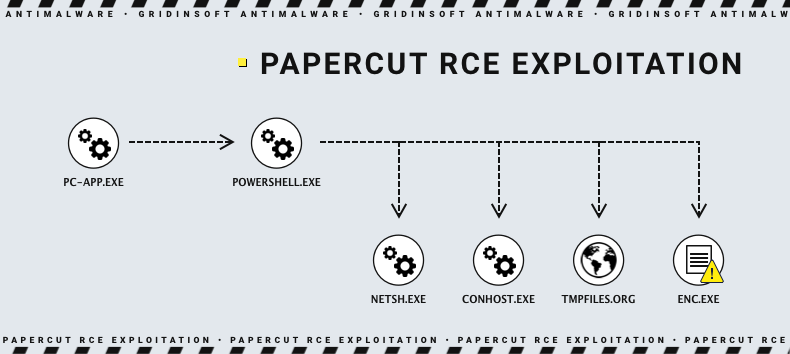

Ainda mais desagradável é o facto de bandidos já conseguiram usar esta vulnerabilidade para ataques cibernéticos. TrendMicro relatou sobre hackers usando a vulnerabilidade RCE para executar um script do PowerShell. Estes últimos baixaram uma carga útil de ransomware, circunavegar soluções de segurança passiva presentes na rede. Os atores da ameaça fizeram esse truque usando o Windows Network Shell (netsh) Utilitário. Outra característica interessante desse ataque é o uso de hospedagem temporária de dados para entrega de carga útil.. Em 60 minutos, o arquivo é removido automaticamente da hospedagem, saindo 0 evidência.

CVE-2023-27351 é menos grave, mas ainda assim desagradável. Também permite acesso não autorizado, mas desta vez as informações dos usuários estão sob ataque. Os hackers podem extrair coisas como nomes completos dos usuários, nomes de usuário, e-mails e até números de cartão. Toda esta informação está disponível a partir de perfis de usuários criados nos servidores PaperCut MF. Pode potencialmente permitir que invasores extraiam credenciais para as contas PaperCut.

Lista de software PaperCut vulneráveis às explorações mencionadas:

| CVE-2023-27350 | CVE-2023-27351 |

| Servidores de sites | PaperCut MF/NG v.15.0 ou posterior |

| Servidores de aplicativos | Servidores de aplicativos |

| PaperCut MF/NG v.8.0 ou posterior |

Como se proteger contra a vulnerabilidade do PaperCut?

Felizmente para todas as empresas que usam o programa, o desenvolvedor já reconheceu esse problema e lançou uma atualização de segurança. Eles recomendam instalar as atualizações mais recentes disponíveis para software vulnerável o mais rápido possível. Uma reação tão rápida é muito apreciada, mas as empresas geralmente tendem a atrasar as atualizações. Isso pode ser causado por vários fatores, alguns dos quais são difíceis de lidar. Por essa razão, medidas preventivas podem ser uma opção mais conveniente.

A solução mais eficaz contra a exploração é software antimalware com política de confiança zero. Supõe que nenhum software é confiável, e cada ação deve ser verificada. Soluções modernas de EDR/XDR geralmente optam por esta política exata, pois fornece taxas de proteção muito mais altas contra ameaças modernas. Certamente, tem suas desvantagens – mas elas são fracas em comparação com as consequências do ataque de ransomware ou atividade APT.

Solução adicional existe usando proteção de rede ativa. Como mencionei acima, hackers usaram netsh para enganar as restrições do firewall e acessar a hospedagem de arquivos. Soluções de segurança de rede mais avançadas, como sistemas de detecção e resposta de rede, são invulneráveis a isso. Eles também tornarão muito mais fácil analisar os ataques cibernéticos (ou suas tentativas), e implementar medidas reativas urgentes.