Os pesquisadores descobriram uma vulnerabilidade chamada ParseThru – o bug afeta produtos baseados em Go e pode ser usado para obter acesso não autorizado a aplicativos em nuvem.

Especialistas da empresa israelense olho de boi, especializada na segurança de aplicativos em nuvem, notei o problema. ParseThru está relacionado a como a análise de URL é implementada em alguns Vá para aplicativos. A implementação cria vulnerabilidades que permitem que invasores executem ações maliciosas.

Deixe-me lembrá-lo de que também informamos que Os desenvolvedores de malware aumentam o uso de linguagens de programação incomuns, e também que o O ataque Trojan Source é perigoso para compiladores da maioria das linguagens de programação.

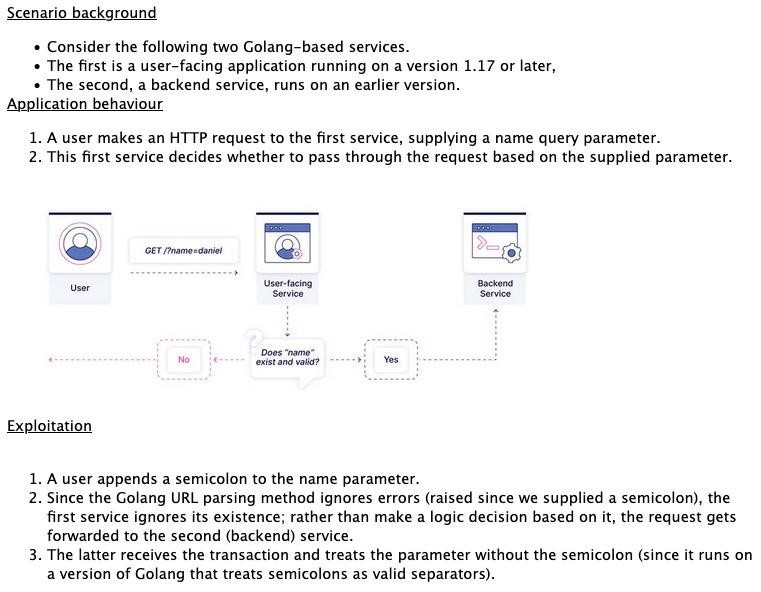

Os especialistas explicam isso até a versão 1.17, Go tratou o ponto e vírgula na parte de consulta de um URL como um delimitador válido (por exemplo: exemplo.com?uma=1;b=2&c=3), e depois dessa versão, o comportamento foi alterado para exibir um erro ao encontrar uma string de consulta contendo ponto e vírgula.

No entanto, pesquisadores descobriram que se um aplicativo de usuário for executado em Go 1.17 ou mais tarde, e seu back-end associado é executado em uma versão anterior do Go, um invasor pode contrabandear solicitações com parâmetros de consulta que normalmente seriam rejeitados. Aquilo é, a ideia é enviar solicitações especialmente preparadas contendo ponto e vírgula, que será ignorado pelo Golang API do usuário, mas será processado pelo serviço interno.

Os analistas da Oxeye conseguiram encontrar vários projetos de código aberto vulneráveis ao ParseThru. Esses incluem Capitão Roteador HTTP e proxy reverso, Tráfego Proxy reverso HTTP e balanceador de carga, e a Porto CNCF Projeto, projetado para garantir que as imagens de contêiner sejam seguras e confiáveis. Os pesquisadores citam Harbor como exemplo: no seu caso, a vulnerabilidade permitirá que invasores leiam dados privados Docker imagens com acesso limitado, que em circunstâncias normais lhes seriam inacessíveis.

A Oxeye já comunicou suas descobertas aos desenvolvedores dos aplicativos afetados, e eles lançaram correções.