Uma equipe de pesquisadores da Universidade de Michigan, a Universidade da Pensilvânia, e a NASA detalharam um TTEthernet (Ethernet acionada por tempo) Ataque PCspoF que pode desativar a espaçonave Orion.

Especialistas dizem vulnerabilidades nesta tecnologia de rede, que é amplamente utilizado nas indústrias espacial e de aviação, poderia ter consequências catastróficas para sistemas críticos, incluindo a perturbação NASA missões.

Deixe-me lembrá-lo de que também escrevemos isso A NASA enfrentou 6000 ataques cibernéticos nos últimos quatro anos, e também isso O malware se esconde em imagens do James Webb Telescópio.

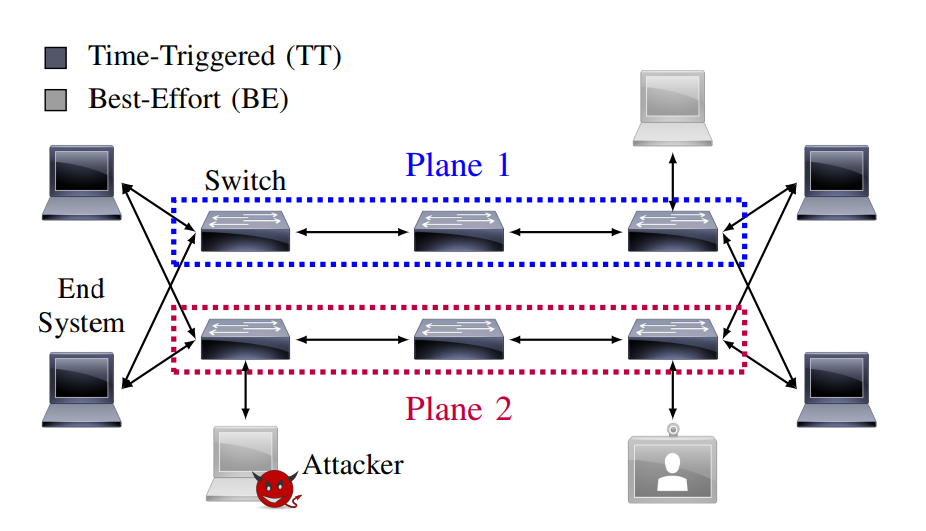

TTEthernet torna-se comum Ethernet em uma rede determinística com determinados tempos de transferência entre nós e amplia significativamente o uso do padrão Ethernet clássico. Em uma rede de criticidade mista, tráfego com diferentes requisitos de tempo e tolerância a falhas pode coexistir.

Na verdade, TTEthernet permite tráfego crítico em termos de tempo (de dispositivos que enviam dados altamente sincronizados, mensagens agendadas de acordo com uma programação predeterminada) usar os mesmos switches que lidam com tráfego não crítico, como Wi-Fi de passageiros em aviões.

Além disso, TTEthernet é compatível com o padrão Ethernet usado em sistemas convencionais. Isolados TTEthernet acionado por tempo tráfego dos chamados melhor esforço tráfego, ou seja, sistemas não críticos, encaminhando suas mensagens em torno de tráfego acionado por tempo mais importante.

Isso permite combinar diferentes dispositivos em uma rede, sistemas de missão crítica podem funcionar em equipamentos de rede mais baratos, e os dois tipos de tráfego não se sobrepõem.

Os criadores do PCspooF dizem que o TTEthernet é essencialmente o “espinha dorsal da rede” em nave espacial, incluindo a NASA Órion nave espacial, o Portal Lunar estação Espacial, e a Arianne 6 veículo de lançamento. contendor” para substituir o Rede de área do controlador ônibus e o FlexRay protocolo.

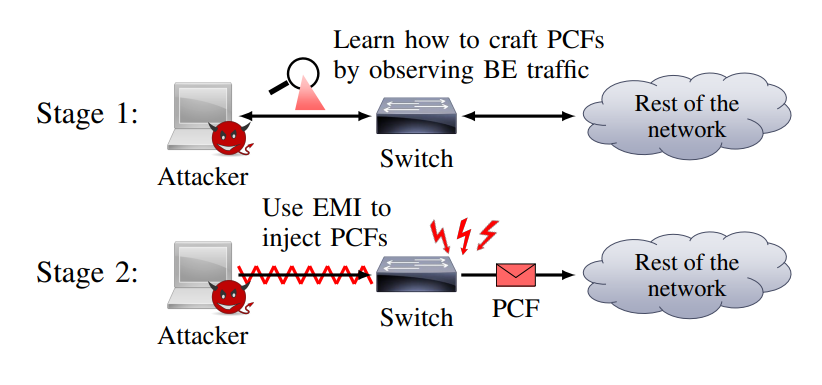

Segundo os pesquisadores, o ataque PCspooF é o primeiro ataque da história que quebrou o isolamento de diferentes tipos de tráfego entre si. A essência do problema reside no fato de que o PCspooF viola o sistema de sincronização, Chamou o Quadro de controle de protocolo (PCF), cujas mensagens fazem com que os dispositivos funcionem dentro do cronograma e garantem sua comunicação rápida.

Então, os pesquisadores descobriram que dispositivos não críticos de melhor esforço podem exibir informações privadas sobre a parte da rede acionada pelo tempo. Além disso, esses dispositivos podem ser usados para criar mensagens de sincronização maliciosas. Um malicioso, dispositivo não crítico pode violar a garantia de isolamento na rede TTEthernet.

O dispositivo de melhor esforço comprometido pode então criar EMI no switch, forçando-o a enviar mensagens de sincronização falsas para outros dispositivos TTEthernet.

Uma vez que tal ataque seja lançado, Dispositivos TTEthernet ocasionalmente perdem a sincronização e se reconectam. Como resultado, eles perdem a sincronização (a dessincronização pode durar até um segundo), levando à incapacidade de enviar dezenas de mensagens acionadas por tempo e causar falhas em sistemas críticos. Na pior das hipóteses, PCspooF provoca tais falhas simultaneamente para todos os dispositivos TTEthernet na rede, os pesquisadores explicam.

Para testar o PCspooF, especialistas usaram componentes de hardware e software da NASA para simular um missão de redirecionamento de asteroides quando Orion teve que atracar com uma espaçonave tripulada automatizada. Como resultado, o ataque PCspooF forçou Orion a se desviar do curso e falhar completamente no acoplamento.

Depois de testar o ataque com sucesso, pesquisadores relataram o problema para organizações que usam TTEthernet, incluindo a NASA, a Agência Espacial Europeia (ESA), Sistemas Espaciais Northrop Grumman, e Defesa Airbus e Espaço. Agora, com base nos dados dos pesquisadores, A NASA está revisando os protocolos para experimentos a bordo e testando seus equipamentos comerciais prontos para uso.

Como proteção contra PCspooF e as consequências de tais ataques, especialistas recomendam o uso de conectores ópticos ou estabilizadores de tensão (para bloquear interferência eletromagnética); verificando os endereços MAC de origem para ter certeza de que são autênticos; ocultando os principais campos PCF, usando um protocolo de autenticação de camada de enlace, como IEEE 802.1AE; aumentar o número de mestres de sincronização e desativar transições de estado perigosas.

As tecnologias espaciais não garantem proteção absoluta: existem exemplos de ataques autênticos. Por exemplo, a mídia escreveu isso DopplePaymer operadores de ransomware foram hackeados por empreiteiro da NASA.