O que é teste de penetração?

O teste de penetração é um método pelo qual a segurança de sistemas e redes de computadores pode ser avaliada simulando um ataque de hackers.

É possível tentar crackear sistemas e aplicações através de testes de penetração. Permite identificar vulnerabilidades em aplicações’ interfaces, interfaces de programação de aplicativos, ou em outro lugar do sistema. Se essas vulnerabilidades não forem corrigidas a tempo, eles são mais propensos a serem atacados mais tarde através penetração de código. Isso justifica o teste de penetração, que também é chamado hacking ético.

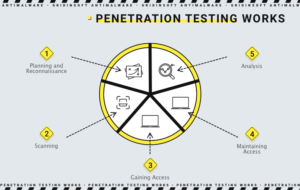

Estágios de teste de penetração

- Planejamento e reconhecimento

esta etapa inclui os seguintes itens:- Definir o propósito e o escopo do teste. O mesmo se aplica a sistemas que requerem soluções, e incluir métodos de teste no processo.

- Para entender melhor como funciona o alvo e suas possíveis vulnerabilidades, é necessário coletar informações sobre o serviço de correio, domínios de rede e outras coisas relacionadas.

- Digitalizando

A digitalização será o próximo passo. Isso ajudará a entender como o aplicativo alvo reage às tentativas de invasão. É importante fazer isso por:- Análise estática – esta verificação de código ajuda a determinar seu comportamento durante a operação. Em uma passagem, essas ferramentas podem escanear todo o código.

- Análise dinâmica – esse método é mais prático, pois fornece ao aplicativo representação de desempenho em tempo real.

- Ganhando acesso

Script entre sites, backdoors e injeções de SQL são usados para identificar vulnerabilidades neste ataque a sites. Para entender quais podem ser os danos subjacentes, você deve usar vulnerabilidades, roubando dados, interceptando tráfego, aumentando privilégios e muito mais. - Mantendo o acesso

Esta fase visa determinar se as vulnerabilidades podem ser usadas para permitir que um intruso esteja presente no sistema explorado e obtenha acesso total ao dispositivo.. O objetivo final, claro, é roubar dados confidenciais imitando ameaças persistentes. - Análise

Como resultado do teste de penetração, é possível obter:- Vulnerabilidade específica

- Dados confidenciais

- O tempo durante o qual os testes de penetração podem passar despercebidos.

Todo o processo descrito acima é analisado pelo sistema de segurança para decidir como corrigir as vulnerabilidades do sistema, configurar o WAF (Firewall de aplicativos da Web) parâmetros, e reconhecer ataques semelhantes no futuro.

Métodos de teste de penetração

Testes externos

Um ato de hacking ético como isso é. Através deste método, testador externo pode acessar nomes de domínio, servidores de e-mail, sites de empresas, aplicativos da web e, eventualmente, extrair todas as informações relevantes deles.

Testes internos

Este método é simulado. Um hacker imita um ataque que parece ter acesso a um aplicativo atrás de um firewall. Tudo começa com o fato de que o invasor, graças a um ataque de phishing, rouba as credenciais do funcionário, e então, graças a esses dados, imita ataques subsequentes.

Teste cego

Ao realizar este ataque, o o testador sabe apenas qual será sua empresa-alvo. Mas há uma vantagem para a equipe de segurança: eles estão esperando algum tipo de ataque, e eles podem assistir em tempo real.

Teste duplo-cego

Nesse caso, o serviço de segurança não será capaz de construir uma defesa antes do hack, como é não terá informações avançadas sobre o ataque.

Teste direcionado

Este método envolve o trabalho conjunto do testador e do pessoal de segurança. É uma espécie de exercício em que o a equipe de segurança recebe um feedback do ponto de vista de um hacker.

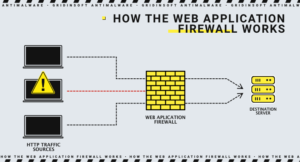

Testes de penetração e firewalls de aplicativos da Web

Testes de penetração e WAF podem ser considerados alguns benefício mútuo medidas de segurança. O empregador de muitos métodos de teste usará apenas dados WAF (uso e detecção de fraquezas, Histórico..) Mas esses dados também são benéficos para os administradores do WAF, considerando que o feedback correto é estabelecido. Eles podem atualizar o WAF após a conclusão do teste e, assim, proteger contra pontos fracos que foram detectados durante o próprio teste.

O teste de penetração também pode ser útil para procedimentos de auditoria de segurança, como SOC 2 e PCI-DSS. No caso do PCI-DSS 6.6, isso só pode acontecer ao usar um WAF certificado. Mas esta característica não torna o teste de penetração menos útil e não reduz todas as suas capacidades e benefícios acima mencionados..