Akamai identificou um novo kit de phishing que está sendo instalado em sites WordPress hackeados e tem como alvo usuários do PayPal.

O malware tenta roubar as informações pessoais das vítimas, e também pede para tirar uma selfie com documentos de identidade.

Deixe-me lembrá-lo de que também escrevemos isso iraniano Operação Spear Phishing Visa altos executivos dos EUA e de Israel, e também isso A polícia cibernética ucraniana prendeu o autor de Kit de Phishing uPanel.

A nova ameaça foi descoberta depois que invasores infectaram pesquisadores’ potes de mel com isso. Aparentemente, os invasores invadem qualquer ambiente mal protegido WordPress sites usando listas de logins e senhas comuns. Depois que eles invadem o site de outra pessoa, hackers usam acesso para instalar um plug-in de gerenciamento de arquivos que permite baixar um kit de phishing.

Os desenvolvedores deste kit de phishing tentaram fazer com que sua página fraudulenta parecesse profissional e imitasse completamente a página real. PayPal local na rede Internet. Então, o autor do malware ainda usa o htaccess para reescrever a URL para que ela não termine com uma extensão PHP.

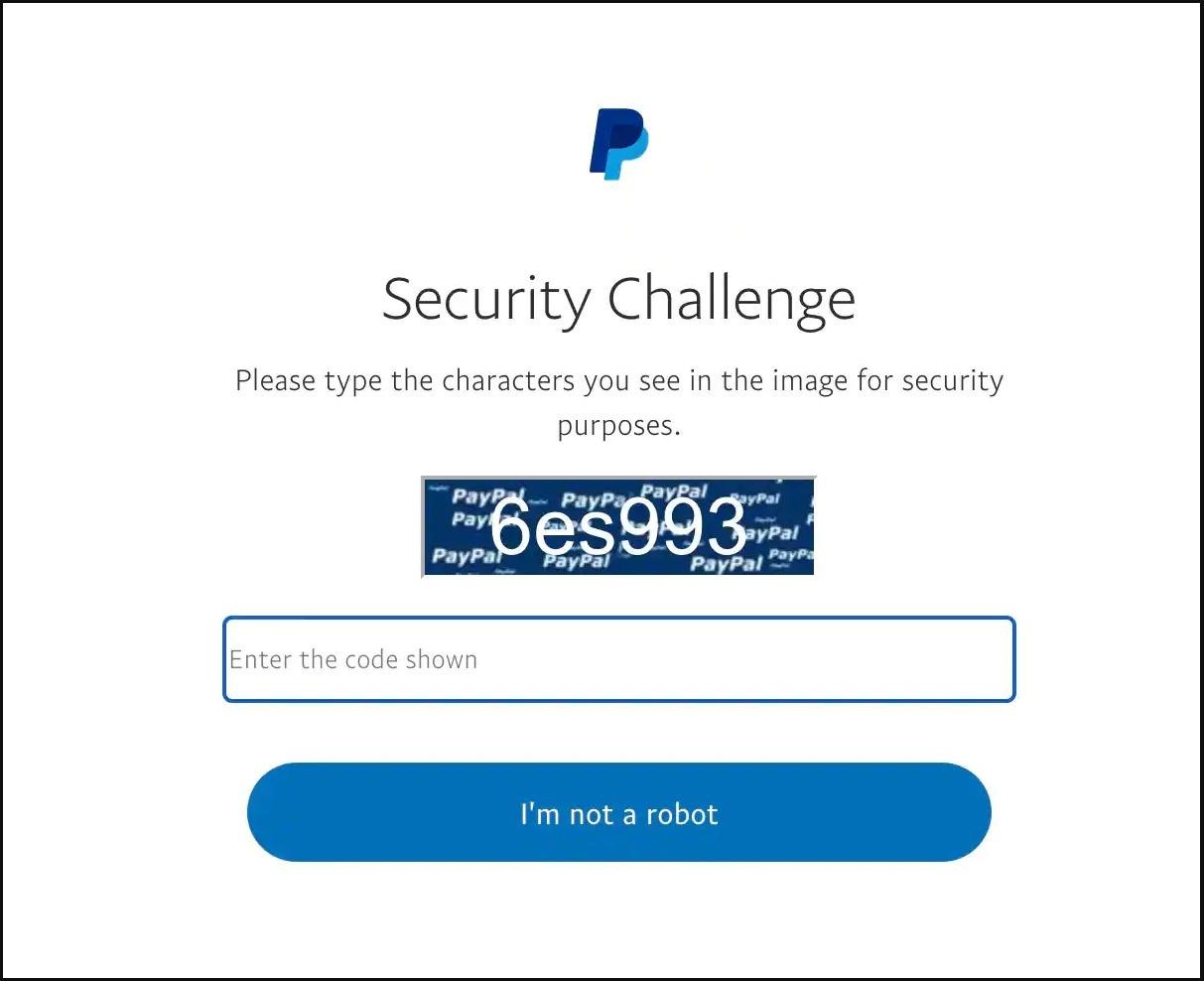

O victim’s identity theft começa com um CAPTCHA que o usuário é solicitado a resolver. Analistas dizem que a medida cria uma falsa sensação de legitimidade para as vítimas. A vítima é então solicitada a fazer login em sua conta do PayPal, e as credenciais são, claro, transferido automaticamente para o invasor.

No entanto, isso é apenas o começo da fraude. Avançar, a página de phishing informa que atividades suspeitas foram supostamente detectadas na conta da vítima, e agora o usuário precisa fornecer informações adicionais para verificação. Como resultado, a vítima é solicitada a fornecer muitas informações pessoais e financeiras, incluindo detalhes do cartão de pagamento (incluindo o código CVC), endereço físico, número da Segurança Social, e até o nome de solteira da mãe.

Coletar tantos dados diferentes não é uma prática comum para kits de phishing, mas os invasores não param por aí e pedem à vítima que vincule uma conta de e-mail ao PayPal. Como resultado, os hackers recebem um token que pode ser usado para acessar o conteúdo da caixa de correio fornecida.

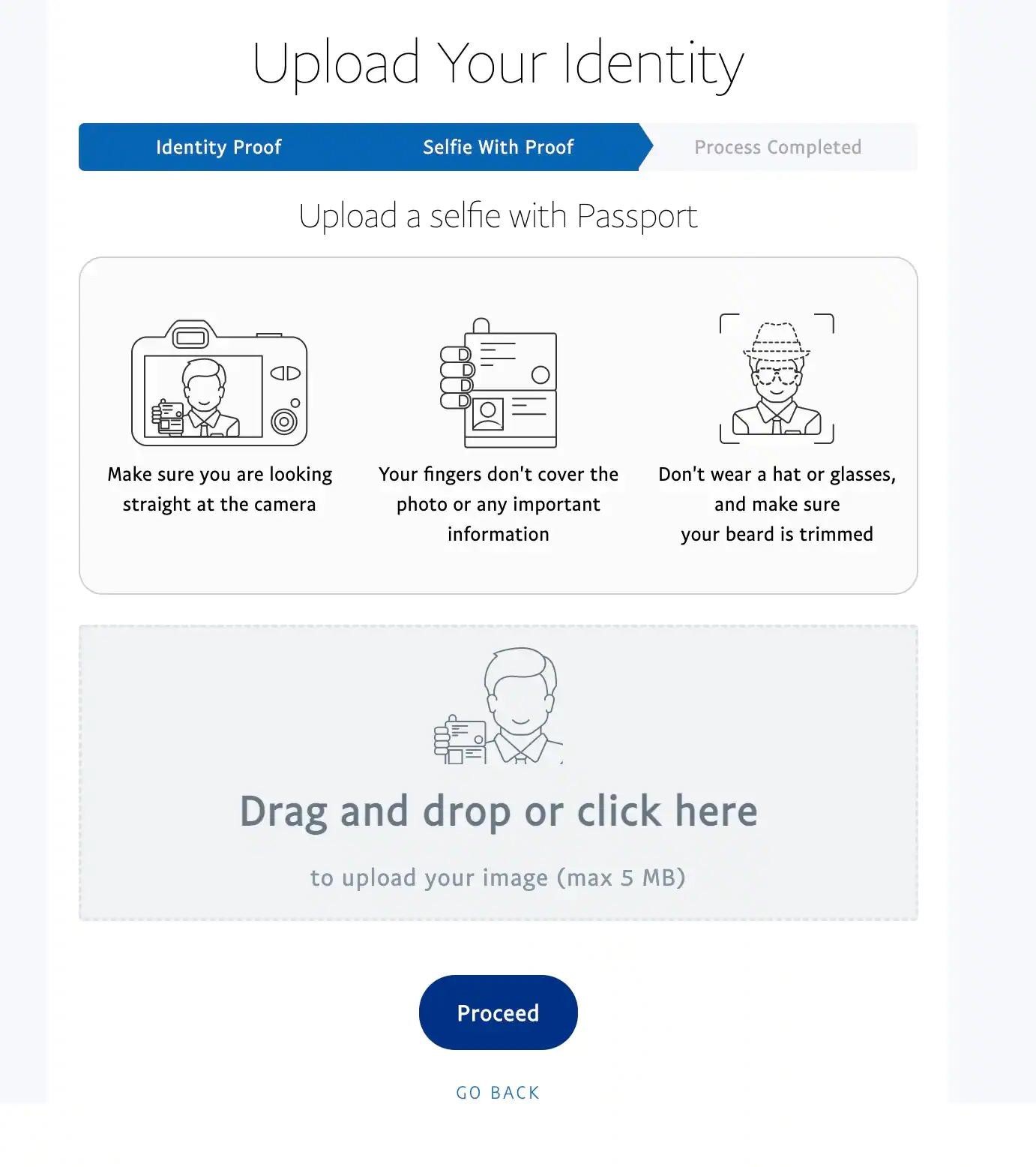

E finalmente, na última etapa do ataque, o usuário é solicitado a tirar uma foto com documentos oficiais de identificação. Os hackers aceitam passaportes, outros documentos de identidade emitidos pelo governo, e carteiras de motorista, com instruções detalhadas sobre como baixá-los.

Akamai especialistas observam que todas essas informações podem ser usadas por invasores para diversas atividades ilegais – do roubo de identidade à lavagem de dinheiro (por exemplo, criando contas de negociação de criptomoedas, registrando empresas), desde manter o anonimato até confiscar contas bancárias ou clonar cartões de pagamento.

Embora esse golpe possa parecer muito desajeitado e óbvio para muitos, Os pesquisadores da Akamai garantem que a engenharia social torna este kit de phishing muito eficaz. Eles explicam que a verificação de identidade é comum hoje em dia e pode ser feita de diversas maneiras., e o kit de phishing imita algumas das verificações reais do PayPal com bastante sucesso.