Infelizmente, milhões de usuários em todo o mundo correm risco todos os dias. As estatísticas mostram que um ataque de phishing bem-sucedido ocorre todo 30 segundos, sugerindo que os cibercriminosos não ficam parados e evoluem conforme seus métodos. No entanto, não apenas os golpes de phishing tradicionais podem prejudicar uma empresa – o phishing direcionado e os golpes de CEO são muito mais devastadores. Sem dúvida, Os tomadores de decisão de TI temem se tornar outra história no interminável livro de hacks. Mas o que torna esses ataques de phishing tão bem-sucedidos? De acordo com um relatório da Osterman Research, há 6 coisas para culpar.

1. Falta de conscientização de segurança do usuário

A vulnerabilidade mais crítica em qualquer defesa é a fator humano. Infelizmente, é o fator humano que todos os ataques de phishing visam. Em particular, é a falta de treinamento dos funcionários em questões como phishing e ransomware. Então, sobre 6% dos funcionários nunca receberam treinamento de segurança. Isto é bastante perigoso no que diz respeito à confiança dos funcionários e à capacidade de reconhecer ataques de phishing e agir em conformidade. Além disso, os funcionários devem ser treinados para lidar com e-mails inesperados e golpes que possam encontrar em várias plataformas.

2. Os cibercriminosos mudam seu foco

A disponibilidade de dados roubados na Darknet reduziu drasticamente o seu valor comercial. Os fraudadores podem comprar dados de cartões de pagamento tão barato que não é lucrativo para quem rouba e vende essas informações. Além disso, os bancos introduziram agora mecanismos mais sofisticados para confirmar transações, e a capacidade de rastreá-los minimiza a eficácia dos esquemas anteriores. Em resposta, os cibercriminosos mudaram de tática, buscando ganhar dinheiro através de organizações diretamente através ataques de ransomware. Esses ataques não são muito mais desafiadores para o cibercriminoso, mas as recompensas podem ser muito mais significativas. Embora os especialistas alertem as organizações para não pagarem resgates, muitas vítimas preferem transferir uma quantia fixa para colocar seus sistemas online novamente em vez de enfrentar a dor de cabeça de responder a incidentes. Ataques como o ransomware são especialmente eficazes quando os proprietários das informações, temendo perder seus dados, não pensará duas vezes antes de pagar as exigências do criminoso.

3. Análise de impacto nos negócios insuficiente

Algumas empresas não fazem o suficiente para mitigar os riscos associados ao phishing e ao malware. Também não há forma de identificar os utilizadores mais fracos que necessitam de formação adicional. Além disso, robusto processos de backup de dados geralmente faltam, bem como controles internos, como a dupla confirmação de qualquer solicitação de ações necessárias, como uma transferência bancária (o que pode evitar fraudes por parte do CEO). Negligenciar esses processos favorece alguns dos métodos de fraude mais comuns.

4. Bom financiamento para organizações criminosas

O enorme sucesso que os cibercriminosos alcançaram nos últimos anos significa que they have enough money investir neste negócio. Por isso, eles podem investir em recursos técnicos para aprimorar suas habilidades. Infelizmente, isso também permitiu que os cibercriminosos explorassem novas vias de ataque. Por exemplo, recentemente, houve um crescimento significativo social media. Isso é especialmente perigoso porque a maioria das dicas de phishing se refere a golpes por e-mail ou telefone.. Portanto, pessoas nem sempre percebemos os métodos que os golpistas usam nas redes sociais.

5. Ferramentas relativamente baratas que você pode ter à sua disposição

Você não precisa ter habilidades especiais para realizar um ataque de phishing. Infelizmente, a disponibilidade de kits de phishing e o proliferação de ransomware como serviço (RaaS) permite que hackers amadores entrem no mercado e concorram com organizações criminosas sofisticadas rapidamente. A parte mais perturbadora desta tendência crescente é que mesmo pessoas com pouca ou nenhuma experiência em TI estão colhendo os benefícios destas ferramentas fáceis de usar.. Com tanto potencial de ganhos, é fácil ver por que os criminosos são atraídos para um negócio tão lucrativo.

6. O malware está ficando mais sofisticado

O velho (embora ainda seja eficaz) A técnica de atrair usuários para clicar em links maliciosos será em breve eclipsada por táticas muito mais astutas e difíceis de capturar. Claro, os invasores não têm pressa em abandonar as técnicas de malware existentes agora. No entanto, existem novas ameaças suficientes que tornam possível enganar até mesmo os usuários que sabem o suficiente sobre segurança cibernética. Session hijacking, cross-site scripting, clickjacking – nem todos eles são realmente novos, mas ainda pode evolua até o ponto onde você não consegue prever o truque.

Como evitar phishing?

Um e-mail de phishing é apenas o ponto de partida para um ataque cibernético. Uma vez dentro, os invasores implantam o próximo estágio do ataque – ransomware ou roubo de dados. De acordo com um relatório de custos de violação de dados, as violações de dados relacionadas ao phishing custam às empresas uma média de $4.65 milhão. Infelizmente, nenhuma ferramenta ou solução pode impedir completamente todos os ataques de phishing. Como acima mencionado, phishing é uma interseção de questões humanas e técnicas, é por isso que é tão difícil defender-se contra.

A layered approach é recomendado para minimizar as chances de ser enganado por ataques de phishing, começando com fundos de segurança para filtrar mensagens maliciosas. Zero-trust security solutions impedir que invasores penetrem mais profundamente no sistema, verificando constantemente os usuários’ identidades, minimizando assim o número de pessoas que podem acessar informações confidenciais. Técnicas como autenticação multifator ajude com esta verificação. Uma estratégia de confiança zero pode economizar muito dinheiro em caso de violação. De acordo com um relatório sobre o custo das violações de dados, organizações com esta estratégia gastam $1.76 milhões a menos do que aqueles que não usam confiança zero. No entanto, os invasores estão ficando sofisticados; eles estão aprendendo a contornar filtros, então você deve testá-los para confirmar que estão configurados corretamente.

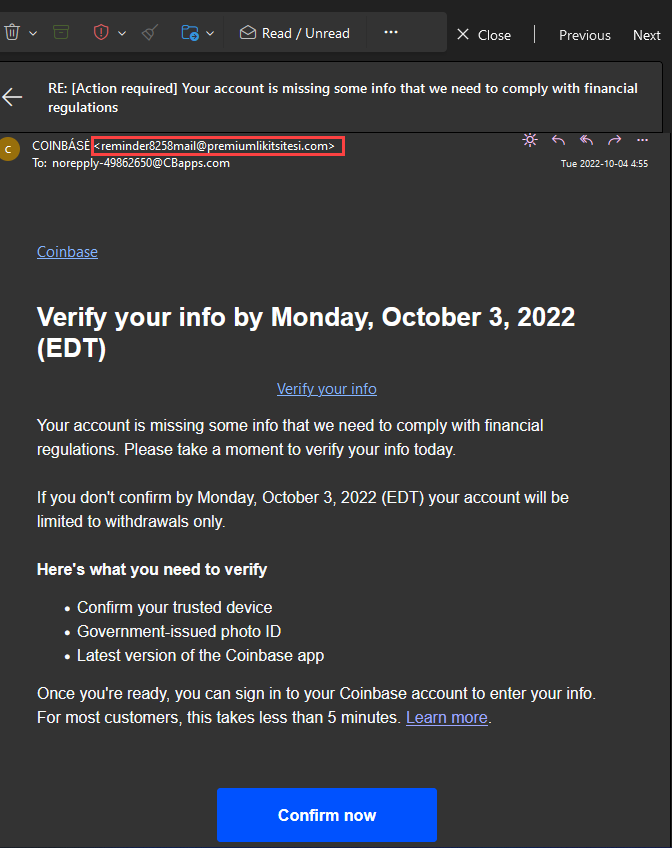

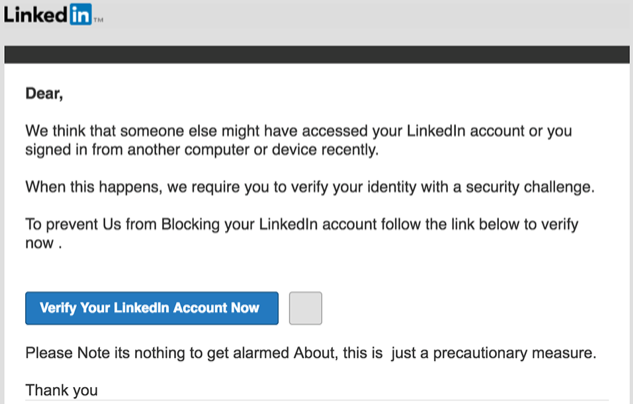

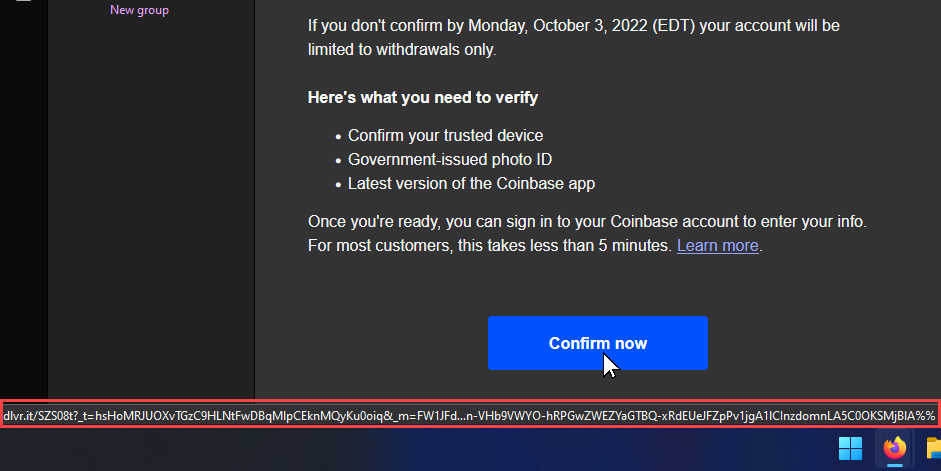

Finalmente, é necessário um programa de treinamento de funcionários com exemplos do mundo real. Os melhores funcionários entendem como os invasores podem agir, maior será a probabilidade de identificarem ameaças e denunciá-las. Por exemplo, suponha que um funcionário receba e identifique um e-mail de phishing. Nesse caso, a empresa deve fazer uma captura de tela e analisar quaisquer alertas que os funcionários deveriam ter notado. Funcionários bem treinados e vigilantes podem prevenir muitos esquemas de phishing. Também vale prestar atenção aos links antes de clicar neles. Passe o ponteiro do mouse sobre o link e deixe-o imóvel por cerca de um segundo para que o link completo apareça. Se você espera acessar facebook.com, certifique-se de que parece https://www.facebook.com e não algo como http://faceb00k. com.

Outra coisa a observar são os domínios com pequenos erros, como bankfoamerica.com. Isso pode levar você a um site que parece completamente real. alternativamente, você pode abrir seu navegador e ir diretamente para o site, Conecte-se, e verifique sua conta ou site para atualizações sobre o “problema”. Então, o site seria fácil de encontrar se o e-mail ou mensagem original fosse legítimo.

Não sucumba a uma sensação de falsa urgência. Suponha que um e-mail ou pop-up tente assustá-lo e fazê-lo fazer login rapidamente. Nesse caso, consequências ameaçadoras, como bloqueio ou desconexão permanente, não tenha pressa. Essas táticas são projetadas para fazer com que você ignore o bom senso e retransmita as informações antes de perceber o que está errado.